Le chiffrement des smartphones

mardi 29 mars 2016 à 13:50 |

| Cliquez pour agrandir l'image |

Olivier Levrault : Tout d'abord, pouvez-vous expliquer rapidement votre rôle dans une enquête en tant qu'informaticien expert judiciaire ?

Zythom : Chaque enquête est effectuée sous la direction d'un magistrat (du moins en temps normal, c'est-à-dire hors état d'urgence). S'il l'estime nécessaire, ce magistrat peut demander un avis technique à une personne qu'il va choisir sur une liste d'experts pré-sélectionnés. Les personnes inscrites sur cette liste portent le titre d'expert judiciaire. Le magistrat va alors lui donner des missions et poser des questions précises auxquelles l'expert judiciaire répondra dans un rapport dans lequel il donne son avis « en son honneur et en sa conscience » (c'est le serment de l'expert judiciaire). En dehors de ces missions pour la Justice, je reste un citoyen comme les autres, avec un métier, une conscience politique et une liberté d'expression. Ce qui me permet de répondre à vos questions.

Olivier Levrault : Entrons dans le vif du sujet.L'Assemblée nationale a voté, début mars, un amendement visant à condamner les constructeurs de smartphones qui refuseraient de coopérer avec la justice dans les enquêtes terroristes. Trouvez-vous cet amendement fondé ?

Zythom : Je suppose que vous parlez de l'amendement n°90 (rect) porté par M. Goujon etc. et que l'on peut trouver ici : http://www.assemblee-nationale.fr/14/amendements/3515/AN/90.aspDe quoi parle-t-on ? Cet amendement modifie trois articles du code de procédure pénale de la manière suivante (j'ai mis les modifications en gras) :

- Article 60-1 du code de procédure pénale :

Le procureur de la République ou l'officier de police judiciaire peut, par tout moyen, requérir de toute personne, de tout établissement ou organisme privé ou public ou de toute administration publique qui sont susceptibles de détenir des informations intéressant l'enquête, y compris celles issues d'un système informatique ou d'un traitement de données nominatives, de lui remettre ces informations, notamment sous forme numérique, sans que puisse lui être opposée, sans motif légitime, l'obligation au secret professionnel. Lorsque les réquisitions concernent des personnes mentionnées aux articles 56-1 à 56-3, la remise des informations ne peut intervenir qu'avec leur accord.

A l'exception des personnes mentionnées aux articles 56-1 à 56-3, le fait de s'abstenir de répondre dans les meilleurs délais à cette réquisition est puni d'une amende de 3 750 euros. Cette peine est portée à deux ans d'emprisonnement et 15 000 € d’amende lorsque la réquisition est effectuée dans le cadre d’une enquête portant sur des crimes ou délits terroristes définis au chapitre 1er du titre II du livre IV du code pénal.

A peine de nullité, ne peuvent être versés au dossier les éléments obtenus par une réquisition prise en violation de l'article 2 de la loi du 29 juillet 1881 sur la liberté de la presse.

- Article 60-2 du code de procédure pénale

Sur demande de l'officier de police judiciaire, intervenant par voie télématique ou informatique, les organismes publics ou les personnes morales de droit privé, à l'exception de ceux visés au deuxième alinéa du 3° du II de l'article 8 et au 2° de l'article 67 de la loi n° 78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux libertés, mettent à sa disposition les informations utiles à la manifestation de la vérité, à l'exception de celles protégées par un secret prévu par la loi, contenues dans le ou les systèmes informatiques ou traitements de données nominatives qu'ils administrent.

L'officier de police judiciaire, intervenant sur réquisition du procureur de la République préalablement autorisé par ordonnance du juge des libertés et de la détention, peut requérir des opérateurs de télécommunications, et notamment de ceux mentionnés au 1 du I de l'article 6 de la loi 2004-575 du 21 juin 2004 pour la confiance dans l'économie numérique, de prendre, sans délai, toutes mesures propres à assurer la préservation, pour une durée ne pouvant excéder un an, du contenu des informations consultées par les personnes utilisatrices des services fournis par les opérateurs.

Les organismes ou personnes visés au présent article mettent à disposition les informations requises par voie télématique ou informatique dans les meilleurs délais.

Le fait de refuser de répondre sans motif légitime à ces réquisitions est puni d'une amende de 3 750 euros. Cette peine est portée à deux ans d'emprisonnement et 15 000 € d’amende lorsque les réquisitions sont effectuées dans le cadre d’une enquête portant sur des crimes ou délits terroristes définis au chapitre 1er du titre II du livre IV du code pénal.

Le fait, pour un organisme privé, de refuser de communiquer à l’autorité judiciaire requérante enquêtant sur des crimes ou délits terroristes définis au chapitre Ier du titre II du livre IV du code pénal des données protégées par un moyen de cryptologie dont il est le constructeur, est puni de cinq ans d’emprisonnement et 350 000 € d’amende.

Un décret en Conseil d’État, pris après avis de la Commission nationale de l'informatique et des libertés, détermine les catégories d'organismes visés au premier alinéa ainsi que les modalités d'interrogation, de transmission et de traitement des informations requises.

- Article 230-1 du code de procédure pénale

Sans préjudice des dispositions des articles 60, 77-1 et 156, lorsqu'il apparaît que des données saisies ou obtenues au cours de l'enquête ou de l'instruction ont fait l'objet d'opérations de transformation empêchant d'accéder aux informations en clair qu'elles contiennent ou de les comprendre, ou que ces données sont protégées par un mécanisme d'authentification, le procureur de la République, la juridiction d'instruction, l'officier de police judiciaire, sur autorisation du procureur de la République ou du juge d'instruction, ou la juridiction de jugement saisie de l'affaire peut désigner toute personne physique ou morale qualifiée, en vue d'effectuer les opérations techniques permettant d'obtenir l'accès à ces informations, leur version en clair ainsi que, dans le cas où un moyen de cryptologie a été utilisé, la convention secrète de déchiffrement, si cela apparaît nécessaire.

Si la personne ainsi désignée est une personne morale, son représentant légal soumet à l'agrément du procureur de la République, de l'officier de police judiciaire ou de la juridiction saisie de l'affaire le nom de la ou des personnes physiques qui, au sein de celle-ci et en son nom, effectueront les opérations techniques mentionnées au premier alinéa. Sauf si elles sont inscrites sur une liste prévue à l'article 157, les personnes ainsi désignées prêtent, par écrit, le serment prévu au deuxième alinéa de l'article 60 et à l'article 160.

Si la peine encourue est égale ou supérieure à deux ans d'emprisonnement et que les nécessités de l'enquête ou de l'instruction l'exigent, le procureur de la République, la juridiction d'instruction, l'officier de police judiciaire, sur autorisation du procureur de la République ou du juge d'instruction, ou la juridiction de jugement saisie de l'affaire peut prescrire le recours aux moyens de l’État soumis au secret de la défense nationale selon les formes prévues au présent chapitre.

Le fait, pour un organisme privé, de refuser de communiquer à l’autorité judiciaire requérante enquêtant sur des crimes ou délits terroristes définis au chapitre 1er du titre II du livre IV du code pénal des données protégées par un moyen de cryptologie dont il est le constructeur, est puni de cinq ans d’emprisonnement et 350 000 € d’amende.

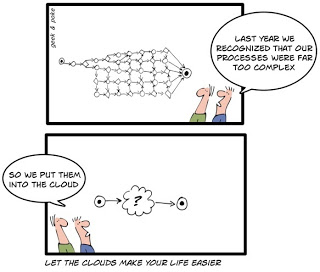

Pour répondre à votre question (« Trouvez-vous cet amendement fondé ? »), je trouve que ce durcissement de notre législation correspond plutôt à un effet d'annonce permettant de montrer que certains députés suivent avec intérêt le débat américain qui oppose Apple et le FBI, mais à mon avis, ils se trompent de cible et surtout ils montrent encore une fois une incompréhension des concepts techniques mis en jeu. En effet, Apple souhaite mettre en place un système de chiffrement où elle-même n'aurait aucun moyen de pouvoir déchiffrer les données, afin de protéger ses utilisateurs de la curiosité étatique. Apple ne pourra pas techniquement fournir à l'autorité judiciaire les données en clair, et ne pourra pas être condamnée pour cela (sauf à rendre le chiffrement illégal).

Olivier Levrault : Le phénomène de chiffrement des données lors d'enquêtes criminelles et/ou terroristes est-il important ?

Zythom : Depuis les révélations d'Edward Snowden, beaucoup de gens commencent à chiffrer leurs données (à commencer par les journalistes), ce qui gêne les grandes oreilles de l’État. Le phénomène va évidemment augmenter, et rendre moins aisée la surveillance généralisée.

Olivier Levrault : À quel point le chiffrement d'un smartphone freine-t-il l'enquête ?

Zythom : Cela va dépendre du rôle du smartphone dans l'enquête. Si la seule preuve dont vous disposez se trouve chiffrée dans le smartphone (ou dans l'ordinateur), votre enquête est définitivement bloquée. Heureusement, l'activité criminelle se limite rarement au simple usage d'un smartphone, fut-il chiffré. Une enquête s'appuie sur beaucoup d'éléments plus classiques comme des filatures, des fadettes, des éléments financiers, etc. Je n'ai jamais rencontré de dossiers reposant sur un seul élément technologique même si je ne nie pas qu'il soit possible que cela arrive. Faut-il pour autant interdire le chiffrement à tous ? Faut-il demander à tous les citoyens de vivre dans des maisons de verre pour pouvoir faciliter la surveillance des faits et gestes de tout le monde, pour détecter les comportements suspects ?

Olivier Levrault : Le FBI vient d'annoncer qu'ils n'avaient plus besoin d'Apple pour déchiffrer les données du smartphone appartenant à l'auteur de la tuerie. Comment est-ce possible ? Aucun téléphone n'est donc inviolable ?

Zythom : Je ne peux pas prétendre connaître le procédé proposé au FBI par une tierce entreprise, alors même qu'Apple ne le connaît pas. Ce qui semble probable, c'est qu'une entreprise spécialisée dans la recherche de failles de sécurité a (peut-être) trouvé une faille à exploiter pour passer outre le système de blocage d'Apple (qui efface définitivement les données après 10 tentatives infructueuses) ce qui pourrait permettre une attaque par force brute qui est assez facile et rapide sur un code de quelques chiffres. N'oubliez pas qu'au stade des informations disponibles, certains font même l'hypothèse que le FBI fait simplement marche arrière pour éviter une décision de justice qui lui serait défavorable.

Olivier Levrault : Le fait de donner au gouvernement la clé pour accéder au contenu d'un téléphone lors d'une enquête terroriste fragilise-t-il la sécurité de l'ensemble des smartphones ?

Zythom : Oui. Imaginez un fabricant de serrures (coffres forts, portes de maisons, etc.) qui serait obligé de créer une clé permettant d'ouvrir toutes les serrures qu'il fabrique. Vous comprenez bien que cette fameuse clé devrait être protégé de la manière la plus extrême. Car il suffirait qu'une seule personne fasse discrètement une copie de cette clé pour que la sécurité des serrures soit définitivement compromise. Et si vous ne pouvez pas assurer vous-même la protection de cette clé, par exemple parce que l’État vous impose de lui en confier une copie, cela revient à confier toute la sécurité de vos clients à l’État. C'est ce qui a amené Ladar Levison à fermer son service Lavabit plutôt que de donner l'accès aux messages d'Edward Snowden comme la loi américaine le lui obligeait. Le suicide commercial plutôt que la trahison de ses clients...

Olivier Levrault : Est-ce que cela créé les fameuses portes dérobées ? Si oui, quel est le risque ?

Zythom : Lorsque vous proposez à vos clients un système protégeant votre vie privée, mais que vous mettez en place d'un accès réservé, c'est ce que l'on appelle une porte dérobée. On parle également de cheval de Troie. Le risque est l'utilisation de cette porte dérobée de manière abusive, soit par l’État, soit par un criminel. Vous pensez être seul dans l'intimité de votre chambre, alors qu'en fait un œilleton permet de vous observer, de vous photographier, de vous filmer, etc. Allez-vous accepter cela parce qu'on vous affirme que vous serez plus en sécurité ?

Olivier Levrault : Quelle conséquence pour la population dans son ensemble ? La protection des données personnelles ne risque-t-elle pas d'en prendre un coup ?

Zythom : Les défenseurs de la vie privée tirent la sonnette d'alarme depuis longtemps (CNIL, Quadrature du Net, etc.). L’État calme le jeu en prétendant exclure certaines professions de son radar : les avocats, les politiques et les journalistes. Pour le reste, circulez, nous nous occupons de votre sécurité, pour votre bien. Le discours est de dire que de toutes manières, une grande partie de la population a déjà offert une partie de ses données personnelles aux GAFAM (Google, Apple, Facebook, Amazon et Microsoft) en échange de services gratuits et de publicités ciblées. Nous parlons ici de l'abandon à la demande de l’État par le grand public de l'ensemblede ses données personnelles, ce qui est très différent. Personnellement, j'accepte de donner certaines de mes données privées à Google. J'accepte aussi de dévoiler beaucoup d'éléments de ma vie sur mon blog personnel. C'est ma liberté. Pour autant, je chiffre certains messages, j'utilise parfois un VPN, je protège certaines parties de ma vie privée. Parce que j'ai une réticence à tout montrer. Je refuse de faire installer une caméra dans ma chambre à coucher.

Olivier Levrault : Alors que les constructeurs se posent en défenseur des utilisateurs (pour redorer leur image depuis l'affaire Snowden), les données personnelles continuent d'être commercialisées. Les constructeurs de smartphones ne jouent-ils pas à un double jeu ?

Zythom : Il est relativement fascinant de constater qu'aujourd'hui le combat de la protection de nos données personnelles soit mené par une multinationale, contre la curiosité des États. Surtout que je suis assez âgé pour avoir connu la création de la CNIL (j'avais 15 ans en 1978) après les débats autour du projet SAFARI. Les constructeurs jouent double jeu, mais au moins, le consommateur peut décider d'arrêter d'acheter tel ou tel produit. Il a un certain pouvoir. Apple peut se ringardiser en quelques années et disparaître. Qu'en est-il du poids de la voix du citoyen dans le processus démocratique d'aujourd'hui ? Dans quel état sont les contre-pouvoirs traditionnels, tels que la justice et les médias ?

Olivier Levrault : Au final, dans ce débat 2.0 liberté vs sécurité, pensez-vous que le citoyen est perdant ? Cet épisode ne risque-t-il pas de limiter encore davantage la vie privée des citoyens ?

Zythom : Je vois se mettre en place deux catégories de citoyens : ceux qui sauront protéger une partie de leur vie privée et les autres. Et dans chacune de ces deux catégories, vous trouverez toutes les couches de la population : des riches, des pauvres, des criminels, des terroristes, des activistes, des journalistes, des avocats, des informaticiens, des politiques, etc. A chaque fois que nos libertés seront réduites, avec toujours les mêmes faux prétextes (lutte contre le terrorisme, contre la pédophilie, contre le grand banditisme, etc.), vous pouvez être sûr que le citoyen sera perdant. Mais tant qu'il ne s'en rend pas compte… Le grand changement d'aujourd'hui est le monde hyperconnecté dans lequel baigne une partie des citoyens : l'information circule très vite. J'ai l'espoir que si le bon côté de la Force l'emporte, une intelligence collective positive émergera de cette hyperconnection (attention, je ne parle pas d'IA). Le partage des connaissances peut aboutir à une meilleure information de chaque citoyen, et par là même à un meilleur contrôle sur nos représentants. Si le côté obscur l'emporte (il suffit de lire les commentaires haineux postés sous certains articles de journaux en ligne), alors notre comportement moutonnier sera exacerbé pour la plus grande joie des bergers et des loups. L'avenir est entre nos mains, et comme je suis optimiste, je suis persuadé que l'âge d'or est devant nous.

Merci à vous pour cet échange.