Le projet est secret. “Confidentiel-Défense” s’affiche sur les en-têtes des documents. Pourtant, il concerne des millions de cas chaque année. La Plateforme nationale d’interception judiciaire (“Pnij” de son petit nom) devrait voir le jour début 2013, sous l’égide du ministère de la Justice, après plus de six ans dans les cartons. Jusqu’ici, “la plateforme”, a fait peu de vagues. Quelques articles, dont un hier dans Le Canard Enchaîné, mais rien de plus.

Son fonctionnement est décrit très précisément par l’appel d’offre, et en particulier dans le “Programme Fonctionnel Détaillé” du projet, daté de juin 2009 et classé confidentiel-défense, que nous avons obtenu.

Pnij-Owni_

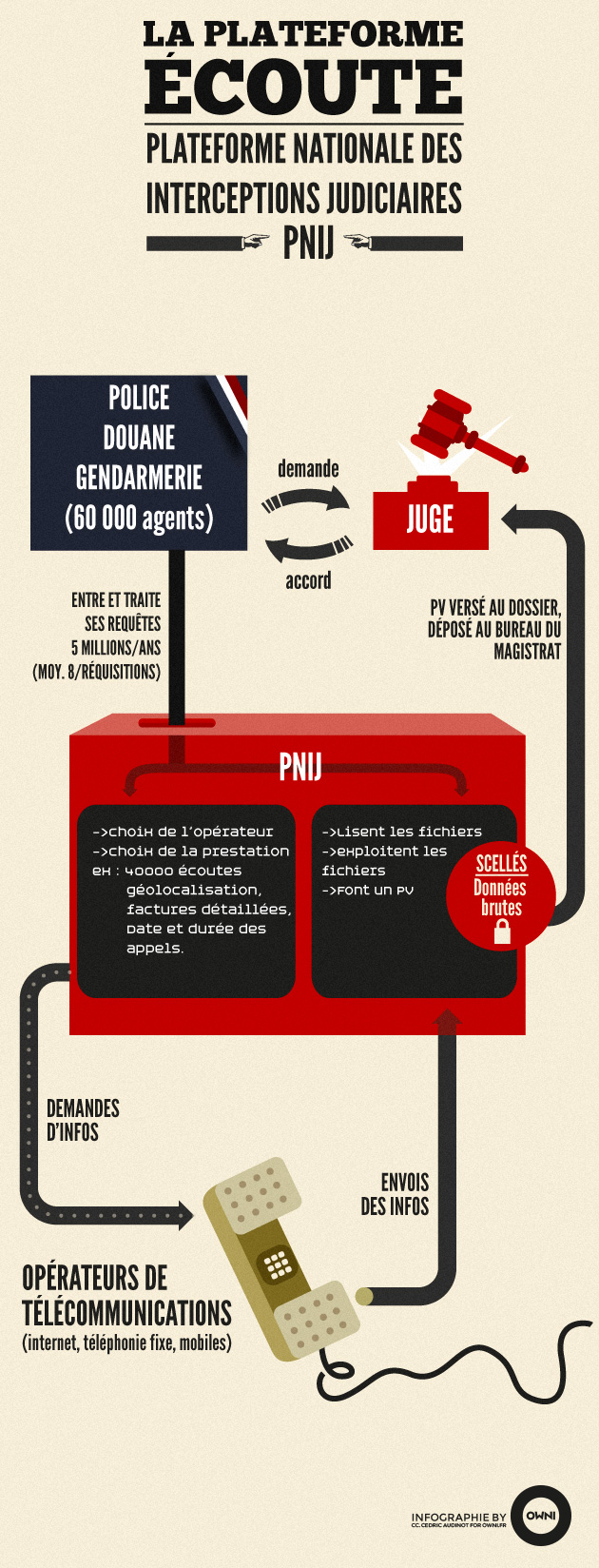

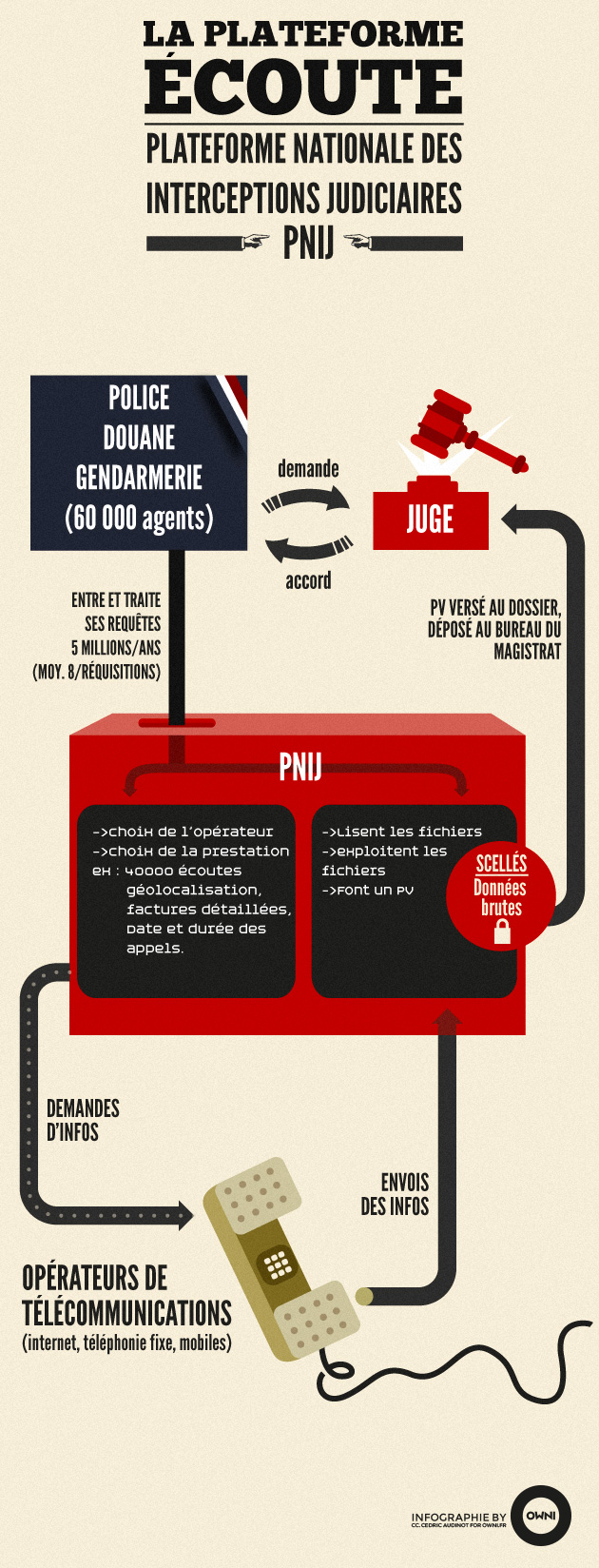

L’objectif, comme le résume notre infographie au bas de cet article : concentrer en un même endroit, tenu (évidemment) secret, toutes les demandes de policiers, gendarmes et douaniers visant à surveiller ou consulter les communications téléphoniques ou électroniques d’un individu. Ainsi (évidemment) que les données résultant des écoutes, relevés de géolocalisation, suivi de navigation sur Internet – entre autres joyeusetés.

Aujourd’hui sous-traité au sein de plusieurs prestataires privés plus ou moins fiables, le traitement de ces réquisitions judiciaires sera centralisé dans un bâtiment du géant français de la défense Thales. “Un tiers de confiance” choisi le 11 octobre 2010 pour “dématérialiser” et “simplifier” la procédure actuelle, peut-on lire dans le “Programme Fonctionnel Détaillé”. Manière, arguent les défenseurs du projet, d’éviter une bonne fois pour toutes certaines dérives dans les écoutes judiciaires, qui profitent des failles du système actuel. Mais face à ce monstre aux grandes oreilles, d’autres observateurs s’inquiètent au contraire de l’institutionnalisation d’un Big Brother à la française, susceptible de scruter à grande échelle les communications sur le territoire. Au mépris de certaines libertés.

“La plateforme” en détails

Évidemment, à en croire les documents officiels, cette question ne se pose pas. Avec la PNIJ, toutes les demandes de réquisitions judiciaires devraient être parfaitement traçables. Cinq millions de demandes de relevés aux opérateurs chaque année, dont 32 000 écoutes. Massif.

Dès qu’un officier de police judiciaire obtiendra le go du magistrat en charge de l’enquête, l’ensemble de ses faits et gestes seront compilés au sein de cette unique base de données [voir l’infographie]. Du renseignement de la requête, où l’agent indique le type de “prestations” qu’il souhaite obtenir des opérateurs téléphoniques, à la transmission du procès verbal au juge chargé de l’enquête, en passant par le traitement des informations transmises par Orange, Free, SFR, Bouygues et compagnie. Pour chaque réquisition, la PNIJ fournit une sorte de grand formulaire à renseigner de son clavier, signé électroniquement par l’agent à l’origine de la requête.

Le tout dans un souci de simplicité : les officiers pourront ainsi piocher dans le “catalogue” des prestations rendues par les opérateurs de télécommunications en matière de surveillance. En fonction de leurs demandes, un pack d’opérations pourra leur être proposé. Détails des trafics de l’abonnée (les fameuses factures détaillées ou “fadettes”) ? Géolocalisation des appels ?

La PNIJ proposera à l’OPJ [“officier de police judiciaire”, NDLR] une liste de prestations [...] répondant à ses besoins, en lui indiquant les prestations qui doivent être cumulées pour obtenir le résultat qu’il souhaite et en mentionnant une indication sur le coût des prestations envisagées (p.18).

Mieux qu’un bouquet satellite. Une fois le forfait adéquat choisi par l’officier, et les informations transmises par l’opérateur de télécommunications, le traitement des informations se veut tout aussi simplifié. Et centralisé. Les documents de l’appel d’offre de la plateforme sont très clairs : tout doit être opéré au sein de la Pnij.

Lecteur audio, lecteur de documents texte, antivirus, détection de cryptage… (p.22)

[...] visualisation du trafic des appels de la cible par tranche horaire, [...] fonctionnalités de type : ralentir le débit de la voix, arrêt automatique de la voix pendant la frappe sur le clavier,… (p.23)

Pour une plateforme “intégrée, ouverte, fiable et économique” (p.12), capable de s’adapter “aux nouveaux modes et moyens de communication grand public” (p.13). Au-delà de la dématérialisation et de l’uniformisation de ces pratiques, c’est leur capacité à s’adapter aux évolutions technologiques qui est en jeu. Parmi elles, sont notamment visées (p.13) :

[la] téléphonie sur IP, [la] démocratisation programmée du chiffrement, [le] développement de solutions de mobilité et de services unifiés…

Afin d’atteindre cette cadence, les opérateurs de télécommunications sont priés de marcher au pas. La mise en place d’une automatisation du traitement des demandes judiciaires en lieu et place des équipes actuellement en charge de la tâche est vivement recommandée : “il s’agit également d’une exigence forte de l’État à leur encontre”, commente l’appel d’offre (p.19).

Orange, Free, SFR et consorts pourraient bien se montrer conciliants puisque l’installation de cette plateforme de surveillance unique aura pour eux des contreparties intéressantes, telle que la facturation automatisée. Allégée (voir cette photo) et a priori plus rapide. Car chaque intrusion dans l’intimité d’un suspect a un coût, que l’opérateur facture à l’Etat. Or l’ardoise est chargée : jusqu’à récemment, l’État devait encore 60 millions d’euros aux opérateurs. La moitié de la somme aurait été réglée, nous assure un responsable de la DIJ, Délégation aux Interceptions Judiciaires, en charge de la mise en place de la plateforme, qui nous a reçus.

DPI comme en Libye ?

Surveillance nationale et centralisée, opérateurs plus étroitement liés : beaucoup pointent du doigt les risques d’instrumentalisation de cette plateforme, qui deviendrait bien plus qu’une base de surveillance validée et contrôlée par l’autorité judiciaire.

Certains n’hésitent pas à parler d’une technologie de DPI (Deep Packet Inspection, qui permet l’analyse du trafic Internet en profondeur) made in France. Le Figaro en 2011, comme l’article du Canard hier, avancent même que “les logiciels qui permettront d’intercepter et de trier les communications Internet sont les mêmes que ceux qui ont été vendus, voilà quelques années, par la société Amesys à Kadhafi pour surveiller sa population.”

La PNIJ utiliserait du DPI ? “Pas du tout !” rétorquent sans détour les responsables du projet. Leurs explications elles, sont plus tortueuses :

Il n’y a pas du tout de DPI sur la PNIJ, il n’y a pas d’usage massif.

Pour rappel, la technologie du DPI est duale et peut être utilisée tant pour gérer le trafic d’un réseau que pour en scruter les caractéristiques. Si le ministère récuse utiliser ce dispositif, elle ne précise néanmoins pas la technologie qu’elle utilise. Ou en creux :

C’est comme Eagle [le système développé par Amesys, NDLR] sans DPI !

Limpide… Quoiqu’il en soit, la DIJ, comme d’autres proches du dossier, concèdent en coeur :

Des technologies d’interceptions, il n’y en a pas des cents et des milles.

De quoi laisser planer le doute encore un bon moment sur la plateforme de surveillance.

Ecoutes-taxis

Sans compter que d’autres garanties manquent, en particulier sur les écoutes-taxis, cette pratique illégale qui consiste à récupérer des informations en glissant des demandes supplémentaires dans une réquisition. Comme un numéro de téléphone, qui n’a rien à voir avec l’affaire. Le fruit peut ensuite être revendu à des privés (ou autre) contre rémunération ou services en retour. Impuissant, le haut responsable de la DIJ nous confie :

La PNIJ n’améliorera pas ce système par rapport à la situation actuelle sur des réquisitions peu sensibles.

Et d’apporter illico deux précisions : un contrôle a posteriori de l’activité des agents est possible – leur navigation sur la PNIJ est enregistrée pendant trois ans ; cette pratique des écoutes-taxis ne concerne pas les écoutes stricto sensu, et elle est minoritaire. Sans en dire plus que le strict minimum, le responsable de la DIJ rappelle que les écoutes frauduleuses empruntent surtout un autre circuit. De fausses demandes sont directement adressées aux opérateurs, avec falsification de documents, “trouvés sur Internet” comme l’a raconté raconté Le Point . De ce point de vue, la PNIJ certifie en automatisant la demande des agents aux opérateurs.

Reste donc à compter sur la droiture des forces de police ou sur leur crainte de se faire prendre, a posteriori. Car rien n’est prévu pour vérifier la validité de chaque réquisition de façon systématique. “Pour les réquisitions peu sensibles”, les magistrats ne sont pas toujours associés à l’enquête. Et quand ils le sont, aucune notification ne leur parvient automatiquement lorsqu’une réquisition est envoyée en leur nom. Difficile donc de déceler les fraudeurs dans les centaines de milliers de réquisitions annuelles.

Des garde-fous sont tout de même prévus pour écarter les curieux. Les agents n’auront accès qu’aux enquêtes sur lesquelles ils travaillent, et les techniciens qu’à des données chiffrées. Manière de cloisonner une plateforme qui reste centralisée. Toutes les réquisitions et interceptions sont concentrées en un lieu, entre les mains de Thalès – dupliqué pour des raisons de sécurité. “Un bunker sécurisé en béton armé”, se félicite la DIJ qui assure avoir fait de la sécurité une priorité. L’appel d’offre écrivait noir sur blanc :

La préservation du secret de l’enquête et de l’instruction : c’est un des enjeux majeurs de la PNIJ.

La Direction centrale du renseignement intérieur, le FBI français, a certifié les locaux de la PNIJ, estampillés Confidentiel-Défense, comme l’ensemble du projet depuis son lancement.

Secret

L’appel d’offre du ministère de la Justice a obéi à des règles strictes en la matière : seules certaines sociétés ont été autorisées à y répondre par la place Vendôme. Les prestataires du système actuel n’ont pas fait partie des quatre élus du ministère (le victorieux Thalès, mais aussi Atos Origin, Cap Gemini et CS).

Deux de ces sociétés, évincées du projet, ont contesté devant le tribunal administratif cet ostracisme. Elektron et Foretec ont été déboutés. Au nombre de ses arguments, le juge rappelle cette justification du garde des Sceaux :

L’architecture globale du système à mettre en place comportait des similitudes avec celle du système des interceptions de sécurité.

Ces ”interceptions de sécurité” relèvent d’une autre procédure, sous l’autorité du Premier ministre. Elles utilisent des technologies sensibles pour récupérer des informations secrètes. A elles seules, elles nécessitent le classement confidentiel-défense. Et comme la plateforme de surveillance emploie une technologie similaire, elle est elle-même classée : il faut éviter à tout prix que soient divulgués les secrets de fabrication d’un tel outil de surveillance.

Retrouvez notre ebook

Au Pays de Candy, de Jean-Marc Manach sur la surveillance massive de la Libye par une société française.

Infographie réalisée par Cédric Audinot /-)

Image de Une MarkGregory007 CC by-nc-sa