Plusieurs journalistes m'ont contacté pour que je les éclaire sur le projet de Loi de Programmation Militaire (LPM) que s'apprête à adopter Le Sénat, ce mardi 10 décembre, et qui vise notamment à légaliser l'"accès administratif" (par les services de renseignement, à distinguer des services de police judiciaire) aux données de connexion (les "traces" de nos activités stockées par les opérateurs de télécommunications et de services en ligne), définies comme suit dans son désormais fameux article 13 :

Plusieurs journalistes m'ont contacté pour que je les éclaire sur le projet de Loi de Programmation Militaire (LPM) que s'apprête à adopter Le Sénat, ce mardi 10 décembre, et qui vise notamment à légaliser l'"accès administratif" (par les services de renseignement, à distinguer des services de police judiciaire) aux données de connexion (les "traces" de nos activités stockées par les opérateurs de télécommunications et de services en ligne), définies comme suit dans son désormais fameux article 13 :

« informations et documents traités ou conservés par leurs réseaux ou services de communications électroniques, y compris les données techniques relatives à l’identification des numéros d’abonnement ou de connexion à des services de communications électroniques, au recensement de l’ensemble des numéros d’abonnement ou de connexion d’une personne désignée, à la localisation des équipements terminaux utilisés ainsi qu’aux communications d’un abonné portant sur la liste des numéros appelés et appelant, la durée et la date des communications. »

Le syndrôme PRISM

Fin novembre, l’Association des services internet communautaires (ASIC, qui fédère notamment AOL, Dailymotion, Deezer, Ebay, Facebook, Google, Microsoft, Skype, Skyrock, Yahoo!) déclenchait les hostilités en appelant à un "moratoire et une évaluation complète des dispositifs de surveillance mis en oeuvre par l’Etat".

Dans un second communiqué, l'ASIC évoque une "course à l’échalote dans le domaine de la surveillance de l’internet", et dénonce un "régime d'exception" allant bien au-delà des cas de terrorisme, et passant par un accès en "temps réel" aux données au travers d’une "sollicitation du réseau", sans que l'on sache exactement s'il s'agira d'un accès direct, via des "portes dérobées", aux réseaux des opérateurs, ou s'ils devront leur demander l'autorisation avant d'entrer.

Dans la foulée, le très sécuritaire Jean-Marc Leclerc, journaliste au Figaro avec un article intitulé Téléphone, Internet: l'État pourra bientôt tout espionner, et pose la question :

« La France vire-t-elle à la société orwellienne ? »

Le journaliste Marc Rees, de PCInpact, qui a tenté de décrire comment va s'organiser la surveillance d'Internet en France, et qui évoque un "Patriot Act à la française", a compilé le déluge de cris d'orfraie que ce projet a depuis suscité :

- le Syntec Numérique et l'Interactive advertising bureau (qui représentent les principaux éditeurs de logiciels & acteurs de la publicité interactive) évoquent des "vices d’inconstitutionnalité" et un "risque économique pour l'offre numérique française en plein essor",

- l'Association française des éditeurs de logiciels (AFDEL) dénonce un "dispositif permanent de surveillance en temps réel",

- le think tank Renaissance Numérique et la Fédération internationale des droits de l’Homme regrettent l’absence d’intervention du juge et déplorent que le gouvernement cherche à se doter d'un PRISM à la française, au lieu de tirer les conséquences des révélations de Snowden,

- la CNIL déplore de ne pas avoir été saisie plus tôt,

- le Conseil national du numérique estime qu'"il n’est pas opportun d’introduire sans large débat public préalable" untel dispositif,

- la Quadrature du Net parle de "démocrature" et estime que " ce projet de loi instaure un régime de surveillance généralisée et risque de définitivement rompre la confiance relative accordée par les citoyens aux services en charge de la sécurité".

Rajoutez-y un communiqué du Medef, qui parle d'une "grave atteinte à la confiance que l'ensemble des acteurs doivent avoir dans l'Internet" et qui demande au gouvernement : "ne tuons pas la confiance dans l'Internet !", plus une interview intitulée « Nous sommes à deux doigts de la dictature numérique », accordée aux Echos par Gilles Babinet, nommé « Digital champion » auprès de Neelie Kroes pour porter la voix numérique de la France à Bruxelles qui, il y a quelques mois, qualifiait la CNIL d'"ennemie de la Nation", mais qui semble donc avoir viré sa cutie :

« Cette loi, c’est le plus grand coup porté au fonctionnement de la démocratie depuis les lois d’exceptions pendant la guerre d’Algérie. »

Un sens du timing qui force le respect

Proposer au Parlement d'adopter un tel projet de loi un 10 décembre, Journée mondiale des droits de l'homme, choisie pour honorer l'adoption par l'Assemblée générale des Nations unies et de la proclamation le 10 décembre 1948 de la Déclaration universelle des droits de l'homme, n'était pas forcément une très judicieuse idée.

Les révélations d'Edward Snowden n'ont pas non plus aidé, d'autant que l'on a découvert, le 30 novembre, que la DGSE a transmis des données à la NSA américaine, et que les "70,3 millions de données téléphoniques collectées en France, par la NSA, entre le 10 décembre 2012 et le 8 janvier 2013, ont été communiquées par les services français eux-mêmes, conformément à un accord de coopération en matière de renseignement entre les Etats-Unis et la France" connu sous le nom de LUSTRE.

En révélant, le 26 novembre, que la police avait utilisé un programme illégal de géolocalisation et de surveillance téléphonique, baptisé "Pergame" pendant plus de deux mois, entre fin 2012 et début 2013, Mediapart notait de son côté qu'une note interne rédigée par le secrétariat général de la place Vendôme allait jusqu’à dénoncer "la transgression des dispositions réglementaires constitutive de graves infractions pénales".

Rajoutons-y les deux arrêts de la Cour de Cassation, rendus publics le 22 octobre dernier, et qui interdisent aux policiers et gendarmes de pouvoir géolocaliser les suspects :

« La géolocalisation et le suivi dynamique en temps réel d'une ligne téléphonique à l'insu de son utilisateur constituent une ingérence dans la vie privée et familiale qui n'est compatible avec les exigences de l'article 8 de la Convention européenne des droits de l'homme qu'à la condition d'être prévue par une loi suffisamment claire et précise. »

Au regard de cette succession de violations de la loi par ceux-là même qui sont censés la faire respecter, on comprend mieux les cris d'orfraie, et les demandes de débat public préalable à l'adoption de telles mesures attentatoires à la vie privée.

D'autant que c'est bien pour légaliser des pratiques illégales (voire "a-légales", pour reprendre l 'expression d'un des patrons d'une des agences de renseignement) que l'article 13 de la LPM a notamment été élaboré.

Un risque de condamnation par la justice nationale et internationale

La LPM, et notamment son article 13, vise en effet à répondre à une "insécurité juridique" pointée du doigt par le député (PS) Jean-Jacques Urvoas, vice-président de la délégation parlementaire au renseignement, dans un rapport consacré à l'"évaluation du cadre juridique applicable aux services de renseignement" mis en ligne le 14 mai 2013, juste avant le début de la saga des révélations d'Edward Snowden, sans qui ce débat n'aurait très probablement pas pris l'ampleur qu'il a aujourd'hui.

Dans un chapitre intitulé "La nécessité de créer un cadre juridique protecteur", le rapport expliquait que la "mosaïque de textes régissant l’organisation et l’activité des services de renseignement se révèle extrêmement complexe, peu lisible voire irrationnelle", et déplorait "des moyens légaux notoirement insuffisants" :

« Aussi, ceux-ci sont-ils contraints d’agir sans base légale et en dehors de tout contrôle autre que hiérarchique et interne. Cette carence, outre le fait qu’elle les place dans une situation juridique délicate, expose notre pays, mais aussi ses services et leurs agents, au risque d’une condamnation par les juridictions nationales comme par la Cour européenne des droits de l’Homme »

Le rapport précisait par ailleurs que le nombre d’interceptions de sécurité (les "écoutes téléphoniques") est limité, par un arrêté du Premier ministre à 1840 individus en simultané, alors que le nombre de lignes de téléphone mobile est passé de 280 000 en 1994 à 63,1 millions en 2010, mais que seules 99 des 6 396 sollicitations enregistrées en 2011 avaient fait l'objet d'un refus de la part de la Commission nationale de contrôle des interceptions de sécurité (CNCIS)

Déplorant "l'inutile complexité des deux systèmes de réquisitions des données techniques de connexion", le rapport déplorait que "seule la prévention du terrorisme justifie que les services y recourent", et que "seule la sous-direction antiterroriste de la Direction centrale du renseignement intérieur dispose de cette faculté", excluant de facto les autres unités de la DCRI, les trois autres services de renseignement du ministère de la Défense (DGSE, DRM & DPSD), et les deux "services" du ministère de l’Économie (l’agence de Traitement du renseignement et action contre les circuits financiers clandestins -Tracfin-, et la Direction nationale du renseignement et des enquêtes douanières -DNRED).

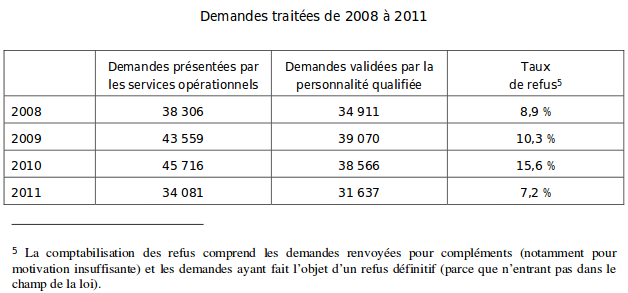

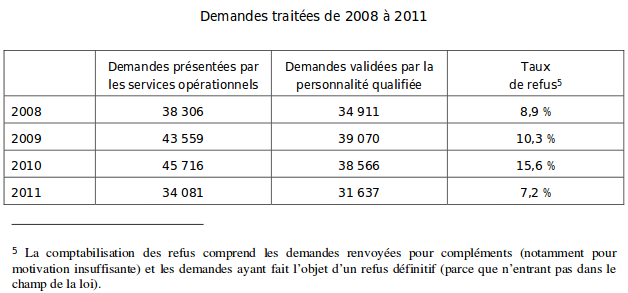

Or, et si "seules 229 demandes ont été rejetées sur 161 662 requêtes examinées

entre 2008 et 2011", le "contrôle pointilleux" de la CNCIS ne serait pas sans poser problème :

« des demandes ont été définitivement rejetées en ce que les vérifications effectuées montraient que les mesures sollicitées relevaient d’investigations judiciaires, ou que les objectifs recherchés ne portaient pas sur des faits susceptibles de recevoir la qualification de terrorisme, mais plutôt d’atteintes à la sécurité nationale ou d’actes relevant de la criminalité et de la délinquance organisée. »

"En revanche", soulignait le rapport, "le Groupement interministériel de contrôle (GIC) a traité, entre le 1er août 2011 et le 31 juillet 2012, près de 197 000 demandes sur le fondement de l’article L. 244-2 du code de la sécurité intérieure qui régit le second système de réquisitions des données techniques. Cet article permet à l’ensemble des services de renseignement de solliciter ces données auprès des opérateurs téléphoniques et des fournisseurs d’accès à Internet", non seulement en matière de lutte anti-terroriste, mais également, grâce à des dispositions figurant depuis 2012 au sein du code de la sécurité intérieure, en application de l’article L. 241-2, qui autorise :

«les interceptions de correspondances émises par la voie des communications électroniques ayant pour objet de rechercher des renseignements intéressant la sécurité nationale, la sauvegarde des éléments essentiels du potentiel scientifique et économique de la France, ou la prévention du terrorisme, de la criminalité et de la délinquance organisées et de la reconstitution ou du maintien de groupements dissous en application de l’article L. 212-1 »

Or, et "au regard de ces chiffres comparés et des tendances qui viennent d’être relevées, l’existence de deux procédures apparaît à la mission comme problématique". Le rapport prenait ainsi "bonne note de l’engagement du ministre de l’Intérieur, lors de la discussion en séance publique, le 27 novembre 2012, du projet de loi relatif à la sécurité et à la lutte contre le terrorisme, d’œuvrer à la « réunification » des deux systèmes de recueil de données".

Vers un retour à la "légalité républicaine" ?

Dans une (longue) note (passionnante) intitulée "Eléments d’évaluation du risque législatif lié à l’article 13" de la LPM, Pascal Cohet, de l'IFREI (Institut de Formation et Recherche sur l’Environnement Informationnel), rappelle de son côté que l'origine de cette évolution législative n'est pas, comme on l'a lu ici ou là, à chercher du côté de la loi du 23 janvier 2006 relative à la lutte contre le terrorisme, adoptée suite aux attentats de Madrid (11 mars 2004) et Londres (7 juillet 2005), mais bel et bien une construction intellectuelle digne du Patriot Act, et donc de pouvoirs spéciaux accordés suite aux attentats du 11 septembre, alors que la NSA surveillait déjà les télécommunications, et qu'aucune preuve n'a jamais démontré que les attentats auraient pu être déjoués si les télécommunications des terroristes avaient pu être encore plus écoutées (voir aussi Comment le FBI, le PS et Estrosi ont mis le Net sous surveillance) :

« Les logs de connexion sont une conséquence des attentats du 11 septembre 2001, et ont été justifiés initialement comme une mesure urgente exceptionnelle et temporaire ‘impérieusement nécessaire’ à la lutte contre les activités terroristes lors de l’adoption de la loi n° 2001-1062 du 15 novembre 2001 relative à la sécurité quotidienne (LSQ). L’article 22 du texte limitait la durée du dispositif dans le temps, celui-ci devant expirer au 31 décembre 2003. »

Sénateur socialiste, Michel Dreyfus-Schmidt, avait alors expliqué :

« Il y a des mesures désagréables à prendre en urgence, mais j’espère que nous pourrons revenir à la légalité républicaine avant la fin 2003 ».

La loi précisait en effet que les dispositions renforçant la lutte contre le terrorisme étaient adoptées "pour une durée allant jusqu'au 31 décembre 2003" :

« Le Parlement sera saisi par le Gouvernement, avant cette date, d'un rapport d'évaluation sur l'application de l'ensemble de ces mesures. »

En mars 2003, la mesure fut prolongée jusqu'au 31 décembre 2005, date à laquelle un nouveau rapport d'évaluation devait être soumis au Parlement.

En juin 2004, la loi pour la confiance dans l'économie numérique obligea les "personnes dont l'activité est d'offrir un accès à des services de communication au public en ligne" à stocker les identifiants et mot de passe de ceux qu'ils hébergent, ainsi que l'historique de ceux qu'ils publient (quand, quoi), disposition confirmée, en janvier 2006, par la loi relative au terrorisme.

A l'époque, rappelle Georges Moréas, le Premier secrétaire du PS, un certain François Hollande, avait parlé de « reculs graves ». Le PS, le PCF et les Verts avaient d'ailleurs voté contre.

En 2006, la conservation des données de connexion était prorogée jusqu'au 31 décembre 2008 puis, en 2008, jusqu'au 31 décembre 2012 puis, en 2012, jusqu'au 31 décembre 2015.

Or, aucun rapport d'évaluation n'a jamais été transmis au Parlement concernant la pertinence, et l'efficacité, de la conservation des données.

Autre fait troublant : il fallut attendre 2006 pour que soient publiés le décret relatif à la conservation des données des communications électroniques, et mars 2011 pour le décret relatif à la conservation et à la communication des données permettant d'identifier toute personne ayant contribué à la création d'un contenu mis en ligne, ce qui, souligne malicieusement Pascal Cohet, "mine la crédibilité du discours initial ayant servi à justifier le dispositif".

Or, pour le contrôleur européen à la protection des données personnelles (CEPD), cette surveillance généralisée et préventive de nos données de connexions constitue "sans aucun doute l’instrument le plus préjudiciable au respect de la vie privée jamais adopté par l’Union européenne eu égard à son ampleur et au nombre de personnes qu’elle touche", ce pour quoi il réclame, en vain, une étude d'impact.

L'article 13 de la LPM, pointe émergée de l'iceberg

Cherchant à expliquer les tenants et aboutissants de la saga législative présidant à la conservation des données de connexion, Pascal Cohet a dressé un "diagramme de structuration législative" qui permet de mieux apprécier ce pour quoi il est pour le moins difficile de s'en faire une idée claire :

#Bref, c'est compliqué.

J'essaie de suivre ce dossier depuis le dépôt du projet de loi, en août dernier, et je n'arrive toujours pas bien à comprendre si cet article 13 va permettre, comme l'affirme Jean-Jacques Urvoas, de "mieux encadrer les services", de " faire bénéficier à nos concitoyens de la meilleure garantie de leurs libertés fondamentales au moment de créer des capacités intrusives", et d'"accroître les garanties et contrôles en matière d’accès aux fadettes et d’opérations de géolocalisation", comme l'explique le sénateur (PS) Jean-Pierre Sueur, président de la Délégation parlementaire au renseignement.

Ce que je sais, c'est qu'aucun "rapport d'évaluation sur l'application de l'ensemble de ces mesures" n'a jamais été porté à la connaissance du Parlement, et qu'aucune étude d'impact n'a été porté à la connaissance du contrôleur européen à la protection des données personnelles (CEPD), et donc que l'on n'a toujours pas mesuré si, oui ou non, la conservation des données de connexion méritait ainsi de continuer à outrepasser la "légalité républicaine".

Ce que je sais aussi, c'est que Jean-Jacques Urvoas expliquait, en juillet dernier, que "face à la « pêche au chalut » que semble réaliser la NSA, la DGSE pratique une « pêche au harpon » dans le cadre de ses attributions", et que "les citoyens français ne sont donc pas soumis à un espionnage massif et permanent en dehors de tout contrôle". Mr Urvoas ne s'est par contre pas prononcé sur la légalité de LUSTRE et donc sur le fait que "70,3 millions de données téléphoniques collectées en France, par la NSA, entre le 10 décembre 2012 et le 8 janvier 2013, ont été communiquées par les services français eux-mêmes, conformément à un accord de coopération en matière de renseignement entre les Etats-Unis et la France".

Ce que je sais, aussi, c'est qu'alors que nombreux sont ceux qui, dans le monde entier, tentent de prendre la mesure des révélations de Snowden, et parlent d'encadrer voire d'enrayer la surveillance massive et généralisée des télécommunications par les services de renseignement anglo-saxons (à l'instar de la pétition pour la défense des libertés individuelles face à la surveillance organisée par les entreprises et les gouvernements que viennent de lancer, ce 10 décembre, 562 écrivains et prix Nobel, ou encore d'AOL, Apple, Facebook, Google, LinkedIn, Microsoft, Yahoo! et Twitter qui viennent d'écrire, hier, à Barack Obama pour l'inviter à une "réfome des pratiques de surveillance"), la France s'illustre en cherchant à "légaliser" les pratiques "a-légales" de nos services de renseignement.

Accessoirement, la LPM va aussi instaurer un fichier de données personnelles des passagers aériens (ou PNR, au motif que les services américains ont réussi à nous en imposer un), permettre, comme le soulignait Thiébaut @Devergranne, aux agents de l'ANSSI (l'agence en charge de la cyberdéfense) de pouvoir "répondre à une attaque informatique" en piratant les systèmes d'information qui en sont à l'origine, mais aussi d'identifier tout détenteur de systèmes "vulnérables, menacés ou attaqués".

Cerise sur le gâteau, la LPM va aussi permettre aux services de renseignement d'accéder plus facilement (et en toute légalité) à de nombreux fichiers policiers :

- le fichier national des immatriculations,

- le système national de gestion des permis de conduire,

- le système de gestion des cartes nationales d’identité,

- le système de gestion des passeports,

- le système informatisé de gestion des dossiers des ressortissants étrangers en France,

- les données relatives aux ressortissants étrangers contrôlés qui ne remplissent pas les conditions d’entrée requises,

- les données recueillies à l’occasion de déplacements internationaux en provenance ou à destination d’Etats n’appartenant pas à l’Union européenne,

- les antécédents judiciaires (STIC & JUDEX, truffés d'erreur, vertement critiqués par la CNIL, mais néanmoins fusionnés dans un nouveau méga-fichier, le TAJ -pour Traitement des antécédents judiciaires-, lui-même interconnecté au fichier Cassiopée du ministère de la Justice, cf Le cadeau empoisonné des fichiers policiers).

Ce pour quoi l'adoption de ce projet de loi mériterait effectivement un vrai débat. D'autant qu'il n'y a aucune urgence (la conservation des logs est de toute façon actée jusqu’au 31 décembre 2015), et que ce n'était vraiment pas le meilleur moment pour "légaliser" les pratiques "a-légales" de nos services de renseignement.

On a retrouvé l'"étude d'impact"

MaJ, 21h40 : l'amendement de suppression de l'article 13 a été rejeté par les Sénateurs. Dans la foulée, la Chambre haute a adopté l'article de la loi sans l'avoir modifié.

Pierre Januel, qui "travaille pour les député-e-s #EEL", m'indique par ailleurs sur Twitter qu'une "étude d'impact" (.pdf) a été mise en ligne en octobre 2012, en marge du projet de loi relatif à la sécurité et à la lutte contre le terrorisme (en procédure accélérée).

On y apprend notamment que la CNCIS soulignait, dès 2007, que « l’écoute et la teneur des conversations des individus suspectés de terrorisme, lesquels sont par définition méfiants et prudents lorsqu’ils communiquent entre eux, sont moins intéressantes d’un point de vue opérationnel que le recueil des données techniques de ces communications » et que, du 2 mai 2007 (date de mise en œuvre du dispositif opérationnel) au 26 mars 2012, 199 570 demandes ont été présentées par les services spécialisés, 175 390 d’entre elles ont été validées par la personnalité qualifiée et envoyées aux opérateurs et 173 591 réponses ont été fournies aux services demandeurs, avec un taux de refus variant de 7 à 15%.

« La procédure est principalement utilisée par la direction centrale du renseignement intérieur (DCRI) qui est à l’origine de 96 % des demandes adressées aux opérateurs. Elle permet par exemple :

- de vérifier des soupçons portant sur des personnes ou réseaux potentiellement dangereux ;

- de vérifier, souvent en urgence, la véracité ou la crédibilité de renseignements obtenus de sources confidentielles ;

- de répondre à des Etats étrangers ou des organisations internationales auxquels la France est associée dans la prévention et la répression de certaines formes de terrorisme, notamment international.

Ce dispositif doit également son efficacité au délai de réponse très court, y compris en cas d’urgence signalée. En effet, la réactivité des opérateurs, qui peuvent apporter une réponse dans un délai de quelques minutes à une semaine en fonction de leur complexité et de leur urgence, a une incidence directe sur l’efficacité du travail des services chargés de la prévention du terrorisme. »

Dans son rapport 2010, la CNCIS relèvait ainsi que « ces mesures sont moins intrusives dans la vie privée et moins attentatoires sur le plan des libertés publiques que l’interception des communications qui permet d’appréhender le contenu des échanges et des conversations ».

L'étude d'impact précise enfin qu'au regard de ces éléments, le Conseil constitutionnel conclut que « le législateur a assorti la procédure de réquisition de données techniques qu’il a instituée de précautions propres à assurer la conciliation qui lui incombe entre, d’une part, le respect de la vie privée des personnes et la libertés d’entreprendre des opérateurs et, d’autre part, la prévention des actes terroristes, à laquelle concourt ladite procédure ».

Cela n'explique toujours pas ce pourquoi, et comment, ni sur quelle base légale, "70,3 millions de données téléphoniques collectées en France, par la NSA, entre le 10 décembre 2012 et le 8 janvier 2013, ont été communiquées par les services français eux-mêmes, conformément à un accord de coopération en matière de renseignement entre les Etats-Unis et la France", ces chiffres excédant de beaucoup ceux présentés par ladite "étude d'impact" :

Ces "demandes" correspondent a priori à des individus (qui peuvent utiliser plusieurs n° de téléphone), les "données" correspondant probablement (on l'espère, en tout cas) aux "méta-données" (qui téléphone à qui, quand, d'où, pendant combien de temps), dit autrement : un coup de fil équivaut donc à (au moins) 5 méta-données (voire plus : nom+prénom+rue+code postal+ville+pays+opérateur de l'abonné, voire plus si affinités)

Sachant que, toujours selon l'"étude d'impact", la DCRI "est à l’origine de 96 % des demandes adressées aux opérateurs", on se demande bien comment la DGSE aurait réussi, légalement, à intercepter "70,3 millions de données téléphoniques collectées en France" d'une part, et à les partager avec la NSA, d'autre part.

En 2010, le directeur technique de la DGSE avait expliqué qu'il stockait "tous les mots de passe" (voir Frenchelon: la DGSE est en « 1ère division »); or, l'article 13 porte sur les "informations ou documents traités ou conservés par leurs réseaux ou services de communications électroniques" : un fichier stocké dans le cloud, un brouillon, un mot de passe, ne relèvent pas de la "correspondance privée", mais ce sont bien des "documents"; l'article 13 va donc bien au-delà des seules "méta-données"...

Ce pour quoi cette #LPM mérite donc d'être discutée, débattue, creusée et expliquée (voire invalidée).

NB : voir aussi les explications de Jean-Jacques Urvoas, et le communiqué du Sénat qui, suite à l'adoption de la LPM, cherchent à répondre à la polémique.

Voir aussi :

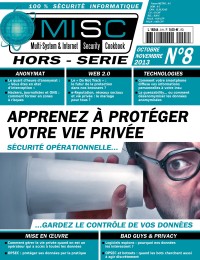

Comment sortir de l’« ère du soupçon » ?

Pourquoi la NSA espionne aussi votre papa (#oupas)

Comment sécuriser son téléphone mouchard portable?

La DGSE a le « droit » d’espionner ton Wi-Fi, ton GSM et ton GPS aussi

Mohammed Merah n’a PAS été identifié grâce à une loi antiterroriste, mais grâce à un logiciel libre

Tout ce que vous avez toujours voulu savoir sur moi mais que vous aviez la flemme d’aller chercher sur l’internet…

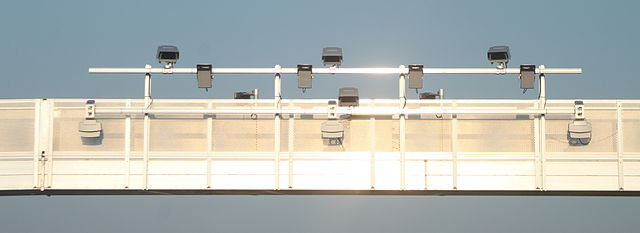

Interrogé sur ce que la CNIL avait alors qualifié de "collecte d'une grande quantité d'information non justifiée par rapport à la finalité poursuivie", le ministère avait alors indiqué qu'"il n'était plus, à ce stade, possible de modifier le dispositif technique et qu'il n'était pas techniquement envisageable de déclencher le dispositif de reconnaissance de forme avant la prise de photographies."

Interrogé sur ce que la CNIL avait alors qualifié de "collecte d'une grande quantité d'information non justifiée par rapport à la finalité poursuivie", le ministère avait alors indiqué qu'"il n'était plus, à ce stade, possible de modifier le dispositif technique et qu'il n'était pas techniquement envisageable de déclencher le dispositif de reconnaissance de forme avant la prise de photographies."