Il y aura un avant et un après Snowden. Avant, ceux qui dénonçaient la montée en puissance de la société de surveillance passaient pour de doux paranoïaques (alors que les paranos, c'était pas eux, mais la NSA, ce que Snowden a amplement démontré).

Il y aura un avant et un après Snowden. Avant, ceux qui dénonçaient la montée en puissance de la société de surveillance passaient pour de doux paranoïaques (alors que les paranos, c'était pas eux, mais la NSA, ce que Snowden a amplement démontré).

Depuis, tout le monde ou presque est persuadé d'être espionné par la NSA, ou encore que la DGSE espionnerait toutes les télécommunications, en France... ce dont je me permets de douter : la NSA ou la DGSE (& Cie) ont certes les moyens de tenter d'espionner n'importe qui, mais les documents Snowden ne permettent aucunement de conclure qu'ils espionneraient tout le monde, a fortiori tout le temps, façon "Big Brother".

Mise à jour, juin 2015 : vous trouverez plus bas la vidéo de la suite de cette conférence, donnée à Pas Sage en Seine 2015, où j'ai tenté d'expliquer pourquoi je n'avais pas particulièrement peur des "boîtes noires" du Projet de loi relatif au renseignement, et pourquoi le problème me semble être ailleurs...

C'est ce que j'avais tenter d'exposer, en juin 2014, lors d'une conférence à Pas Sage En Seine (PSES), De la surveillance de masse à la paranoïa généralisée (vidéo), que l'association de défense et de promotion des logiciels libres APRIL m'a récemment fait l'honneur de retranscrire (un travail de titan, <3) :

"Non, la NSA, le GCHQ ou la DGSE, Google, Facebook, Microsoft & Cie ne sont pas Big Brother, et ils n'espionnent pas tout le monde tout le temps.

Et notre boulot, aujourd'hui, est aussi de comprendre et d'expliquer ce qu'ils font exactement, plutôt que d'entretenir le #FUD ambiant."

"Fear, Uncertainty and Doubt" (FUD) : Peur, Incertitude et Doute

Alors que la Library of Congress vient de publier une étude de droit comparé reprenant l'article du Monde qui affirmait que la DGSE collecte systématiquement les méta-données de toutes les communications téléphoniques et électroniques, en France, il m'a semblé important, à l'heure des bilans de fin d'année, de reprendre sur ce blog cette conférence résumant ce que m'ont appris les factchecks que j'ai fait de plusieurs des "révélations" du Monde à ce sujet :

La DGSE a le « droit » d’espionner ton Wi-Fi, ton GSM et ton GPS aussi mais non, rien n'indique qu'elle collecte "systématiquement les signaux électromagnétiques émis par les ordinateurs ou les téléphones en France";

La NSA n’espionne pas tant la France que ça : non, la NSA n'a pas espionné 70M de communications téléphoniques de Français; il s'agissait de 70M de méta-données captées par la DGSE à l'étranger, et partagées avec la NSA;

DGSE/Orange : joue-là comme SuperDupont (#oupas) : pourquoi je doute qu'Orange soit le partenaire "non identifié" de la DGSE et du GCHQ mentionné dans un document Snowden;

Cher Edward Snowden, il ne faut pas croire tout "Le Monde" (réservé aux abonnés d'Arrêt sur images) : de fait, il ne s'agit pas d'Orange, mais de QOSMOS, leader mondial (et français) de l'analyse des protocoles et de l'extraction des méta-données.

MAJ, avril 2015 : le soi-disant "« Big Brother » dissimulé au cœur du renseignement" n'est pas un "secret sur lequel la République a réussi, depuis 2007, à maintenir un silence absolu" : j'en avais parlé, en 2005; loin d'être un "big brother", ce pôle (et non plateforme) ne fait que décrypter les messages chiffrés interceptés par les services de renseignement; enfin, il est improbable qu'il soit "relié aux centres de stockage de tous les opérateurs installés en France", et donc qu'il serve à faire de la "surveillance de masse" des internautes français.

De la surveillance de masse à la paranoïa généralisée

Vous pouvez lancer la vidéo de la conférence et l'écouter comme une émission radio (vous pouvez aussi en retrouver les slides là), ou encore lire, plus bas, la version résumée que j'ai faite de la (longue) retranscription faite par APRIL.

Voir aussi la suite de cette conférence, donnée à Pas Sage en Seine 2015, où j'ai tenté d'expliqué pourquoi les termes du débat posés par le très décrié Projet de loi relatif au renseignement me semblent avoir bien mal été posés (et compris). La conférence commence à 2'20 (voir aussi les slides) :

Avant j'avais deux problèmes : c'était, faire comprendre aux gens ce que c’était que la société de surveillance, sans être traité de parano ; et ce n'était pas facile.

Avec les révélations Snowden, mon problème a un petit peu changé : c'est arriver à faire comprendre ce que c'est que la société de surveillance à des paranos. C'est-à-dire que le problème auquel je suis confronté c'est qu'avant, les gens comme moi, qui s’intéressaient à ces histoires-là, était facilement brocardées comme paranos. Le problème, aujourd'hui, c'est que tout le monde est devenu parano. C'est ce que je vais essayer de vous montrer et ce pourquoi ça me semble dangereux, ou problématique en tout cas, de passer de la société de la surveillance à la société de paranoïa.

Pour ceux qui ne me connaissent pas (cf ma fiche sur WikiPedia), ça fait une dizaine d'années que je travaille sur ces questions de technologies de surveillance, de protection des libertés, de vie privée, etc., aux sujets desquelles j'ai consacré des centaines d'articles (et d'interview), plus deux bouquins (La vie privée, un problème de vieux cons ?, et Au pays de Candy - enquête sur les marchands d'armes de surveillance numérique).

J'ai aussi bossé avec WikiLeaks sur les Spy Files, ces marchands d'armes de surveillance numérique qui se réunissent tous les trois mois un peu partout dans le monde dans un salon dont l'entrée est interdite aux journalistes, car réservée aux marchands d'armes et aux services de renseignement, aux flics et aux militaires, et plus particulièrement sur Amésys, cette PME française qui avait conçu un système de surveillance massive de l'Internet à la demande du beau-frère de Kadhafi (voir Barbouzeries au pays de Candy).

En 2007, j'étais journaliste au monde.fr, et il y a eu le scandale autour du fichier Edvige en France. C'était un fichier de renseignements qui autorisait les services de renseignement à ficher les mœurs sexuelles, les opinions philosophiques, politiques, des gens à partir de l’âge de treize ans. Il y a eu des manifestations dans la rue, des hommes politiques qui sont montés au créneau, qui ont protesté contre cette société de surveillance, en tout cas cette volonté de ficher les gens. Lemonde.fr m'a dit « Écoute tes trucs, là, la surveillance, les fichiers policiers, etc, jusqu'à présent ça n'intéressait que les droit-de-l'hommiste, là visiblement ça commence à intéresser les gens, donc fais-nous un blog là-dessus ».

Et donc j'ai créé ''Bug Brother'', où j'ai essayé de suivre un petit peu l'actualité de ces technos et où, en même temps, je sais que jusqu'à l’année dernière il y a des gens, même y compris à la rédaction du Monde qui disaient « Ouais mais Manach il est un peu parano quand même ». Ce à quoi, moi, ça fait des années je répondais « Mais ce n'est pas moi le parano. Le parano ce sont des gens comme les clients d'Amésys qui veulent surveiller l'intégralité de leur population ».

Amésys c'est cette boîte française qui a développé un système de surveillance de l'Internet à la demande d'Abdallah Senoussi, qui était le beau-frère de Kadhafi, accessoirement un terroriste, recherché par la justice française. Les paranos, c’est la NSA qui veut surveiller tout, ou en tout cas être capables de tout surveiller.

Moi je ne suis pas parano : je suis journaliste, j'essaye de comprendre comment ça fonctionne. Le problème c'est que maintenant, je suis à peu près persuadé que si on fait un sondage dans la rue « Est-ce que vous êtes espionné par la NSA ? », la majeure partie des gens vont dire oui. Ce qui est complètement faux : la NSA (entre autres services de renseignement) a autre chose à faire que d'"espionner" l'intégralité de la population... même si elle cherche, de fait et hélas, à surveiller toutes nos télécommunications.

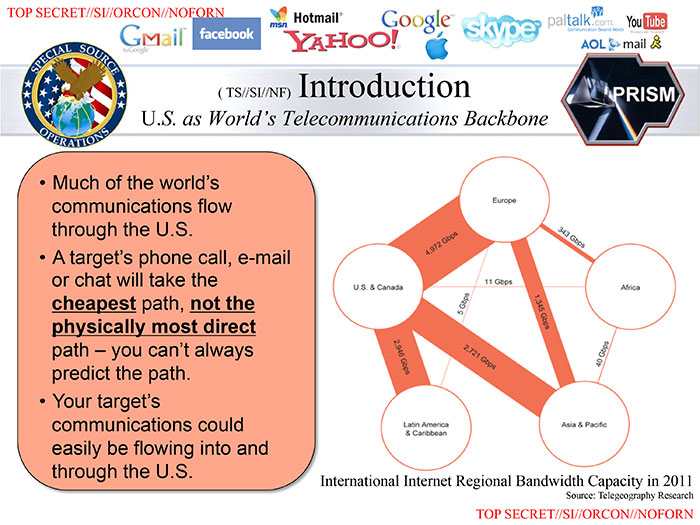

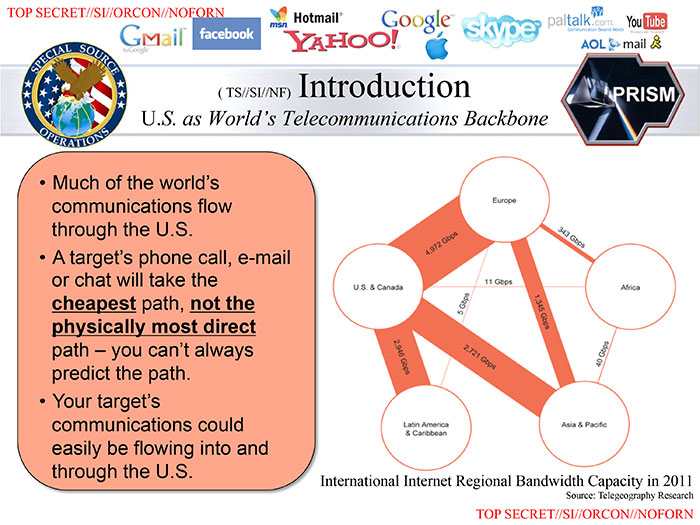

Pour en revenir aux révélations Snowden, je pense que la façon dont a été révélée l'existence de PRISM, présenté comme un des systèmes les plus utilisés par la NSA a, paradoxalement, fait beaucoup de mal à la compréhension de comment fonctionne la NSA, et de comment fonctionnent les systèmes de surveillance, avec des slides qui montraient que, en fait, l'essentiel du trafic sur Internet passe par les États-Unis. Et donc c'est plus simple pour la NSA de surveiller ce qui passe par leur territoire. Et puis surtout, ça a eu énormément de succès, parce qu'on avait la date et les logos de Gmail, Facebook & Cie.

Sauf qu'un des gros problèmes des révélations Snowden, c'est qu'il s'agit d'un gigantesque puzzle dont Glenn Greenwald ne nous en dévoilait que quelques pièces, par à-coups, et qu'il est très difficile d'arriver à comprendre ce que révèle un puzzle quand on en voit que quelques pièces.

En l'espèce, et pour ce qui est de PRISM, on a donc découvert depuis qu'il ne s'agissait pas d'un système donnant à la NSA un accès direct aux serveurs de Google, Facebook & Cie, lui permettant de faire ce qu'elle voulait des données de leurs abonnés, mais de l'acronyme utilisé par la NSA pour désigner le fait de demander au FBI d'aller demander à Google, Microsoft ou Facebook d'accéder aux données de certains de leurs abonnés...

Donc quand on a eu Google, Facebook, Microsoft qui disaient « Mais nous on n'était pas au courant ! On n'était pas au courant qu'on travaillait comme ça avec la NSA ! », ben c'était vrai, ils n'étaient pas au courant parce qu'ils répondaient à des sollicitations du FBI, et qu'ils ne savaient pas que c'était in fine pour la NSA.

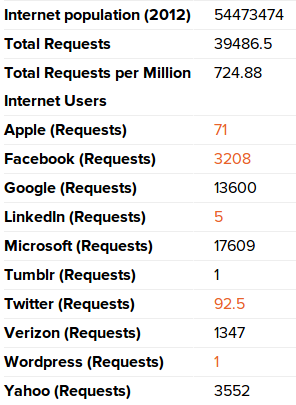

Google puis Microsoft ont demandé à la justice américaine d'avoir le droit de dire combien de personnes ont été concernées par l'utilisation de PRISM, et grosso modo, c'est entre 0 et 1000 demandes, concernant entre 2000 et 12 999 comptes chez Google, et moins de 16 999 comptes chez Microsoft, par semestre. Comparez 1 000 ces chiffres avec le nombre d'utilisateurs des services proposés par Google et Microsoft : ce n'est pas vraiment du "massif", au sens où la NSA espionnerait absolument tout le monde. Non, c'est de la surveillance ciblée.

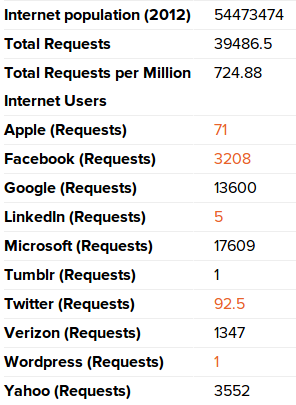

Ça fait quelques années que Google avait entamé ce qu'il appelle les ''transparency reports'', à savoir le fait de publier, régulièrement, le nombre de demandes d'accès à des données qu'ils ont reçues de la part de tels ou tels pays, et le nombre de demandes auxquelles Google a refusé de leur confier les données. Suite à ça, Twitter, Facebook, Microsoft ont eux aussi, suite aux révélations Snowden, commencé à publier leurs propres ''transparency reports'', et si on regarde la liste du nombre de total de requêtes qui ont été faites de 2009 à 2012, en France, on en est à moins de 40 000...

Ça fait quelques années que Google avait entamé ce qu'il appelle les ''transparency reports'', à savoir le fait de publier, régulièrement, le nombre de demandes d'accès à des données qu'ils ont reçues de la part de tels ou tels pays, et le nombre de demandes auxquelles Google a refusé de leur confier les données. Suite à ça, Twitter, Facebook, Microsoft ont eux aussi, suite aux révélations Snowden, commencé à publier leurs propres ''transparency reports'', et si on regarde la liste du nombre de total de requêtes qui ont été faites de 2009 à 2012, en France, on en est à moins de 40 000...

Sachant, bien évidemment, qu'il y en a certaines qui portent sur un seul et même individu, et sur le compte Facebook, Tweeter et Google de ce même individu. Donc ce n'est probablement pas 40 000 personnes, c'est probablement moins, en l'espace de trois, quatre ans. Ça c'est pour les demandes d'entraide judiciaire légales, qui passent par les circuits légaux.

Un autre truc qui m'a fait bizarre, quand Vodafone a sorti son « transparency report », assez impressionnant, où il révélait qu'il collaborait avec les autorités de 28 pays, dont certains bénéficiant d'un accès direct à leurs serveurs. J'avais vu sur Twitter des gens crier aux loup : « Regardez, la France est dans la liste des 28 pays, on est espionné par la NSA !!! ».

Or, quand on regarde dans le rapport, il y a eu trois demandes qui ont été faites concernant la France à Vodafone ! En comparaison ce sont des dizaines, voire des centaines de milliers, à Malte ou en Italie. C'est comme si les gens avaient une sorte de prescience « Ah, ouais on est espionné, on veut être espionné ». Une sorte de fantasme, comme ça, qui fait que la NSA ça existe. Ce serait quand même injuste quelle ne m’espionne pas moi !

Ensuite on a eu le #Fail en Une du Monde sur la DGSE, avec ses « Révélations sur le Big Brother français » qui expliquaient que la DGSE intercepte et espionne l'intégralité des communications, mails, SMS, fax, comptes Twitter en France. Le scoop citait un des articles de mon blog, Frenchelon: la DGSE est en « 1ère division ».

Bernard Barbier, qui était le directeur technique de la DGSE jusqu'à il y a quelques mois, y révélait, entre autres choses, que la DGSE surveillait les réseaux grands publics et enregistrait tous les mots de passe pour, notamment, pouvoir identifier le gentil étudiant en chimie le jour, qui, le soir, devient un terroriste djihadiste, mais qui utilise le même mot de passe...

L'article du Monde mentionnait le mien, mais les journalistes ne m'avaient pas contacté pour me demander ce que je pensais de leurs "révélations". Et moi, le fait que la DGSE espionne absolument toutes les télécommunications en temps réel et en tous temps, en France, ça me semblait quand même un peu bizarre.

Donc j'ai creusé, j'ai interrogé un certain nombre d'acteurs qui sont au cœur des réseaux, et tous sont arrivés à la conclusion que si la DGSE est capable d'espionner ce qu'elle veut, par contre, elle n'est pas en mesure d'espionner absolument tout, en temps réel, ni de tout archiver ; non seulement elle n'a pas le droit de le faire, mais en plus ça se verrait.

Parce que vu l'architecture décentralisée des réseaux, en France, pour arriver à ce qu'on intercepte tout le trafic Internet il faudrait placer des boîtes noires sur tous les DSLAMs. Or, il y a beaucoup de DSLAMs, ça coûterait beaucoup d'argent et ça finirait forcément par se voir.

Ensuite on a eu le #fail concernant la NSA. Tout est parti d'un article du Spiegel cosigné par Laura Poitras, la journaliste qui travaille sur les révélations Snowden avec Greenwald, qui révélait que les services de renseignement allemands avaient partagé avec la NSA des dizaines de millions de méta-données qu'elle avait capté à l'étranger.

En guise de preuve, Laura Poitras publiait une capture d'écran de Boundless Informant, un des systèmes de visualisation de données utilisé par les analystes de la NSA, montrant combien de métadonnées Internet et téléphoniques avaient été collectées.

Problème. En octobre, Le Monde fait sa Une sur des « Révélations sur l’espionnage de la France par la NSA américaine », basées sur ce même type de capture d'écran, révélant que la NSA a espionné 70M de communications téléphoniques en France.

Peter Koop, un Hollandais dont le blog ''electrospaces'' est probablement un de ceux qui décrypte le plus et le mieux les documents Snowden, a remonté la piste et conclue qu'il ne s'agissait pas de conversations téléphoniques espionnées en France, mais bien de méta-données interceptées par les services français, à l'étranger, et partagées avec la NSA...

Finalement, une semaine après, Le Monde a reconnu, à mots couverts, qu'il ne s'agissait pas de communications téléphoniques espionnées par la NSA en France, mais bien des données espionnées à l'étranger par la DGSE et confiées à la NSA. mais le mal était fait, très peu de gens ayant entendu parler de cette mise à jour. Le problème c'est que ça laisse des traces sur la durée et que ça brouille l'écoute, si je puis me permettre.

Ensuite, il y au le #fail sur Orange et le GCHQ, qui est un peu l'équivalent de la NSA en Grande Bretagne, et qui serait d'après Snowden encore plus puissante que la NSA, non seulement parce qu'il y a plein de câbles de télécommunications sous-marins qui atterrissent en Grande Bretagne et que, apparemment, ils sont très forts dans l'interception massive de ces câbles-là, mais également parce que les lois, le cadre juridique réglementaire en Grande Bretagne fait qu'il est plus simple d'attenter à la vie privée, de faire des opérations d'espionnage que ça ne l'est aux États-Unis.

Donc Le Monde, toujours une Une, révélait « Comment Orange et les services secrets coopèrent ». Evoquant des "relations incestueuses" entre France Télécom et la DGSE, Le Monde avançait également que les services de renseignement français autorisaient également leurs homologues britanniques à accéder aux données des clients français d'Orange...

Les révélations du Monde se basaient sur un document Snowden mentionné dans un article du ''Gardian'' en octobre dernier, et qui révélait que la DGSE avait mis le GCHQ en contact avec une entreprise française de télécommunications, partenaire privilégié de la DGSE. Mais ce que je n'ai pas compris, c'est pourquoi l'article disait les services britanniques ont accès aux données des clients français d'Orange. Pourquoi ce serait les clients français ?

Je me mets à la place du GCHQ. Un des gros avantages d'Orange c'est qu'il contrôle 20 % des câbles de fibre optique dans le monde. 20 % c'est énorme ! Le GCHQ, un de ses gros boulots, c'est d'espionner les fibres optiques. Donc ce qui intéresse probablement le GCHQ, c'est probablement les câbles sous-marins. Ce qui intéresse également le GCHQ c'est probablement le fait qu'Orange a une centaine de filiales à l'étranger, dont un certain nombre dans des pays du Golfe, dans des pays africains où il y a la guerre, le Mali, le Niger.

Mais ça, le papier du Monde n’en parle pas. Il ne parle pas des 20 % de câbles de fibre optique, il ne parle pas des filiales à l'étranger. Il ne parle uniquement que des clients français d'Orange. Pourquoi ? Moi je suis journaliste, en termes de probabilités, ce qui intéresse le GCHQ c'est plus les câbles de fibre optique et puis le Mali que les communications téléphoniques à Romorantin.

Qu'est-ce qu'il en a à foutre des communications téléphoniques à Romorantin ou à Marseille, le GCHQ ? Pourquoi il ferait du massif en France ? Et pourquoi la DGSE autoriserait un service de renseignement étranger à faire du massif en France ? Nonobstant le fait qu'un bon nombre de ministères, dont celui de la Défense, qui est-ce qu'ils payent pour passer leurs appels téléphoniques ou pour utiliser Internet ? C'est Orange. Ce serait bizarre que la DGSE accepte qu'un service de renseignement étranger espionne des ministères français...

Je suis blogueur au Monde. Systématiquement, j'en ai référé à ma hiérarchie, qui n'a pas voulu rendre compte de mes factchecks sur le journal papier, me laissant les publier sur mon blog. En attendant, les lecteurs du Monde papier, eux, ne savent pas qu'ils ont été induits en erreur, pas plus que tous les médias qui ont repris, en France et à l'étranger, ces "révélations"...

En attendant, un autre truc que j'ai découvert en enquêtant sur ces histoires, c'est le programme National Insider Threat Task Force, créé pour identifier et neutraliser la "menace intérieure", et donc aussi les lanceurs d'alerte. Il faut savoir qu'il n'y a jamais eu autant de whistleblowers poursuivis par la justice américaine, et même incarcérés, que sous Obama. L'Espionage Act de 1914, avait été utilisé trois fois jusqu'à Obama. Depuis qu'Obama est là je crois qu'on en est à la sixième ou septième fois.

Il y a une véritable chasse aux sorcières qui a été lancée, et ce programme-là incite les fonctionnaires américains à surveiller leurs collègues, et si il y en a un qui commence à devenir un peu alcoolique, qui commence à devenir dépressif, qui vient de divorcer, qui va voir de la famille à l'étranger, qui arrive tard, qui a des problème d'argent, il faut impérativement le dénoncer tout de suite aux fonctionnaires de sécurité du ministère, parce qu'il pourrait devenir un whistleblower ou un espion.

J'ai ainsi trouvé des manuels de détection des espions sur les sites du ministère de l'Agriculture et de l’Éducation nationale, en mode « 101 moyens de reconnaître les espions ». Vous imaginez en France, des autorités qui demanderaient aux profs d'espionner leurs collègues et de rapporter tout comportement déviant à la hiérarchie, parce qu'il pourrait devenir un espion ?...

Pourquoi je vous parle de ça ? Parce que oui, on est vraiment passé à quelque chose de l'ordre de la paranoïa. L'administration américaine est passée en mode paranoïaque, depuis le 11 septembre 2001, depuis WikiLeaks aussi, ce qui pourrait aussi expliquer pourquoi ils ont décidé de tout surveiller.

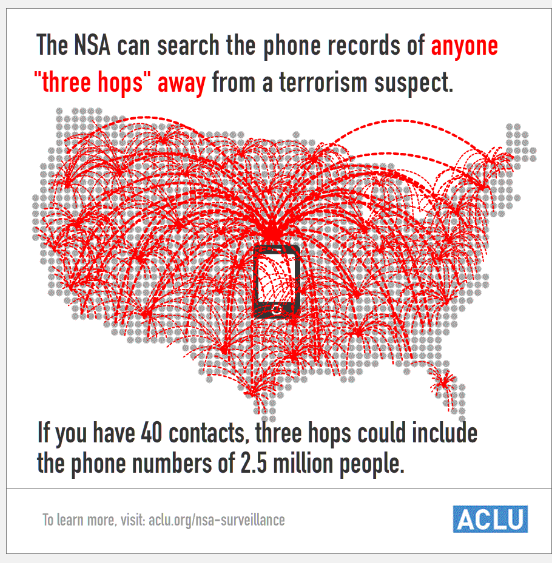

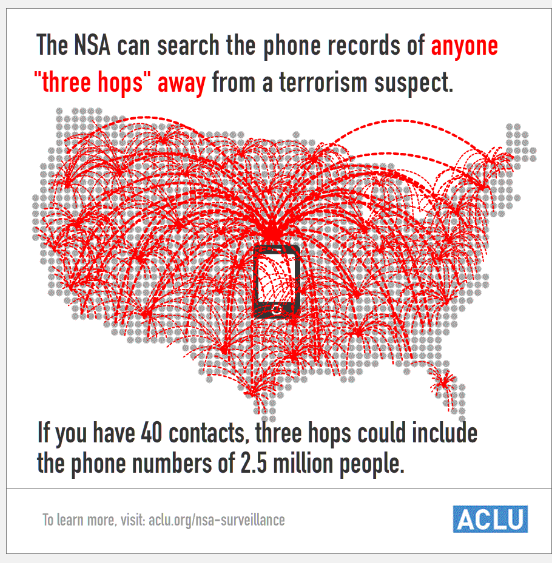

Un autre truc que j'ai découvert, qui a été beaucoup moins médiatisé que les soixante-dix millions de communications téléphoniques soi-disant interceptées par la NSA, c'est la théorie des ''Three Hops'', qui constitue un très bon argument pour clouer le bec à tous ceux qui nous répondent, depuis des années « Oui mais moi je n'ai rien à me reprocher, donc je n'ai rien à cacher ».

La NSA, quand elle s'intéresse à une cible, va ainsi s'intéresser également à tous les gens qui sont en contact avec elle, plus tous les gens qui sont en contact avec ceux qui sont en contact avec elle, etc, à trois niveaux. Ce qui fait que le frère du voisin de la femme du chauffeur d'Angela Merkel peut être espionné par la NSA, quand bien même il n'a strictement rien à se reprocher, rien à cacher et qu'il n'a aucun secret d’État.

Donc la question n'est pas de savoir si on a quelque chose à se reprocher ; la question c'est de savoir est-ce qu'on connaît quelqu'un qui connaît quelqu'un qui connaît quelqu'un ? Et comme on sait que sur Facebook, sur Twitter, on est tous à quatre niveaux de séparation des autres, entre quatre et cinq niveaux de séparation des autres, oui, virtuellement, les États-Unis se donnent le droit d'espionner un petit peu tout le monde. (voir Le .gif qui révèle la paranoïa de la NSA, et pourquoi elle espionne aussi vos parents & amis)

Par ailleurs, les États-Unis ont une technique pour arriver à savoir s'ils ont le droit ou pas de s'intéresser à tel internaute : la théorie des 51 % de probabilités. S'il y a 51 % de probabilités que vous soyez Américain, on ne s'intéresse pas à vous. Mais si 51 % de probabilités que vous soyez un étranger, ils s'octroient le droit d'analyser vos datas, parce que, quand un paquet d'informations transite sur IP, eh bien il n'y a pas sa nationalité dessus. Donc ils ont cette théorie des 51 %. Donc là ce que disait l'ACLU, c'est que si vous avez 40 contacts, virtuellement ça fait 2,5 millions de personnes qui peuvent être espionnées pour vous, pour vous surveiller vous.

Un autre truc qui me semble intéressant, quand même, avec cette histoire de paranoïa généralisée, c'est qu'en fait on n'a pas à être si paranoïaque que ça non plus. Greenwald, toutes les semaines, publie un nouveau document Snowden. Donc ça que veut dire que son ordinateur, l'endroit où les documents Snowden ont été stockés, n'ont pas été piratés par la CIA, la NSA, le GCHQ, le FSB, la DGSE, des méchants pirates, que sais-je...

Ça veut dire qu'il est tout à fait possible, même et y compris pour quelqu'un comme Greenwald qui ne comprenait rien à la sécurité informatique jusqu'à l'année dernière, d'arriver à sécuriser son ordinateur et d'arriver à sécuriser ses communications. C'est tout à fait possible ; il en est la preuve vivante.

Par ailleurs, la majeure partie des gens qui travaillent pour les services de renseignement sont des fonctionnaires à qui on demande de faire un boulot, et qui ne sont pas au courant de ce que font les autres. Les employés de la NSA ont probablement appris beaucoup plus sur la NSA grâce à Snowden qu'ils n'en savaient en étant à l'intérieur de la NSA. C'est le principe de cloisonnement dans les services de renseignement.

Il ne faut pas non plus forcément leur prêter de mauvaises intentions : la majeure partie des gens à la NSA, à la DGSE, leur cible c'est Al-Qaïda, c'est ce qui se passe en ce moment en Libye, c'est ce qui se passe en ce moment en Syrie, c'est ce qui se passe au Mali, c'est ce qui se passe au Niger, pas ce qui se passe à Romorantin, à Paris ou à Numa (là où j'avais fait ladite conférence -NDLR).

Il y a à près deux mille personnes à la direction technique à la DGSE, vu l'ampleur de la guerre au terrorisme, etc, il y en a combien d'après vous qui sont en train d'espionner les gens qui sont ici ? Est-ce que ça fait partie de leurs attributions ? Non. En plus la DGSE, sa mission c'est d’espionner à l'étranger : la DGSE est, comme son nom l'indique, un service de renseignement extérieur. C'est la DGSI, l'ancienne DCRI, en charge du contre-espionnage intérieur qui, effectivement, peut surveiller des gens en France.

Accessoirement, et c’est aussi un truc qui m'énerve, c'est l'expression "Big Brother" : j'en ai marre d'entendre "Big Brother être mis à toutes les sauces : un jour, c'est Google qui est "Big Brother", le lendemain c'est Facebook, le surlendemain les péages et les radars automobiles, la NSA ou l'assurance maladie... Stop.

A force de mettre "Big Brother" à toutes les sauces, l'expression ne veut plus rien dire, et ne permet plus du tout de comprendre ce pourquoi Google, Facebook, les radars automatiques ou la NSA peuvent poser problème -nonobstant le fait que les problèmes qu'ils posent n'ont généralement rien à voir.

Pour en revenir au sujet qui nous préoccupe, la NSA n'est pas une police de la pensée. Obama n'est pas Hitler, ni Staline. Il faut arrêter avec ce truc-là. Hitler, Staline sont des gens qui tuaient les dissidents. Si vous êtes un dissident aux États-Unis, vous n’êtes pas tué. Certes Laura Poitras vit en exil à Berlin, Jacob Appelbaum vit en exil à Berlin, il y a un certain nombre de personnes qui ont des soucis avec des autorités américaines, mais ce n'est pas comparable avec Big Brother qui était un dictateur.

Ce vers quoi on va c'est beaucoup plus Minority Report. À savoir un monde où il y aura tellement de machines interconnectées et de plus en plus de machines qui vont décider à la place d’êtres humains et où, à des moments, il y a des machines qui vont vous dire non. Et en fait Minority Report ça a déjà commencé. J'avais fait un papier là-dessus, sur ceux que l'on surnomme les « doigts brûlés » de Calais.

À Calais, 25 % des réfugiés se brûlent les doigts pour effacer les empreintes digitales, parce que si les flics les chopent et qu'ils passent leurs empreintes digitales au fichier des empreintes digitales, EuroDac, européen, ils vont être renvoyés en Italie ou en Grèce, là où ils ont été fichés. Or comme leur objectif c'est d'aller en Grande Bretagne, ils n'ont pas envie de se retaper le périple depuis la Grèce ou depuis l’Italie. Donc le seul moyen pour ne pas être renvoyés là-bas, c'est d'effacer leurs empreintes digitales.

Donc Minority Report ça a commencé, c'est maintenant, il y a déjà des gens qui se mutilent pour échapper à des systèmes de fichage utilisant des ordinateurs, sauf que, comme ce sont des réfugiés, sans papiers, à Calais, grosso modo la lie de l’humanité, personne n'en parle.

J'avais participé à une émission il n'y a pas très longtemps avec Alain Bauer, qui était le monsieur insécurité, le monsieur vidéo surveillance sous Nicolas Sarkozy, et non seulement il a reconnu que la quasi totalité des systèmes de vidéo surveillance en France ont été installés n’importe comment. C'était intéressant que ce soit monsieur Alain Bauer qui me dise ça. Et quand j'ai dit « Mais de toutes façons le problème ce n'est pas Big Brother, c'est Minority Report », lui et le président de l'association des villes vidéosurveillées m'ont répondu que « c'est vrai, on va vers Minority Report »...

Pourquoi j'ai fait cette conférence-là sur la paranoïa ? Parce que je déplore le fait de voir de plus en plus de mes contemporains verser dans la paranoïa, alors qu'on n'a vraiment pas besoin de ça. Pour arriver à mesurer un problème il faut être conscient de ce problème et donc il faut être droit sur pattes, et savoir de quoi on parle, et ne pas raconter n’importe quoi. Le pire est à venir.

Là ce qu'on a vu avec Snowden c'est de la roupie de sansonnet par rapport à ce qui va se passer dans vingt ans. Parce que la NSA ne va pas s'arrêter là. La NSA a semble-t-il commencé à faire du massif sur les câbles sous-marins en 2007-2008, la NSA a commencé à s'attaquer à la crypto il y a quelques années seulement, ce sera quoi dans quinze ans, dans vingt ans ? Je n'en sais foutre rien. Ce que je sais c'est que ce sera très certainement pire que ce qu'on a aujourd'hui. Et donc si aujourd'hui on habitue les gens au fait qu'on vivrait dans "Big Brother", on va leur dire quoi dans cinq ans, dans vingt ans ?

En plus, ça intériorise complètement la menace, parce que "Big Brother" on ne peut rien faire contre lui ! La NSA, ils sont plus forts que toi ! Ces super Dupont, ils sont magiques, ils ont tous les pouvoirs, de toutes façons, ouais, je ne peux rien faire contre la NSA ! Ce n'est pas vrai ! Greenwald, c'était un noob, et il sait faire maintenant. Donc tout le monde peut le faire. Il faut juste s'en donner les moyens, et apprendre à se protéger.

Je voudrais finir en évoquant un texte que je n'ai pas encore eu le temps de finir, mais où j'essaie d'expliquer ce pourquoi la défense des libertés et de la vie privée est au 21ème siècle ce que l'écologie fut au 20ème, au sens où la vie privée en soi, on s'en fout, c'est juste un moyen. C'est comme Internet, on s'en fout, c'est juste un moyen.

Il n'y a pas de liberté d'expression, il n'y a pas de liberté de circulation, il n'y a pas de liberté d'opinion s'il n'y a pas de vie privée. Parce que si on se sent surveillé on va s’autocensurer, et donc ça va à l'encontre de ce qu'on entend par une démocratie digne de ce nom. Et donc c’est pour ça qu'il faut défendre les libertés et la vie privée, c'est parce que c'est la clef qui permet d’actionner les autres mécanismes. Et je vous remercie.

PS : la conférence datant de juin dernier, je n'y avais pas évoqué l'article relatif à "l'accès administratif aux données de connexion" par les services de renseignement prévu par la loi de programmation militaire, dont le décret d'application vient d'être publié. J'y reviendrai, à tête reposée. En attendant, vous pouvez d'ores et déjà vous faire peur avec l'article du Point, avoir des doutes avec celui de Kitetoa, et vous en faire une idée plus posée avec l'analyse de NextInpact.

NB : et si vous vous intéressez vraiment à ce que font la NSA et le GCHQ, je ne saurais que trop vous encourager à visiter nsa-observer.net, qui recense la quasi-totalité de leurs programmes et systèmes espions, voire à y contribuer : la prochaine session de travail aura lieu ce mercredi 7 janvier à 19h, via IRC.

PPS : et sinon, je ne saurais que trop vous conseiller de lire cet excellent article d'Amaelle Guiton qui revient sur cette paranoïa ambiante qui fait dire à certains que les outils de cryptographie auraient été "cassés par la NSA et le GCHQ et qu'on ne pourrait rien faire pour s'en protéger :

"Laisser penser que la cryptographie « grand public » — celle que des centaines de millions d’internautes utilisent sans s’en rendre compte — est bonne à jeter revient à expliquer à un candidat à une promenade dans la savane qu’il ferait aussi bien d’y aller tout nu et à pied, sous prétexte que ni son pantalon ni sa méhari ne résisteront à un rhinocéros furieux".

Voir aussi la retranscription intégrale de ladite conférence et, sur ce blog :

Une station espion de la NSA, en plein Paris

« Sur Internet, on est tous pirates, et ça c’est bien »

CONFIDENTIEL — NE PAS DIFFUSER SUR INTERNET

Surveillance: pourquoi je suis assez optimiste (à moyen terme en tout cas)

Le 11 septembre 2001 fut un « cadeau fait à la NSA », dixit… le n°3 de la NSA

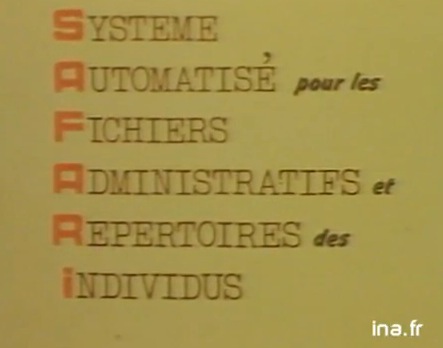

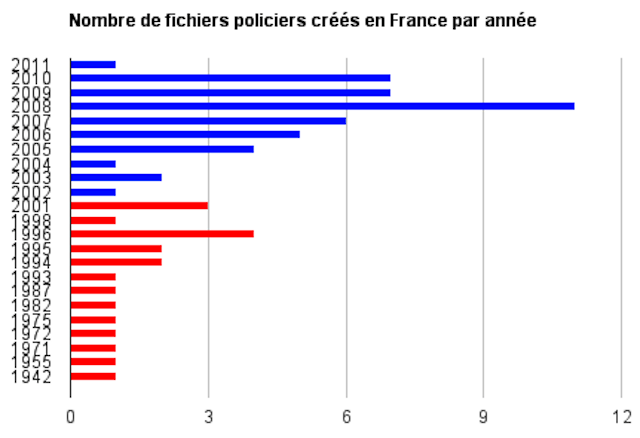

Ce 27 janvier, journée européenne des données personnelles fêtée par les CNIL de toute l'UE, le Canard Enchaîné révélait l'existence d'un nouveau fichier policier clandestin créé en... 1972.

Ce 27 janvier, journée européenne des données personnelles fêtée par les CNIL de toute l'UE, le Canard Enchaîné révélait l'existence d'un nouveau fichier policier clandestin créé en... 1972.

Il y aura un avant et un après Snowden. Avant, ceux qui dénonçaient la montée en puissance de la société de surveillance passaient pour de doux paranoïaques (alors que les paranos, c'était pas eux, mais la NSA, ce que Snowden a amplement démontré).

Il y aura un avant et un après Snowden. Avant, ceux qui dénonçaient la montée en puissance de la société de surveillance passaient pour de doux paranoïaques (alors que les paranos, c'était pas eux, mais la NSA, ce que Snowden a amplement démontré).