Les terroristes sont des internautes comme les autres

samedi 30 juillet 2016 à 12:41

Les terroristes djihadistes qui ont frappé en France ont acheté des armes dé- puis re-militarisées, des couteaux, mais aussi des pizzas, de l’essence, des billets d’avion… Ils ont aussi loué des voitures, un camion, des chambres d’hôtel, reçu et envoyé SMS, appels téléphoniques, utilisé la messagerie instantanée Telegram, Twitter et Facebook, et donc souscrit des abonnements téléphoniques et Internet. Certains percevaient même des allocations sociales.

Il est possible que certains aient utilisé des logiciels de chiffrement afin de sécuriser leurs télécommunications, mais rien n’indique que cela ait pu jouer un rôle clef dans la préparation de leurs attentats, ni que cela ait pu empêcher les autorités de les anticiper, et entraver.

The Grugq, l’un des plus fins observateurs des moyens utilisés par les djihadistes pour sécuriser leurs télécommunications (#oupas, en fait), n’a de cesse de documenter le fait qu’ils ne s’y connaissent pas vraiment en matière de sécurité informatique, et qu’ils privilégient surtout le fait d’utiliser des téléphones portables à carte prépayée et non reliés à leur identité.

Pour autant, et depuis le massacre de Charlie Hebdo, politiques & médias n’ont de cesse de fustiger Internet en général, et les logiciels de chiffrement en particulier. Olivier Falorni, député divers gauche, vient ainsi de déclarer que « les géants du Net sont complices tacites, collaborateurs passifs de Daech« , et qu' »on a l’impression qu’un certain nombre d’applications sont devenus des califats numériques » (sic)…

Je n’ai jamais entendu dire que les loueurs de voiture et de chambres d’hôtel, les opérateurs téléphoniques et fournisseurs d’accès Internet, les vendeurs de pizzas, de couteaux et d’armes démilitarisées payaient des gens pour lutter contre le terrorisme, contrairement à Google, Facebook et Twitter qui, eux, paient certains de leurs salariés pour surveiller voire effacer des contenus incitant à la haine (qu’elle relève du terrorisme, du harcèlement ou du racisme).

En quoi les « géants du Net » seraient-ils plus des « califats numériques complices tacites, collaborateurs passifs de Daech » que les loueurs de voiture ou de chambres d’hôtel, opérateurs téléphoniques, fournisseurs d’accès Internet, vendeurs de pizzas, de couteaux et d’armes démilitarisées ?

Pourquoi ceux qui fustigent de la sorte Internet en général, et certaines app’ en particulier (a fortiori lorsqu’elles sont étrangères), ne s’offusquent-ils pas de même du fait que les terroristes ont pu louer, en toute impunité, voitures et chambres d’hôtel, acheter des téléphones et s’abonner auprès de fournisseurs de téléphonie (a fortiori alors qu’il s’agit là d’opérateurs français opérant sur le territoire national qui, et contrairement à Google, Facebook & Twitter, ne paient personne pour lutter contre le terrorisme) ?

Et n’est-il pas un tantinet ironique de voir que ces mêmes contempteurs des internets voudraient que des entreprises privées, de droit (généralement) américain, se substituent à la Justice française en censurant des contenus de manière préemptive, au risque de les voir censurer des comptes tout à fait légitime ?

Les internautes, ce « douloureux problème »

Il y a quelques années, j’avais écrit que « les internautes sont les « bougnoules » de la république« , que « le problème des internautes, c’est ceux qui n’y sont pas ou, plus précisément, ceux qui s’en défient et n’en ont qu’une vision anxyogène, ceux pour qui les blogs et réseaux sociaux du « web 2.0 » sont la « banlieue du Net, une cité de la peur« où ne peuvent aller que ceux qui y ont grandi… et encore » :

« Encore plus précisément, le problème ce sont tous ces décideurs politiques et relais d’opinions médiatiques qui n’ont de cesse de faire du FUD, acronyme de Fear Uncertainty and Doubt (littéralement « peur, incertitude et doute), technique de « guerre de l’information » initiée par IBM et consistant à manipuler l’opinion en disséminant des informations négatives, biaisées et dont l’objet est de détourner l’attention de ce que la technologie en question offre de perspectives constructives. »

Adel Kermiche, l’un des deux tueurs du prêtre de Saint-Etienne-du-Rouvray, utilisait ainsi Twitter et Facebook, mais ce qui semble aujourd’hui intéresser les médias, c’est Telegram, parce qu’il s’agit d’une messagerie instantanée permettant -par ailleurs- de communiquer de façon sécurisée, parce que chiffrée.

Corinne Audouin, sur France Inter, explique ainsi qu' »il y communiquait avec 200 personnes, grâce à des messages chiffrés qui ne passent pas par un serveur« … quand bien même la FAQ de Telegram précise que les messages partagés en groupes (« jusqu’à 200 membres« ) y sont chiffrés sur le « cloud » (et donc les serveurs) de Telegram, contrairement aux « chat secret » qui, eux, sont effectivement chiffrés sur les téléphones portables de leurs utilisateurs…

Rien n’indique par ailleurs qu’Adel Kermiche ait communiqué via ce genre de « secret chat« , son utilisation de Telegram se bornant (à ce stade de l’enquête) au fait de partager ses états d’âme sur un « groupe » qui, censé être sécurisé et permettre des conversations auto-destructibles, n’a pas empêché L’Express d’en publier des copies d’écran…

Les terroristes sont des internautes comme les autres. Ils cherchent donc à protéger leur vie privée, à l’instar des 100 millions d’autres utilisateurs mensuels de Telegram, ou encore de ces responsables politiques qui, eux aussi, et comme le soulignait récemment L’Express, utilisent Telegram pour se protéger d’une éventuelle interception des communications.

Les logiciels de chiffrement sont devenus mainstream « grand public » depuis les révélations Snowden. Il y a un avant et un après Snowden, et il serait temps d’en prendre la mesure : seule une infime minorité des utilisateurs de messageries chiffrées se réclament de l’État islamique.

Est-il besoin de rappeler que l’ANSSI, en charge de la cyberdéfense en France, recommande de sécuriser et de chiffrer ses données ? Ou encore que plusieurs hauts responsables du renseignement, dont l’ex-chef de la NSA, prirent la défense d’Apple dans son combat contre le FBI, au motif qu’il est impératif de pouvoir chiffrer -et donc sécuriser- ses données ?

Quand le sage regarde la lune, le singe regarde le doigt. La paille, la poutre… Ce que j’ai tenté d’expliquer sur France Info, qui voulait m’interviewer à cet effet. L’article qu’ils en ont tiré ne reflétant pas les subtilités de ce que j’essayais d’expliquer, en voici la version in extenso (si le player ne se lance pas, vous pouvez allez l’écouter sur archive.org) :

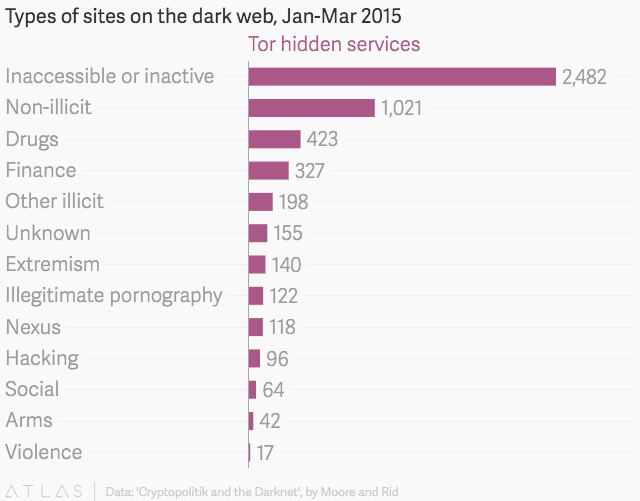

Accessoirement, il faudrait aussi rappeler que, et contrairement à ce que l’on entend ici ou là, le darknet est trop compliqué pour les terroristes, et ils ne s’en servent guère, comme l’expliquait récemment Mireille Ballestrazzi, directeur central de la police judiciaire, auditionnée à l’Assemblée : « le dark web, qui apparaît peu adapté au prosélytisme de masse, est, de ce fait, relativement peu utilisé par l’organisation« .

Si les terroristes s’y connaissaient vraiment en sécurité informatique, ils n’utiliseraient pas Telegram, mais plutôt WhatsApp ou, mieux, Signal. En tout état de cause, et si vous désirez les utiliser de façon sécurisée, suivez les conseils de thegrugq pour correctement paramétrer Telegram, WhatsApp et Signal.

Voir aussi les bonnes feuilles de ma BD, « Grandes oreilles et bras cassées« , et sur ce blog :

#SolereGate : s’il vous plaît… dessine-moi un espion !

Le darknet est trop compliqué pour les terroristes

Crypto: pourquoi l’ex-chef de la NSA défend Apple

Valls tragique à Milipol : 100 morts (pour l’instant)

De la surveillance de masse à la paranoïa généralisée

Surveillance: pourquoi je suis assez optimiste

(à moyen terme en tout cas)

Les terroristes sont des ratés comme les autres

Le Canard Enchaîne de ce 23 mars 2016 révèle que depuis plus de 10 ans, les services de renseignement abondent leurs "

Le Canard Enchaîne de ce 23 mars 2016 révèle que depuis plus de 10 ans, les services de renseignement abondent leurs "