Le New York Times vient de révéler que l’ensemble des mots de passe de ses employés du journal avaient été dérobés par des pirates informatiques particulièrement chevronnés : si leur intrusion a semble-t-il été rapidement identifiée, il aurait fallu quatre mois pour les professionnels de la sécurité informatique recrutés par le NYT pour parvenir à les « expulser » (sic).

Le New York Times vient de révéler que l’ensemble des mots de passe de ses employés du journal avaient été dérobés par des pirates informatiques particulièrement chevronnés : si leur intrusion a semble-t-il été rapidement identifiée, il aurait fallu quatre mois pour les professionnels de la sécurité informatique recrutés par le NYT pour parvenir à les « expulser » (sic).

Entre-temps, les ordinateurs de 53 d’entre-eux auraient été compromis, et contrôlés à distance, permettant aux assaillants de voler leurs mots de passe, e-mails, et de farfouiller dans leurs données. L’attaque aurait débuté juste après le lancement d’une grande enquête sur la fortune du premier ministre chinois, et aurait été initiée, selon le NYT, par des pirates installés en Chine. (MaJ : le Wall Street Journal vient d'annoncer avoir lui aussi été victime de hackers chinois).

Cette annonce fracassante révèle au moins deux choses. D’une part, que les journalistes sont, à l’instar des centrifugeuses & centrales nucléaires iraniennes, ou des hauts fonctionnaires de Bercy, des cibles susceptibles de menacer suffisamment les intérêts de certains gouvernements que ces derniers peuvent décider de mobiliser leurs pirates informatiques et services de renseignement afin de pouvoir espionner, et contrôler, leurs ordinateurs. D’autre part, que les rédactions ne semblent pas encore avoir pris la mesure du phénomène, de sorte de pouvoir s’en protéger plus efficacement.

En octobre 2010, j’écrivais un billet, Journalistes : protégez vos sources !, afin de rappeler quelques rudiments de sécurité informatique, après qu’on eut appris, successivement, le vol des ordinateurs de journalistes du Monde, du Point et de Mediapart.

A l’époque, la menace, c’était les barbouzes, des pirates informatiques employés à la petite semaine par des entreprises d’intelligence économique, ou instrumentalisés par des officines de renseignement. Depuis, la situation a un peu changé, les moyens déployés, tant humains que financiers, ont considérablement augmenté : on est grosso modo passé des petits artisans à la grosse industrie, du détective privé au service (cyber)action d'un service de renseignement militaire.

De nombreux logiciels d'espionnage, conçus par ou pour des services de renseignement, notamment militaires, ont ainsi fait leur apparition. Leurs cibles : des centrales nucléaires iraniennes, des marchands d'armes américains, des fonctionnaires de Bercy, mais également des journalistes et défenseurs des droits de l’homme (voir notamment L’espion était dans le .doc & Des chevaux de Troie dans nos démocraties).

Le Club de la Sécurité de l’Information Français (Clusif), dont le rapport, « particulièrement alarmant », a été rendu public mi-janvier, déplorait à ce titre la « militarisation » du cyberespace :

« La militarisation du cyberespace est enclenchée. Elle passe par un renforcement des capacités défensives, voire offensives des Etats qui recrutent des spécialistes, publient des documents stratégiques, affinent leur communication et mènent des cyber-exercices »

Chercheur en sécurité informatique à EADS, et (excellent) blogueur à ses heures, Nicolas Ruff est l’un de ceux qui expliquent le mieux les mythes et réalités de ces nouvelles menaces, connues, dans le milieu de la sécurité, sous l’acronyme APT, pour « Advanced Persistent Threat », buzzword inventé autour de 2008 par la société MANDIANT, celle-là même que le NYT a recruté pour faire face à l’attaque dont elle faisait l’objet.

Entre autres particularités, ces « attaques complexes et récurrentes » ont pour point commun de ne pas être bloquées par les firewall, antivirus, politiques de gestion des mots de passe et autres mesures de sécurité informatique mises en place, ou achetées, par les responsables sécurité des entreprises ou administration ciblées.

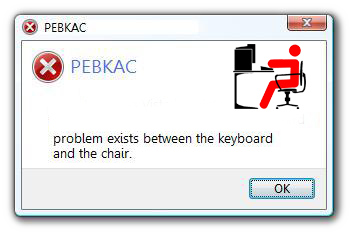

Pour autant, déplore Nicolas Ruff en conclusion de son passionnant article (.pdf) sur les Mythes et légendes des APT (voir aussi les slides de sa présentation), on ne peut ni ne doit conclure que « la sécurité informatique à 100% n’existe pas », ce qui constitue pour lui « un des mythes les plus destructeurs qu'on puisse entendre », d’autant qu’il « sert bien souvent de prétexte pour faire une sécurité à 10% » :

L'information est comme un fluide: si votre plomberie est à 99% étanche … alors vous avez déjà un sérieux problème de fuite !

Nicolas Ruff APT Mai 2011 from CNIS Publications on Vimeo

S’il est « impossible d'empêcher les attaques d'arriver (…) il est possible de faire beaucoup mieux qu'actuellement », en instaurant de bons process, en ayant une bonne hygiène du mot de passe et des règles de bases de la sécurité informatique, de sorte d’avoir les bons réflexes. Nicolas Ruff, à ce titre, rappelle qu’ « une attaque détectée et éradiquée en 1 heure n'a aucun impact sérieux », alors qu’ « une attaque détectée et éradiquée en 1 semaine laissera le temps à l'attaquant de collecter suffisamment de mots de passe et de poser suffisamment de backdoors pour pouvoir revenir à volonté … », ce qu’illustre l’affaire du NYT, qui a mis 4 mois à « expulser » les espions qui avaient pris le contrôle des ordinateurs de ses salariés :

P.S. Les attaques les plus longues documentées dans la nature ont officiellement duré … 3 ans.

Cela fait plus de 10 ans maintenant que j’écris sur ces questions d’espionnage et de sécurité informatique, mais également que je traduis ou écris des manuels, modes d’emploi et guides à l’intention de ceux qui veulent apprendre à protéger leurs données, leurs télécommunications, et garder le contrôle de leurs informations, plutôt que d’être contrôlés par leurs ordinateurs. Et je n’ai jamais été contacté par une seule rédaction, pour l’aider à sécuriser ses process de travail, et outils de télécommunication.

Les journalistes mettent leurs sources en danger s’ils ne sécurisent pas leurs données, et télécommunications. La protection des sources ne peut pas se résumer au fait d’affirmer que jamais l’on ne donnera le nom de ses informateurs, même devant la Justice. Encore faut-il que leurs noms ne figurent pas, en clair, dans leurs ordinateurs, ou téléphones portables…

On peut tout à fait décider de ne pas utiliser d’ordinateurs, et de téléphones portables, et faire du journalisme façon XXe siècle. Et c’est le choix fait par de nombreux journalistes d’investigation. Je vis et travaille sur le Net, on est au XXIe siècle, et je ne vois pas pourquoi, ni comment, je devrais me priver d’utiliser l’Internet.

L’INA m’avait demandé, l’été dernier, de lui écrire un manuel expliquant aux journalistes pourquoi, et comment protéger ses sources. J’y expose entre autres ma théorie du quart d'heure d'anonymat, à savoir le fait que, dans un monde de plus en plus transparent, la question n’est plus d’avoir une vie publique (ce qui était auparavant réservé à l’élite mais qui, avec le Net, devient le lot commun de tout un chacun - voir Les « petits cons » parlent aux « vieux cons »), mais de pouvoir protéger sa vie privée, ce qui devient l’exception, mais ce qu’il est néanmoins tout à fait possible de faire, parce qu’il existe tout plein de façon d’y parvenir. Extrait de mon petit guide, Comment protéger ses sources ? :

Communiquer = être "écouté"

La surveillance et l'espionnage sont les mamelles de l'informatique, et des télécommunications. Autant vous y faire. Bruce Schneier, l'un des experts les plus réputés sur les questions de sécurité informatique -et l'un des plus pédagogues aussi- avait expliqué que "la sécurité n'est pas un produit; c'est un processus". Dit autrement : rien ne sert d'installer une porte blindée si on laisse la fenêtre ouverte. Or, et si la sécurité informatique est un métier... même les professionnels de la profession peuvent être piratés, question de volonté, et de moyens, comme Schneier, il y a quelques années, se plaisaient à le résumer :

"Seul un ordinateur éteint, enfermé dans un coffre-fort et enterré six pieds sous terre dans un endroit tenu secret peut être considéré comme sécurisé, et encore."

Des hackers ont ainsi réussi à injecter une charge virale dans un fichier .pdf échangé par des hauts fonctionnaires de la direction du Trésor de Bercy, entraînant le piratage de 150 ordinateurs qui, bien que particulièrement sensibles, n'avaient donc pas été suffisamment sécurisés. Le mode opératoire, ayant semble-t-il nécessité plusieurs mois de préparation, a été considéré par l'Agence nationale de la sécurité des systèmes d'information (ANSSI, rattachée au Secrétaire général de la défense nationale) comme relevant très probablement d'une tentative d'espionnage émanant d'un service de renseignement étranger.

De même, le contre-espionnage iranien n'a pas non plus réussi à empêcher le ver Stuxnet, créé par les services américains et israéliens, de contaminer (via une clef USB) des ordinateurs qui, pourtant, n'étaient pas connectés à Internet, afin de faire exploser les centrifugeuses utilisées par le programme d'enrichissement nucléaire iranien. Une opération qui, elle, semble avoir été élaborée sur plusieurs années.

Autant dire que s'il est possible de pirater la direction du Trésor de Bercy, ou encore les centrifugeuses iraniennes (et l'on pourrait aussi parler de Google, de marchands d'armes américains, de multinationales ou PME françaises, etc.), dont les ordinateurs sont pourtant protégés par des professionnels de la sécurité informatique -voire par des services de contre-espionnage-, les ordinateurs de journalistes, membres d'ONG ou de partis politiques, universitaires ou chercheurs, dirigeants d'entreprise, avocats, notaires, médecins, prêtres, ou tout autre professionnel ou particulier soumis au secret professionnel ou disposant d'informations sensibles, sans pour autant bénéficier de protection particulière, sont a priori poreux, sinon troués...

A tout le moins, et faute de disposer d'un "service" dédié à ce sujet, on partira donc du principe que le ou les ordinateurs ainsi que les canaux de communications que vous utilisez sont non sécurisés, et prompts à être espionnés, ou piratés.

Privilégiez... le courrier papier

En écrivant "Il était une fois un clicodrôme", Julie Gommes a très bien résumé ce pour quoi ces questions devaient être, non seulement prises en compte par les journalistes soucieux de protéger leurs sources, mais également par les rédactions qui les emploient : demander à un journaliste/pigiste d'envoyer, en clair et de façon non sécurisée -qui plus est depuis des cybercafés (qui sont notoirement surveillés), comme ça lui est arrivé- ses articles via Internet est à peu près aussi dangereux que d'envoyer une carte postale -les e-mails & données qui ne sont pas "chiffrés" circulent "en clair" sur Internet, sans enveloppe fermée, et encore moins scellée-, ou que de passer un coup de fil... ce qui aurait, selon certains, permis de géolocaliser la journaliste Marie Colvin, et donc de bombarder la maison transformée en centre de presse dans le quartier rebelle de Baba Amr à Homs, en Syrie, d'où elle avait accordée une interview par téléphone, entraînant sa mort, ainsi que celle du photographe Rémi Ochlik.

Les journalistes se targuent de "protéger leurs sources", mais sont généralement peu au fait des problèmes de sécurité informatique, non plus que des façons de sécuriser leurs télécommunications, ce que l'affaire des fadettes du journaliste du Monde -qui ont permis d'identifier l'auteur présumé des "fuites"- illustre à l'envi. La "protection des sources" ne se résume pas -comme c'est hélas trop souvent le cas- au seul fait de refuser de révéler leur identité devant la justice ou la police, mais relève du secret professionnel, et implique donc des mesures proactives. Il faudrait en effet être bien naïf pour croire que le fait qu'il soit a priori interdit d'accéder aux fadettes ou aux courriels des journalistes (entre autres) permettent de protéger efficacement ses sources... Les écoles de journalisme enseignent des rudiments de droit à leurs étudiants. Elles feraient bien, également, de leur inculquer les bases de la sécurité informatique... et pas seulement aux journalistes Internet.

Le "boom" du business des marchands d'armes et de technologies de surveillance en ce début de XXIe siècle est tel que de nombreux policiers ou membres des services de renseignement passent dans le privé, avec leurs connaissances techniques, mais également leurs accointances dans l'administration, auprès de leurs anciens collègues ou prestataires barbouzards... ce qui permet à certains d'entre eux, non seulement d'accéder (illégalement) aux traces et données conservées (légalement) par les opérateurs téléphoniques ou fournisseurs d'accès à Internet (FAI), mais également de savoir qui contacter pour pouvoir (tout aussi illégalement) pirater l'ordinateur ou les communications de n'importe quel quidam, journaliste ou non.

La sécurité informatique est un métier. Si ce n'est pas le vôtre, partez du principe que vous êtes, non seulement surveillables -voire surveillés (les FAI gardent la trace de toutes les fois où vous vous connectez, voire de ce que vous faites sur Internet, les opérateurs téléphoniques stockant de leur côté, dans leurs fadettes, tous les numéros de ceux que vous appelez, ou qui vous appellent)-, mais également que vous pouvez plus ou moins facilement être espionnés. Dit autrement : privilégiez les rendez-vous "IRL" (In Real Life, "dans la vraie vie", et donc physiques, dans des lieux publics ou des arrières-salles de café, à la manière des espions du XXe siècle)... sachant que s'ils ont été fixés par téléphone ou bien par mail, ils peuvent donc être compromis. Ironie de l'histoire, en ce XXIe siècle hyper-technologiquement-connecté : on n'a rien inventé de mieux, en terme de protection des sources et de secret professionnel que... le courrier papier qui -a priori- est bien moins surveillé, et espionné, que les communications téléphoniques ou Internet.

Si une minorité de hackers sont payés pour "pirater" ou espionner des ordinateurs et télécommunications, la majorité d'entre eux sont bienveillants, et veulent aider les internautes à protéger leur vie privée, et sécuriser leurs données : il n'y aurait pas d'Internet, ni d'informatique, et encore moins de sécurité informatique, sans les hackers. A mesure que les technologies se complexifient, il devient de plus en plus difficile de parvenir à sécuriser son ordinateur et ses communications. Mais il existe aussi, et dans le même temps, de plus en plus de process, mais aussi de "trucs & actuces", pour parvenir à se protéger, se camoufler ou se cacher.

Le Tome 1 du "guide d'autodéfense numérique", le plus précis et complet de tous les manuels de protection de la vie privée qu'il m'ait été donné de consulter, consacre ainsi pas moins de 208 pages aux différentes techniques, trucs et processus visant à sécuriser son ordinateur... "hors connexions", et donc avant même qu'il ne soit connecté au Net. On pourrait dès lors estimer qu'il est parfaitement illusoire d'espérer pouvoir sécuriser son ordinateur, et ses télécommunications, dès lors que l'on se connecte à Internet sans être féru de sécurité informatique. Voire...

J'ai traduit et rédigé plusieurs modes d'emploi pour expliquer aux internautes comment sécuriser leurs communications sur le Net, depuis que, en 1999, j'ai commencé à chercher comment, en tant que journaliste, je pouvais protéger mes sources. Et si je suis parvenu au constat qu'il est impossible à un non-professionnel de sécuriser son ordinateur de façon à empêcher un professionnel motivé d'y pénétrer, il est par contre tout à fait possible de créer des fenêtres de confidentialité, de disparaître le temps d'une connexion, d'apprendre à communiquer de façon furtive, discrète et sécurisée, et à échanger des fichiers sans se faire repérer.

Le KGB n'a pas empêché les espions de la CIA (et et vice versa) de communiquer avec leurs sources, pas plus que le FBI n'a empêché Daniel Ellsberg de rendre public les Pentagon papers, ou la NSA d'empêcher WikiLeaks d'oeuvrer pour plus de transparence dans la diplomatie américaine, et mondiale. Pour paraphraser Andy Warhol, la question, aujourd'hui, est de se donner la possibilité d'avoir son quart d'heure d'anonymat. Ce qui est, non seulement possible, mais également vital pour notre métier, et nos démocraties, et pas forcément très compliqué.

"Libre", vraiment ?

En résumé : pour sécuriser ses données, et communications, utilisez un ordinateur vierge (de toute donnée personnelle ou sensible), dont le système d'exploitation a été mis à jour (afin d'éviter qu'une faille de sécurité non "patchée" ne puisse être exploitée pour le pirater) ET sécurisé (afin de vous permettre de communiquer, et/ou travailler en toute confidentialité). Les données à protéger ne devront quant à elles n'être accessibles qu'à distance via un "tunnel sécurisé" (VPN et/ou SSH, ou grâce à NoMachine.com, qui permet de se connecter à distance et de façon sécurisée à un autre ordinateur) ou, à défaut, être chiffrées via un logiciel libre (de préférence : les logiciels "propriétaires" interdisent que l'on vérifient l'intégrité de leur code source) de cryptographie (tels que GPG ou TrueCrypt), et stockées sur un support externe (clef USB ou carte SD, facile à cacher et que vous aurez pris soin de dupliquer et de cacher dans deux bagages distincts, au cas où).

Le mieux, pour ceux qui sont amenés à se connecter en territoire hostile, et qui voudraient pouvoir se conformer à ces règles-là, est encore d'utiliser Tails ("The Amnesic Incognito Live System"), un système d'exploitation GNU/Linux basé sur la distribution Debian, qui ne comporte que des logiciels libres. La précision est importante dans la mesure où, en terme de sécurité informatique -et sauf à disposer de professionnels expressément dédié à ces questions-, il est impossible de faire confiance aux logiciels propriétaires, qui -contrairement aux logiciels libres ou open source- interdisent de vérifier l'intégrité de leurs codes sources, et donc la présence de failles de sécurité, ou de portes dérobées. De plus, la majeure partie des chevaux de Troie et autres logiciels malveillants sont conçus pour les systèmes d'exploitation Windows, voire Mac OS -il en existe cela dit aussi pour les systèmes GNU/Linux.

Développé, et mis à jour, par des hackers et hacktivistes (anonymes) dont l'objectif est de "préserver votre vie privée et votre anonymat", Tails a été conçu pour ne laisser aucune trace sur l'ordinateur utilisé... sauf si vous le demandez explicitement (afin, par exemple, de garder en mémoire les documents sur lesquels vous travaillez, ou d'enregistrer vos favoris, préférences logicielles), ou si vous ne suivez pas les conseils donnés sur cette page d'avertissement :

"Il vous permet d'utiliser Internet de manière anonyme quasiment partout sur la toile et sur n'importe quel ordinateur, mais ne laisse aucune trace de ce que vous avez fait, sauf si vous le voulez vraiment."

Tails peut être installé sur un ordinateur, en complément ou à la place du système Windows existant, mais peut également être lancé depuis un DVD ou une clef USB sur lesquels il aura préalablement été installé. Il est donc tout à fait possible d'utiliser un ordinateur lambda (ou "vierge") pour se connecter, en toute sécurité et confidentialité, à Internet, ainsi qu'à ses données, en démarrant sur Tails plutôt que sur Windows. Afin d'éviter d'attirer l'attention, Tails propose même une option camouflage afin de simuler un environnement type Windows XP...

Ceci n'est pas un Windows XP, mais un système GNU/Linux libre ET sécurisé

Tails réunit l'essentiel des outils et logiciels (libres) permettant de communiquer en toute sécurité. Le mieux est bien évidemment d'utiliser Tails comme système d'exploitation. Vous pouvez cela dit décider d'installer sur votre ordinateur de travail tout ou partie des logiciels qui y sont pré-installés (et qui sont, pour la plupart, disponibles sur Windows ou Apple, et bien évidemment sur GNU/Linux), en fonction de vos besoins, afin de profiter de telles ou telles de leurs fonctionnalités, sans avoir à installer ou utiliser Tails... à ceci près que vous risquerez donc d'utiliser ces portes blindées en laissant une voire plusieurs fenêtre ouvertes...

Voir la suite, Comment protéger ses sources ?, ou sur le site de l'INA, plus, sur ce blog :

Journalistes : protégez vos sources !

Comment contourner la cybersurveillance ?

Internet : quand l’Etat ne nous protège pas

Des milliers d’e-mails piratables sur les sites .gouv.fr

La durée de vie d’un ordinateur non protégé est de… 4 minutes

Le FNAEG, fichier policier des empreintes génétiques, initialement conçu pour ne ficher que les seuls criminels sexuels, est passé, en 10 ans, de 3 224 personnes fichées à... plus de 2 millions.

Le FNAEG, fichier policier des empreintes génétiques, initialement conçu pour ne ficher que les seuls criminels sexuels, est passé, en 10 ans, de 3 224 personnes fichées à... plus de 2 millions.

Au royaume de Bahreïn, petite (mais riche) monarchie pétrolière du golfe persique, le printemps arabe n'est pas fini, et les policiers anti-émeutes dispersent les manifestants à coups de

Au royaume de Bahreïn, petite (mais riche) monarchie pétrolière du golfe persique, le printemps arabe n'est pas fini, et les policiers anti-émeutes dispersent les manifestants à coups de