Quand j'étais chargé de sensibiliser les étudiants d'e-juristes.org, le Master 2 Professionnel spécialité « droit des nouvelles technologies et société de l’information » de l’Université Paris Ouest Nanterre La Défense (Paris X), qui "vise à former des spécialistes sur les questions juridiques posées par les nouvelles technologies de l’information et de la communication (TIC)", je prenais un malin plaisir à commencer mes cours en leur demandant :

Quand j'étais chargé de sensibiliser les étudiants d'e-juristes.org, le Master 2 Professionnel spécialité « droit des nouvelles technologies et société de l’information » de l’Université Paris Ouest Nanterre La Défense (Paris X), qui "vise à former des spécialistes sur les questions juridiques posées par les nouvelles technologies de l’information et de la communication (TIC)", je prenais un malin plaisir à commencer mes cours en leur demandant :

« Qui n'a jamais "piraté" un logiciel, film, série ou fichier .mp3 -sans le payer ? »

Et personne ne levait le doigt -à l'exception (notable) du gendarme commis d'office-, ce qui me permettait de leur lancer un "Bienvenue sur Internet ! Ou pourquoi, et comment, on a là un problème avec la loi, et la notion de "droit"...".

Lauréate du 5ème Prix de thèse Informatique et Libertés -décerné par la CNIL- pour ses travaux sur les architectures pair-à-pair (P2P), membre de la Commission de "réflexion sur le droit et les libertés à l'âge du numérique" récemment créée à l'Assemblée nationale, Francesca Musiani (@franmusiani sur Twitter) m'avait interviewé il y a quelques mois.

Pirater, le nouvel opus de la revue Tracés de recherche en sciences humaines et sociales, a publié ladite interview... mais en accès payant.

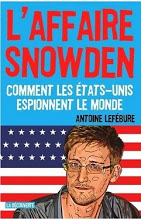

Au vu du sujet, et de ce que j'avais pu expliquer à Francesca, je ne pouvais que mettre en ligne la version "brute de décoffrage" de ladite interview, enregistrée le 26 novembre 2013 (sachant par ailleurs qu'au vu des révélations Snowden, certaines de mes réponses auraient probablement été différentes depuis) :

« Sur Internet, on est tous pirates, et ça c’est bien »

A l’aune des révélations d’Edward Snowden sur les pratiques de surveillance mises en œuvre par les services de renseignement américains – pratiques illégales pour la loi américaine elle-même – les questions de cyber-conflit et de cyber-surveillance n’ont jamais été autant d’actualité. Les technologies de l’information et de la communication, Internet en tout premier lieu, sont de plus en plus utilisées à des fins économiques et militaires - du vol de données stratégiques aux détournements de systèmes industriels. La montée en puissance de l’espionnage, du traquage et de la surveillance numériques, de manière de plus en plus pervasive, est dévoilée non seulement par les récentes révélations Snowden ou par les activités de WikiLeaks, mais par la construction et l’organisation d’un marché des technologies et des équipements de surveillance qui est de plus en plus répandu et lucratif.

Dans ce contexte, le terme “piratage” acquiert des nouvelles facettes: si d’un côté, l’une des réponses des internautes et citoyens à ces pratiques de surveillance massive est celui de fabriquer, « bidouiller », voire détourner ou pirater des artefacts techniques pour sécuriser leurs connexions Internet et empêcher des tiers d’accéder à leurs données, il est aussi question de se rappeler à quel point le développement des techniques de surveillance et de déchiffrage a été un puissant vecteur de développement de l’informatique dans une perspective de “bien commun”.

Enfin, pour comprendre le phénomène du piratage à l’ère numérique, ses définitions, ses cadrages, ses réconfigurations, il est important de comprendre à quel point les pratiques qui ont été qualifiées comme “pirates” par tel ou tel autre acteur de la chaîne de valeur Internet sont de facto diffusées et répandues chez les utilisateurs - ce qui nous met, peut-être pour le plus grand bien de la société du partage et de la connaissance, dans la condition d’être “tous pirates”. Nous avons discuté de surveillance et de ses détournements, de bricolage informatique et de piratage avec le « journaliste hacker » Jean-Marc Manach, le 26 novembre 2013.

Jean-Marc Manach est un journaliste d’investigation spécialiste de questions de surveillance et de protection de la vie privée sur l’Internet : pour des raisons qu’il détaille au cours de notre conversation, il se définit désormais un « journo-hacker ». Jean-Marc est surtout connu pour son blog, Bug Brother, et pour ses contributions présentes et passées sur des sites web comme, par exemple, Internet Actu et OWNI.

Parmi ses enquêtes compte notamment celle sur Amesys, l’entreprise française qui, on l’apprend en 2011, a vendu au régime de Kadhafi les technologies de surveillance qui lui ont permis de surveiller ses opposants. Jean-Marc est membre fondateur des Big Brother Awards France, une cérémonie de remise de prix à « [des] gouvernements et [des] entreprises… qui font le plus pour menacer la vie privée » organisée par Privacy International (full disclosure : je n'en suis plus).

Il siège au comité de déontologie de Nos oignons, association qui promeut le développement du réseau de communications électroniques Tor afin de « garantir les libertés d’information, d’expression et de communication ». Il dispense divers enseignements dans des écoles de journalisme, sur des thématiques de sécurité informatique et protection des sources. Son projet le plus récent (depuis la rentrée 2013) est, toutes les deux semaines, le mardi à 14h42, l’animation d’une émission filmée de type Web TV sur le site web Arrêt sur images, où les invités interviennent via le logiciel Skype. Sa maison sur le Web est à l’adresse http://jean-marc.manach.net/.

Francesca Musiani : Partons de la plus stricte actualité. La firme Pogoplug annonçait hier la sortie de Safeplug, une « boîte à 49 dollars » censée sécuriser la connexion Internet des utilisateurs via un Tor plug-and-play. D’après votre expérience au sein de « Nos oignons », que pensez-vous de cette initiative ? La boîte Safeplug peut-elle marcher techniquement, et être largement adoptée par les utilisateurs ?

Jean-Marc Manach : Techniquement, il s’agit de quelque chose qui a été fait par les hackers depuis pas mal de temps. Là on arrive à la commercialisation d’un produit, à l’étape après le prototype. Je ne me rends pas bien compte du potentiel économique de la chose, si une boîte peut vraiment gagner de l’argent en faisant ça. Ce qui est sûr, c’est qu'en pleine affaire Snowden, cela n’arrive certainement pas à un moment anodin. Un des problèmes avec l’affaire Snowden est qu’il y a plein de gens qui disent deux choses : soit que « on le savait déjà », soit que « on ne peut rien faire ».

Or, le premier point est sans doute faux, il y a plein de choses que cette affaire a fait éclater au grand jour ; et pour le deuxième, bien sûr que non, on peut faire des choses et on pouvait même avant les révélations Snowden. Celles-ci ont incité les gens à fabriquer ou « bidouiller » des choses, soit au niveau micro, soit en organisant des ateliers, pour sécuriser leurs connexions Internet et empêcher des tiers – la NSA en tête – d’accéder à leurs données et pratiquer des écoutes massives.

Entre temps, on voit Twitter, Microsoft, qui passent en HTTPS… Ce petit gadget participe d’un mouvement mondial, un effort pour re-sécuriser Internet. Ce qui est intéressant avec ce boîtier, Safeplug, c’est qu’il va être entre l’ordinateur et le routeur, donc quel que soit le protocole utilisé, tout le trafic est censé passer par Tor – pas que le trafic Web.

Francesca Musiani : La sortie de Safeplug est la toute dernière occasion de réfléchir à une question qui me tient particulièrement à cœur, y ayant consacré plusieurs années de mes recherches : la mise en place d’alternatives décentralisées aux services Internet actuellement répandus, comme manière d’améliorer la protection de la vie privée et la sécurité de son identité en ligne. Que pensez-vous de cette approche « par la technique » à la sécurité et la vie privée, et de son efficacité par rapport à d’autres stratégies, telles que la loi écrite ou l’éducation des utilisateurs ?

Jean-Marc Manach : Une des influences géopolitiques majeures des Etats-Unis par rapport à Internet c’est d’arriver à propager dans le monde entier l’idée qu’on ne peut pas faire confiance à la loi. Les Etats-Unis sont un pays qui n’a pas confiance en ses institutions : donc, par exemple, c’est beaucoup plus facile d’obtenir de l’information, via le Freedom of Information Act. C’est un instrument très puissant, des documents de la NSA peuvent être déclassifiés grâce à ça. A fortiori, avec l’affaire Snowden, on a vu que NSA viole effectivement la loi américaine.

En France, cette défiance de l’Etat n’est pas inscrite dans le système. Mais avec Internet, de plus en plus de personnes apprennent à se méfier. La solution est bien évidemment technique. Si l’on aborde l’enjeu d’un point de vue législatif, ça prend toujours plus de temps. L’approche de la "privacy by design", c’est à la fois technique, culturel et financier. Cela fait des années que des gens se battent pour ça, mais il y a plein d’entreprises qui ne font pas ça. Là encore, avec l’affaire Snowden, de nombreux Etats et entreprises vont augmenter leurs budgets de sécurité, donc il se peut que Snowden accélère l’adoption plus à large échelle de la "privacy by design".

Il expliquait que la raison fondamentale à la base de ses révélations est qu’on est à un tournant dans notre conception des droits de l’homme. Il pense que s’il avait encore tardé, cela aurait été trop tard pour savoir si c’est la matrice qui contrôle les hommes ou vice-versa, s’il y a de l’accountability, de la responsabilité, de la transparence. Peut-être que, d’ailleurs, il est déjà trop tard. Mais en tout cas, on est à un tournant.

En matière d’éducation, on peut commencer par un exemple. Un enfant de deux ans va savoir comment utiliser un iPhone, tandis que quelqu’un de plus de cinquante ans va lire le mode d’emploi. Or, la raison du succès de l’iPhone, c’est qu’il n’y a pas de mode d’emploi pour s’en servir.

On est dans une situation où les enseignants en savent moins que les élèves, parce qu’ils ne sont pas nés avec les outils ; en plus, les premiers ont grandi dans une situation où l’enseignement, c’est quelqu’un qui parle et quelqu’un qui écoute, pas une logique de co-participation et de partage à laquelle l’internet nous a habitués.

Le Danemark est à ma connaissance le seul pays qui autorise les étudiants à avoir un accès Internet pendant leur bac. Ils se sont posés la question de pourquoi le seul jour de leur vie où ces élèves n’auront pas accès à l’Internet devrait être le jour de leur bac. Ils ont compris que le plus important n’est plus d’apprendre par cœur, mais de savoir comment trouver l’information la plus utile au bon moment. Je suis assez sceptique qu’on arrive à incorporer cette vision dans notre éducation et rendre son objectif principal celui d’améliorer le savoir commun.

Mais il y a quelques îles : par exemple, le travail de François Taddéi et son Centre de recherche interdisciplinaire. Mais en général je reste sceptique, surtout quand je vois quelle a été la stratégie du législateur, il y a quelques ans, pour sensibiliser les enfants aux questions relatives à la violation du droit d’auteur sur Internet : ils envoient des gens dans les écoles, pour dire aux élèves de ne pas faire ceci et cela – et une approche semblable pour les réseaux sociaux : ne partage pas n’importe quoi, c’est dangereux ! Ce qui, bien sûr, est la meilleure manière de s’assurer qu’ils le fassent. Parler à la fois des dangers et des opportunités du partage me semble plus constructif.

Un point final peut être fait sur la différence entre fournir un équipement informatique, et fournir l’infrastructure qui permette effectivement de l’utiliser. Cela ne sert à rien d’équiper des écoles entières avec des ordinateurs portables si on n’équipe pas les salles de cours avec des prises électriques et du haut débit. Il faut dépasser le rapport à l’informatique en mode gadget pour que l’éducation devienne un véritable instrument par rapport aux enjeux de surveillance, sécurité, vie privée.

Francesca Musiani : Revenons un peu en arrière. Vous êtes reconnu pour votre travail de journalisme d’investigation sur les thèmes de surveillance et privacy en ligne, mais vous m’avez dit lors de notre premier contact que vous êtes devenu journaliste « par hasard ». En effet, votre parcours de « journo-hacker », comme vous vous définissez, est loin de se résumer à ça. En 2001, vous publiez un ouvrage sur le cinéma expérimental français des années 70. En 2008 et 2010 sortent vos deux ouvrages « Big Brother Awards » et « La vie privée, un problème de vieux cons ? », sur des thèmes de surveillance et privacy respectivement. Qu’est ce qui vous a amené, progressivement j’imagine, à vous intéresser à ces deux thèmes ?

Jean-Marc Manach : En effet, je ne voulais pas être journaliste : je voulais faire du cinéma. J’arrive à la fac, je découvre le cinéma expérimental et les documentaires et je me passionne pour ça. Je commence à faire des films qui étaient vraiment hors cadre : les festivals de cinéma n’en voulaient pas parce que cela faisait trop documentaire, et les festivals de documentaires n’en voulaient pas parce qu’ils étaient trop cinéma expérimental. J’ai commencé à écrire un petit peu pour « défendre » mon cinéma.

La Cinémathèque française élaborait à ce moment un catalogue à l’occasion d’une grande rétrospective sur le cinéma expérimental, et j’ai suggéré d’y inclure un chapitre sur un épisode qui n’avait jamais été raconté : le fait qu’on avait décidé de ne pas aider financièrement le cinéma expérimental. Cet article a été censuré du catalogue, pour d’obscures raisons de manque de place. J’étais dégoûté par le fait que dans le monde du cinéma, 30 ans après les faits que je racontais, on arrivait encore à censurer des choses (rapport censuré que, pour le coup, j'avais mis en ligne sur le web).

Entre temps, je découvrais Internet – par hasard, j’écrivais à ce moment pour un journal qui avait un accès Internet à haut débit, ce qui était encore très rare : ceux qui avaient accès à Internet à l'époque étaient majoritairement limités par leurs modems à 56Kbit/s. Je commençais à bricoler mes sites Web, une page perso. C’est là que le basculement a eu lieu : en 1999-2000, j’ai un accès haut débit, je commence à m’intéresser à l’Internet, et voilà que sort le rapport de Duncan Campbell sur le système anglo-saxon ECHELON de surveillance et d’espionnage des télécommunications.

J’arrive donc sur Internet au moment où je découvre que la totalité d’Internet est sous surveillance. Je commence à m’intéresser à ça du point de vue du journaliste : pour protéger mes sources. Les journalistes n’avaient pas de mode d’emploi pour gérer cela ; par contre, en me tournant vers le monde des hackers, je me suis rendu compte qu’eux, ils en avaient, ils savaient comment protéger leur vie privée, utiliser les logiciels et systèmes de sécurité informatique. J’ai commencé à lire, puis à traduire et publier des documents et modes d’emploi. Voilà comment j’ai commencé à m’intéresser à ces questions.

Francesca Musiani : Le documentaire « Une contre-histoire de l’Internet » réalisé par Sylvain Bergère, dont vous êtes co-auteur, met l’accent sur développeurs et/ou activistes et montre comment ceux-ci ont rendu l’Internet ce qu’il est aujourd’hui. Quelle a été la genèse de ce projet ? Quel est l’avantage de cette approche à l’histoire, voir aux histoires, de l’Internet ?

Une très grande majorité des personnes qui retracent l’histoire d’Internet expliquent que le réseau a été conçu à la demande des militaires US pour résister à une attaque nucléaire. Or, Internet a aussi été conçu par des hippies qui prenaient du LSD ! Cette histoire n’avait jamais été racontée, et les documentaires sur l’Internet étaient souvent anxiogènes, assimilant les internautes à des pirates, les hackers à des criminels… Ce qui m’intéressait, c’était de montrer que c’est grâce aux hackers qu’on a Internet. C’est vrai, il a été initialement financé par l’armée américaine, mais c’est aussi le cas de Tor, auquel on attribue aujourd’hui tous les vices. Il y a tellement de choses qu’on doit aux hackers – au sens large : les militants pour le partage, l’ouverture du code source, le logiciel libre, l’intérêt pour la transparence et le souci aigu de la vie privée…

Francesca Musiani : Cela passe aussi par une reconfiguration, aux yeux du grand public, de la définition même de hacker…

Bien sûr. Et tout particulièrement en France d’ailleurs, où on a longtemps diabolisé la figure du hacker. C’est la DST (Direction de la surveillance du territoire) qui a constitué le premier groupe de hackers, au début des années 90, et quand on l’a su, plus personne n’a voulu se définir comme hacker. En 2001, je participais au premier symposium sur la sécurité informatique, et la moitié des gens étaient en uniforme : le congrès avait lieu dans l’enceinte même de l’Ecole militaire des transmissions... Il a fallu attendre 2007 pour avoir le premier festival de hackers en France, et des « coming out » de gens qui se définissaient comme hackers. L’année dernière, la France a accueilli près d’une dizaine de congrès de sécurité informatique réunissant des hackers internationaux de très haut niveau. Chose qui était impensable il y a quelques années. La diabolisation du hacker explique aussi beaucoup de choses sur ce dont on discutait avant, l’approche du système d’éducation à l’informatique. Et ça explique aussi pourquoi, au début des années 90, un dirigeant de France Télécom déclarait qu’ils allaient « interdire Internet ». Cela explique aussi pourquoi on nous a bassiné, à la TV, dans les années 90, avec le fait qu’Internet serait un nid de pédophiles et de nazis. C’est tellement aberrant ! Mais cela se passe beaucoup plus en France que dans d’autres pays, et je pense que c’est lié à la manière top-down dont notre Etat est organisé. Aux Etats-Unis, ils ont bien des défauts, mais si on a déjà essayé de monter des boîtes et qu’on s’est planté, on a plus de chance de lever des fonds pour en monter d’autres ; en France, si on s’est planté, c’est fini. C’est ça aussi, la culture hacker : intégrer l’échec au développement.

Francesca Musiani : A propos des « histoires dominantes » et du formatage des discours qui en découle, on a souvent l’impression, de par son traitement dans la presse, que l’histoire de la surveillance Internet tourne autour des Etats-Unis. Est-ce vraiment le cas, ou au moins, est-ce le cas jusqu’à ce point ? Est-ce que cette histoire cache des discours et des pratiques - étatiques, privées, un mélange des deux - dont on devrait avoir plus conscience ?

On ne peut pas comprendre le développement de l’informatique sans comprendre qu’elle vient aussi des efforts entrepris pour casser les codes secrets pendant la seconde guerre mondiale. Le programme Enigma, qui avait donné lieu au développement du premier prototype d’ordinateur par Alan Turing, en est un exemple. Le développement de l’industrie des télécommunications s’est accompagné par le développement de la surveillance des télécommunications. Enormément d’argent a été destiné à ce développement pendant la guerre froide, aussi. Internet, c’est la queue de comète de tous ces épisodes-là. Aujourd’hui, le marché des systèmes d’espionnage et de surveillance des télécommunications est estimé à cinq milliards de dollars par an. Ces systèmes espions étaient autrefois l’apanage des services de renseignement de grands pays comme les Etats-Unis, la France, la Chine ou la Russie. Plus maintenant. De nombreuses PME le proposent aussi.

Francesca Musiani : Vous pensez notamment à l’affaire Amesys ? Pour rappel, il s’agit de la société française qui – on l’a appris en 2011 grâce à une de vos enquêtes ainsi qu’un reportage successif du Wall Street Journal – a vendu au régime de Kadhafi les technologies de surveillance qui lui ont permis de surveiller ses opposants, et de monitorer l'ensemble des communications sur Internet ainsi que les réseaux de téléphonie mobile et satellite en Libye.

Oui, tout à fait. Aujourd’hui, n’importe quel dictateur, tout comme n’importe quel shérif de comté américain, peut acheter sur étagère des dispositifs d’interception des télécommunications. Des personnes, des bibliothèques, des institutions, des pays. Il y a un véritable complexe militaro-industriel qui s’est mis en place, y compris plein de contractants privés – Snowden en était un. C’est un business qui n’existait pas du tout à ce niveau-là avant 2001. Donc, pour en revenir à votre question, on parle démesurément des Etats-Unis et de la NSA, mais c’est parce-que paradoxalement, c’est un pays qui a une culture de méfiance envers les institutions, il y a des choses comme les lanceurs d’alertes et le droit à déclassifier des documents. On peut se permettre de dénoncer les pratiques du gouvernement, aux Etats-Unis. Ce n’est pas le cas en Russie, ni en Chine… ni en France ou en Grande Bretagne, qui pourtant violent la loi exactement de la même façon ou au moins en sont fortement soupçonnés. Donc, c’est paradoxal : les Etats-Unis, c’est une grande démocratie, avec de gens qui veulent défendre les droits individuels, et c’est pour ça qu’on arrive à avoir ces documents ; ailleurs on n’a pas cette chance, faute de documents, on ne sait pas vraiment quel est l’ampleur de la surveillance chez nous. Une des leçons Snowden est probablement qu’en ce sens-là, les Etats-Unis sont une meilleure démocratie que la France.

Francesca Musiani : Dans mes propres recherches, je m’intéresse de plus en plus à la « privatisation » de la gouvernance de l’Internet, le rôle accru que joue l’industrie, volontairement ou obligatoirement, dans la régulation du contenu et de la liberté d’expression. A part Amesys, est-ce un thème que vous rencontrez dans vos enquêtes, et comment ?

Dès le début des années 2000, on parlait déjà d’auto-régulation, à la fois par la société civile et les acteurs privés. Un exemple intéressant en France était le Forum des Droits de l’Internet (FDI), où justement on réunissait des représentants des ministères avec la société civile et des industriels. Et cela a permis d’éviter de faire certaines erreurs, et qu’un certain nombre de projets de loi ne soient pas débattus que par des députés qui, souvent, ne comprennent pas le fonctionnement ni la portée des technologies qu’ils veulent “réguler”. Depuis, on a fermé le FDI, et créé la Hadopi...

Francesca Musiani : Le modèle multi-parties-prenantes est également celui du Forum sur la Gouvernance de l’Internet. L’idée est justement qu’on ne fait « que » dialoguer, mais que ce dialogue…

Empêche de faire des bêtises ! OK, le FDI a servi à bien plus qu’à ne pas faire des bêtises, mais comme disait l’un de nos invités pour le documentaire, « ceux qui parlent ne se balancent pas des bombes ». Si on parle, on va éviter la vision complètement caricaturale de l’autre – ce qui ne s’est pas passé, par exemple, lors des déclarations de notre ancien Président qui voulait « civiliser Internet ». Comment peut-on penser que ce point de vue colonisateur est applicable à l’Internet ? La mesure de cette impossibilité est bien mise en lumière par les effets pratiques de la loi Hadopi. Une condamnation, à 150 euros d’amende, et ce n’était même pas la faute de l’individu condamné, mais de son ex-femme qui avait utilisé la connexion à son insu. Il suffisait que l’abonnement soit à son nom.

Francesca Musiani : C’est d’ailleurs l’un des points que les ingénieurs auditionnés lors du parcours parlementaire Hadopi avaient mis en lumière : ce n’est pas possible, pour les utilisateurs, que d’avoir la certitude technique et matérielle qu’ils ont bien sécurisé leur connexion Internet…

Oui, c’est ce que j’avais dit aussi : votre projet de loi ne tiendra pas parce qu’on ne peut pas demander à quelqu’un d’avoir les compétences techniques pour vraiment sécuriser sa connexion. Des entreprises spécialisées et avec les grands moyens n’y arrivent pas. La réponse qu’ils m’ont donné a été : puisqu’on est une économie capitaliste, on va créer un marché, et les entreprises vont trouver une solution. Or, quatre ans après, dans cette économie de marché, il n’y a pas encore une solution de sécurisation qui a été labellisée par la Hadopi. Il semblerait que ce soit plus complexe qu’une vision ultra-libérale et capitaliste de l’Internet.

Francesca Musiani : Après WikiLeaks, notamment, le métier du journaliste d’enquête et du « whistleblower », le lanceur d’alerte, semble être entré dans une nouvelle ère. Est-ce le cas ? Je pense notamment à une problématique croisée entre journalisme et recherche, celle du rapport aux sources. Comment abordez-vous cette question dans votre travail ?

Depuis 1999-2000, j’ai commencé à faire des « modes d’emploi » pour sécuriser mes sources. Je n’ai pas eu tant que ça besoin de le déployer. Par contre, un certain nombre d’informations et de scoop que j’ai pu avoir, c’est parce que je savais comment protéger mes sources, elles avaient confiance en moi et elles savaient comment me contacter en toute confidentialité et sécurité. Ce que WikiLeaks a changé consiste surtout en deux aspects : primo, ça a relancé le journalisme d’investigation, en premier lieu sur papier. Avant, les patrons de presse nous expliquaient qu’à cause d’Internet, où tout est gratuit, il y a moins d’argent pour les journaux. Julian Assange et WikiLeaks arrivent, proposent d’avoir accès à des documents, et le Guardian, le New York Times, etc. arrivent à mobiliser des dizaines de journalistes pendant des mois pour travailler avec WikiLeaks et compléter l’investigation. A cause d’Internet, le journalisme d’enquête ne marchait plus ; maintenant, grâce à Internet, c’est reparti. Secundo, on a vu la montée en puissance du data journalism. C’est d’ailleurs ce qui m’est arrivé, je suis devenu journaliste parce que j’ai commencé à traiter des données, même si l’étiquette n’existait pas encore. Là encore, c’est la relance du journalisme d’enquête, des lanceurs d’alerte, et j’espère qu’il y aura de plus en plus de ces derniers, parce que nos démocraties en ont grand besoin.

A un moment, dans notre documentaire, Assange reprend l’expression d’un lanceur d’alertes de la NSA qui expliquait qu’on est à un « turning point », à un moment charnière, et qu’il n’y a plus qu’à tourner la clé. Et si on tourne la clé, on passe dans une société totalitaire, parce que toutes les technologies, tout le système, est en place. Si Snowden n’avait pas fait ce qu’il a fait, on peut raisonnablement penser que dans deux, cinq, dix ans, ils auraient été dans la position de surveiller absolument tout. Ce qui relevait d’une légende hollywoodienne, aux temps de « Ennemi d’Etat », devient de plus en plus concret : aujourd’hui, on a tous un petit dispositif de traçage dans nos poches – le smartphone. Traquable par les services de renseignement, traquable par les policiers, traquable par les entreprises parce qu’on leur a donné la permission de le faire. C’est le rêve de la Stasi ! Voilà toute l’importance de ce qu’ont fait Assange et Snowden. Le premier peut être enfermé dans une ambassade à Londres, mais il a provoqué un débat mondial et a eu des effets géopolitiques importants, notamment dans le printemps arabe ; à deux, ils ont révolutionné les pratiques journalistiques ; les journalistes reprennent le quatrième pouvoir, qui est celui de demander des comptes. L’éthique d’Assange et de Snowden est en fait la philosophie des hackers, celle qui a été conceptualisée au début des années 80 aux Etats-Unis : hacker, c’est militer pour la vie privée des citoyens, et pour la transparence des institutions, pour pouvoir les contrôler plutôt qu’être contrôlés et manipulés par elles : les institutions sont à notre service, pas le contraire. Ce programme est au cœur de ce qu’est WikiLeaks, et de ce qu’il veut aider les journalistes à faire.

Francesca Musiani : Est-ce quelque chose a changé dans l’éthique du journaliste, face à cette pléthore de données et de sources ?

Je ne sais pas si cela change quelque chose à l’éthique des journalistes. Moi, j’ai eu des problèmes éthiques quand je me suis trouvé à manipuler, avec WikiLeaks, les mails syriens. Là, j’étais vraiment un peu comme la NSA : c’était quand même des millions de mails de citoyens syriens. Mais je n’ai pas trouvé grand-chose, à part les blagues que Bachar el Assad envoyait à son assistante...

Sinon, récemment, j’ai changé mon statut sur Twitter et je me présente comme « journaliste hacker » : il y a quelques années, je n’aurais pas pu faire ça. Maintenant, on peut se qualifier comme hacker et dire qu’on fait des choses bien. J’ai quand même souvent la question « mais alors, tu es hacker, cela veut dire que tu peux pirater les boîtes aux lettres ? » alors que je n’ai rien fait d’illégal sinon ce qu’ont fait des autres journalistes d’investigation, du recel – avoir des informations que je ne suis pas censé avoir. Mais c’est mon boulot. Je suis l’éthique des hackers, je ne sais même pas trop ce qu’on enseigne à l’école de journalisme d’ailleurs en termes d’éthique. Peut-être qu’avec les Big Data, avec toujours plus d’informations à disposition, le journalisme va être confronté à encore de nouveaux défis éthiques.

Ce qui est intéressant est que cette situation donne plus de pouvoir aux développeurs et aux hackers. Et donc il y a aussi un débat pour savoir si un hacker qui va travailler pour les services de renseignement « passe du côté sombre de la force ». Mais travailler pour la NSA, est-ce que c’est du bien ou du mal ? C’est compliqué. A priori, si l’on est américain, c’est légitime de créer un service de renseignement dont les informations vont servir à protéger les américains. Mais est-ce que pour cela c’est légitime d’espionner tout le monde ?

Les profils des hackers sont de plus en plus recherchés, à la fois par les gouvernements et les entreprises, surtout à la suite de l’affaire Snowden, et c’est sûr que cela confronte le hacker à sa propre éthique.

Francesca Musiani : Comme vous le savez, cet entretien se déroule dans le cadre d’un numéro sur le « piratage ». Comment l'appellation « pirate » entre-t-elle dans les questions qui vous préoccupent ? Quelles pratiques y sont associées, aussi bien du côté des pratiques réprimées que de celles appropriées, voire récupérées (par les gouvernements, les entreprises, à travers l'espionnage, la surveillance, etc.) ?

Pendant quelques années, j’ai fait un cours à la fac de Nanterre dans un département où l’on formait des juristes aux enjeux Internet. J’avais la mission de les sensibiliser sur les usages et sur leur perception d’Internet. La première question que je posais aux étudiants était la suivante : « Que ceux qui n’ont jamais piraté un logiciel, ‘rippé’ un DVD, téléchargé MP3, lèvent la main. » Il n’y avait qu’un seul qui levait la main – le gendarme qui était envoyé là en formation continue. Personne d’autre. Et moi : « Bienvenue sur Internet. Si on ne comprend pas ça, on ne peut pas comprendre ceux qu’on appelle les pirates informatiques : on est tous des pirates informatiques. » On est tous des pirates, ou on l’a tous été.

En 2005, le Parlement a voté la loi DADVSI, dans le but de lutter contre le piratage – cette loi punissait le fait de contourner les DRM, les méta-fichiers qui empêchent de copier des contenus numériques. J’ai pensé que c’était hallucinant : j’utilise Linux depuis des années, donc je ne peux pas lire les DRM pour lesquels on doit passer par Microsoft ou Apple, donc si je veux lire un DVD que j’ai légitimement acheté, le seul moyen que j’ai pour le faire, c’est de le pirater. Cette loi fait de moi un pirate, alors qu’à priori, je suis un utilisateur de logiciel libre, et que je fais donc partie de cette petite minorité de gens qui ne “piratent” jamais de logiciels...

Donc à ce jour, on ne peut pas comprendre Internet, la société du partage et l’accès à la connaissance, si on ne prend pas conscience de ça. La quasi-totalité des gens, sur Internet, s’est trouvée à un moment ou à l’autre à violer la loi, ce qui est quand même un phénomène inédit dans l’histoire de l’humanité. Et si on interdit quelque chose sur Internet, il réapparaît généralement ailleurs, autre part, autrement. Bien sûr, on peut à nouveau parler de l’Hadopi, qui a pensé que pour faire sécuriser leurs ordinateurs aux gens il fallait « créer un marché ».

Le terme de pirate, c’est fort. C’est du criminel, c’est du violent, c’est du sanguinaire… et de l’illégal. En même temps, dans quelle mesure Gutenberg a été harcelé par les autorités quand il a sorti l’imprimerie ? Est-ce qu’il a eu autant de soucis ? Je pense que celui qui en parle le mieux, c’est Eben Moglen. Pour lui, ceux qui luttent contre le piratage, luttent aussi pour l’ignorance, l’analphabétisme, la pauvreté, l’interdiction de solutions alternatives, de résolution de problèmes en mode bottom-up. C’est l’interdiction économique avant l’empowerment économique. Comme l’Internet permet de faire autant de choses, les Monsanto, les Vivendi et les Sarkozy de ce monde le lisent comme une perte du pouvoir qu’ils ont (encore) à ce moment. Mais je ne vois pas comment on pourrait faire marche arrière : on ne pourra pas empêcher aux gens de se renseigner et de partager, quitte à pirater des fichiers – ce qui, souvent, s’avère plus simple que de les acheter.

Après il y a aussi le côté sexy du pirate, et je pense que les hackers ont joué sur ça, sur le côté du jeu et de l’adolescent. Mais au fond, on peut vraiment résumer à ça : sur Internet, on est tous pirates, et ça c’est bien.

Francesca Musiani : A quoi doit-on s’attendre en termes des évolutions de la surveillance, selon vous, dans les prochaines années ? Est-ce que l’information – la capacité de s’en approprier, de l’agréger, de la contrôler, d’en « faire sens » – est désormais, comme le président américain Barack Obama a affirmé il y a quelques jours, l’arme du 21ème siècle ?

A moyen terme, je pense qu’on peut espérer une redéfinition du paysage légal, et de ce que les services de renseignement peuvent faire. Ça, ce n’est que les américains qui peuvent le décider, malgré les « pressions » que l’Europe et les autres peuvent faire. On peut aussi s’attendre à une redéfinition, dans l’IETF et les autres instances de gouvernance de l’Internet, des normes de sécurité et de protection de la vie privée pour qu’il y ait plus de privacy by design, voire de security by design. Pas seulement à cause de Snowden, mais simplement parce que de plus en plus de choses dépendent de notre connexion à l’Internet et du fait qu’elle soit sécurisée. Il y a le SCADA, tous ces systèmes industriels qui sont connectés via les réseaux, et cela pose d’énormes problèmes, parce que si on coupe l’électricité et donc la connexion, on pourra aussi couper l’approvisionnement d’eau ou d’autres infrastructures critiques. On assiste à une militarisation d’Internet, pas seulement la surveillance, mais aussi au travers de ce qu’on appelle la “lutte informatique offensive”, et donc le piratage de systèmes à des fins d’espionnage, voire de destruction. On parlait depuis des années des risques de la cyberguerre, je pense qu’on y est en plein à présent.

Assange est renfermé à Londres, Manning a pris trente-cinq ans, plusieurs hackers proches d’Anonymous ont écopé de plusieurs années de prison, sans oublier le suicide d’Aaron Swartz, qui avait devant lui une machine politico-légale qu’il ne pensait pas pouvoir contrer. En face on a un président américain Prix Nobel de la paix dont l’administration a lancé une véritable “chasse aux sorcières” contre les lanceurs d’alerte. Mais ma conviction reste quand même que les hackers ont déjà gagné. Au sens où, même si on est encore minoritaires, même si on est encore diabolisés, on a gagné parce le sens de l’Histoire ne peut plus être inversé, et l’éthique hacker est là comme jamais auparavant.

Pour en savoir plus

Aigrain, P. (2010). Declouding Freedom: Reclaiming Servers, Services and Data. In 2020 FLOSS Roadmap (2010 Version/3rd Edition).

Auray, N. (1997). Ironie et solidarité dans un milieu technicisé : Les défis contre les protections dans les collectifs de hackers. Raisons pratiques, 8: 177-201.

Brevini, B., Hintz, A. & McCurdy, P. (coord., 2013). Beyond WikiLeaks. Implications for the Future of Communication, Journalism and Society. Londres: Palgrave-Macmillan.

Campbell, D. (1988). Somebody’s Listening. New Statesman, 12 août 1988.

Cavoukian, A. (coord., 2010). Special Issue: Privacy by Design: The Next Generation in the Evolution of Privacy. Identity in the Information Society, 3 (2).

Garnier, J.-P., Manach, J.-M., Martenot, A.-L., Thorel, J. & Treguier, C. (2008). Big Brother Awards : Les surveillants surveillés. Paris: Zones.

Himanen, P. (2001). L’éthique hacker et l’esprit de l’ère de l’information. Paris: Exils.

Jesiek, B. (2003). Democratizing software: Open source, the hacker ethic, and beyond. First Monday, 8 (10).

Manach, J.-M. (2010). La vie privée, un problème de vieux cons? Limoges: FYP Editions.

Moglen, E. (2010). Freedom In The Cloud: Software Freedom, Privacy and Security for Web 2.0 and Cloud Computing. Discours aux Rencontres de l’Internet Society (ISOC), New York, 5 février 2010.

Musiani, F. (2013). Nains sans géants. Architecture décentralisée et services Internet. Paris: Presses des Mines.

Musiani, F. (2011). Privacy as Invisibility: Pervasive Surveillance and the Privatization of Peer-to-Peer Systems. tripleC, 9 (2): 126-140.

Sous couvert de lutte contre les (cyber)djihadistes opérant en Libye et en Syrie, le projet de loi "renforçant les dispositions relatives à la lutte contre le terrorisme" veut (notamment, mais considérablement) étendre les pouvoirs d'investigation, de mise sur écoute et de sanction en matière de (cyber)police judiciaire (voir "Une entreprise de terrorisme médiatique (notamment)").

Sous couvert de lutte contre les (cyber)djihadistes opérant en Libye et en Syrie, le projet de loi "renforçant les dispositions relatives à la lutte contre le terrorisme" veut (notamment, mais considérablement) étendre les pouvoirs d'investigation, de mise sur écoute et de sanction en matière de (cyber)police judiciaire (voir "Une entreprise de terrorisme médiatique (notamment)").