Vous avez maintenant terminé la création de votre nouveau dossier chiffré par TrueCrypt (cf tutoriel à cette adresse). Il vous reste maintenant à le « monter » pour pouvoir l’utiliser. Le montage d’un dossier consiste à demander au système d’activer le dossier, pour pouvoir l’exploiter. Ainsi, le fichier conteneur de TrueCrypt sera reconnu comme un dossier « banal ».

I. “Monter” le dossier

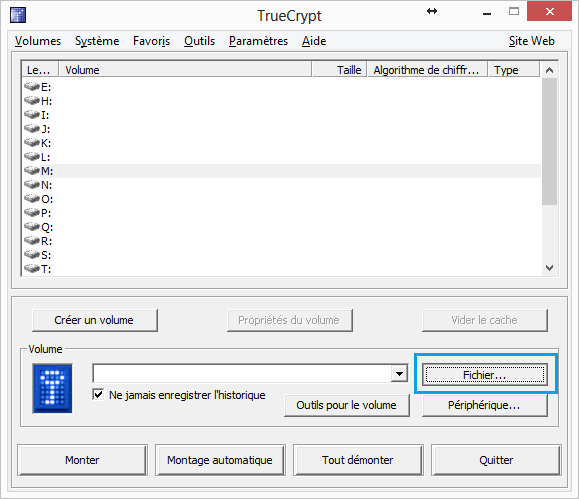

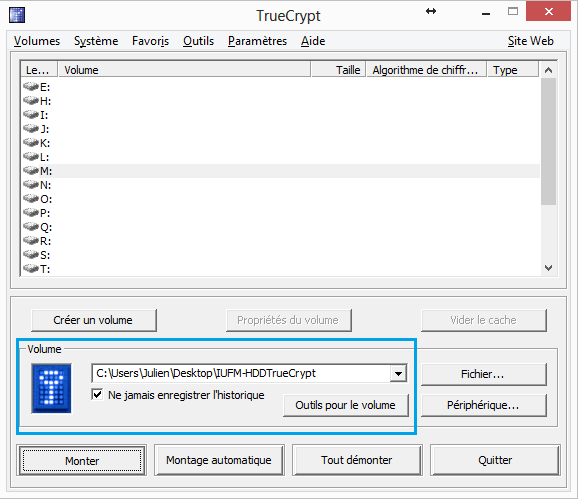

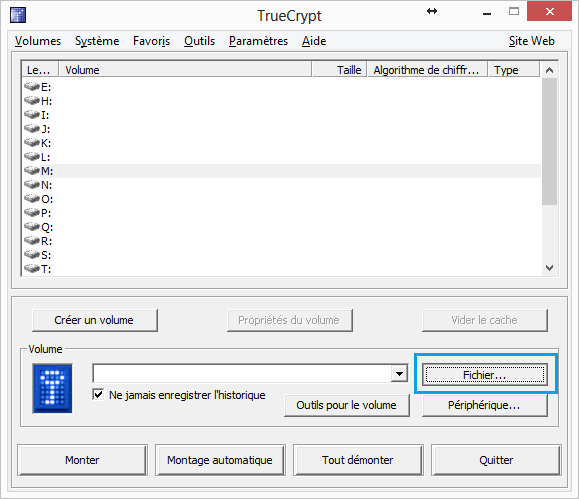

Dans la fenêtre de TrueCrypt, dirigez-vous dans la seconde partie de la fenêtre, et cliquez sur le bouton « Fichier… » : Il s’agit de l’option vous permettant de sélectionner le fichier conteneur à monter.

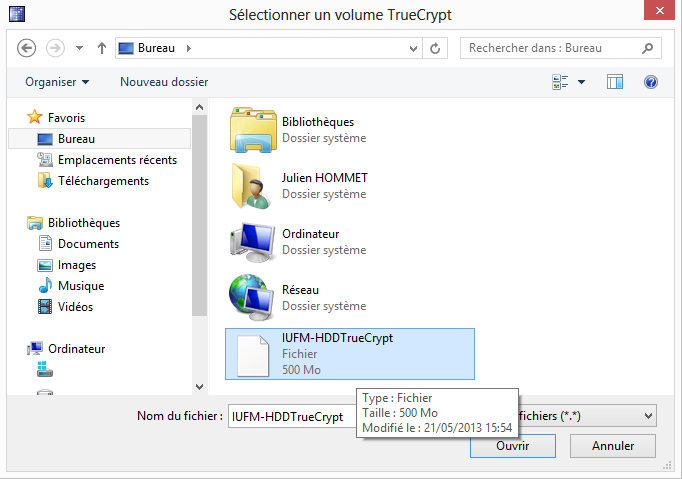

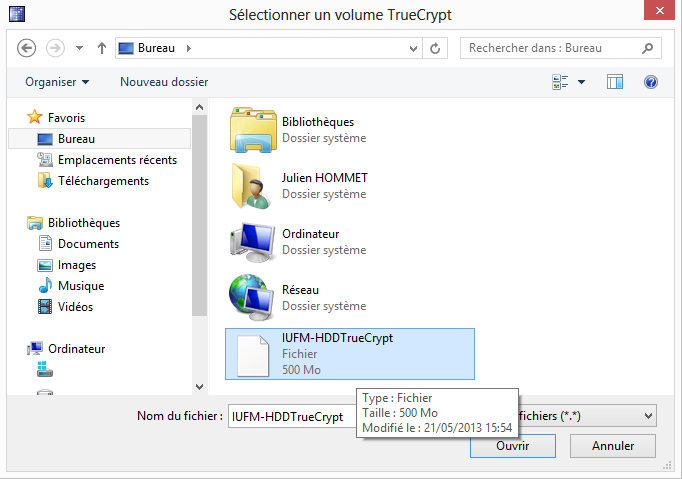

Vous devez donc vous déplacer dans le dossier où vous avez créé votre fichier conteneur précédemment.

Dans notre cas, nous nous dirigeons vers le « Bureau », puisque le fichier conteneur que nous avons créé pour nos tests se trouve là-bas.

Une fois le fichier sélectionné, cliquez sur le bouton « Ouvrir ».

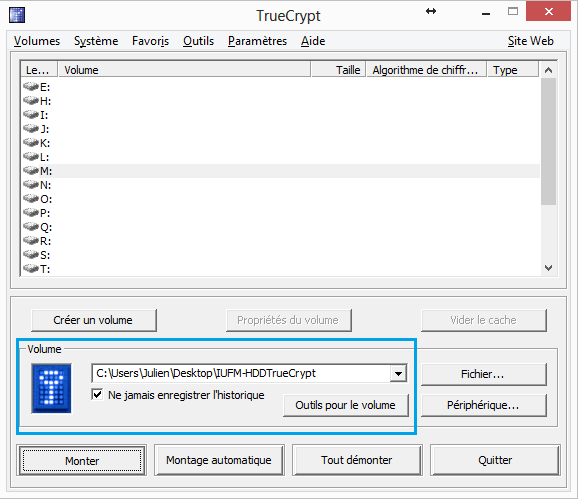

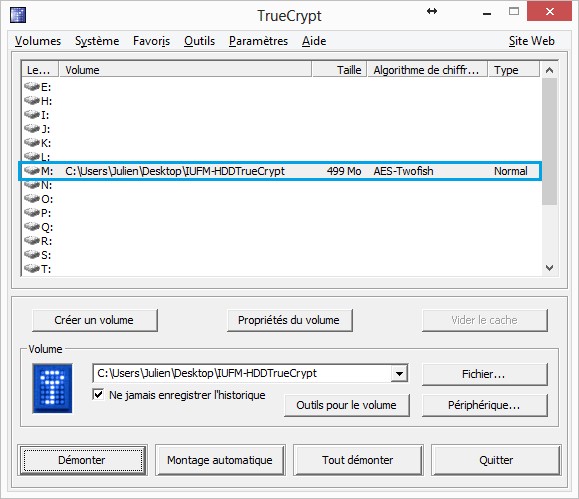

TrueCrypt va revenir sur sa fenêtre initiale, en faisant un récapitulatif des points de montage (des dossiers sélectionnés et utilisables par le système en tant que « simple » dossier) de votre machine.

Si vous aviez plusieurs fichiers conteneurs, vous devez répéter cette action de montage autant de fois que vous avez de dossiers chiffrés, en prenant soin de sélectionner une lettre différente pour chacun.

Votre fichier maintenant prêt à être activé, sur la lettre que vous avez sélectionné précédemment (la lettre « M : » dans notre cas).

Par un souci de sécurité, préférez cocher l’option « Ne jamais enregistrer l’historique » : si une personne malintentionnée obtient un accès à votre poste, elle ne pourra pas voir l’emplacement des fichiers conteneurs par ce formulaire.

Vous pouvez maintenant cliquer sur le bouton « Monter ».

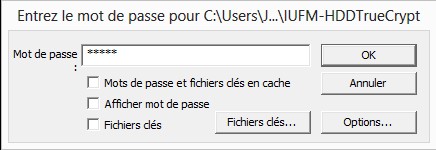

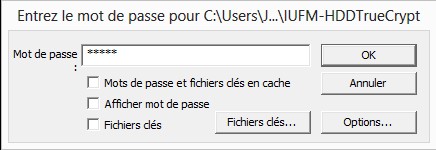

Notre fichier conteneur est chiffré, et surtout protégé par un mot de passe ; ce même mot de passe est maintenant demandé pour pouvoir accéder au dossier (et donc le déchiffrer) :

Saisissez votre mot de passe, puis cliquez sur le « Ok » pour accéder au dossier.

Des options sont disponibles juste avant de saisir le mot de passe :

- Mots de passe et fichiers clés en cache

Cette option n’est pas recommandée sur des machines disposant d’un accès en libre-service.

En effet, TrueCrypt est capable de garder en mémoire tous les mots de passe et fichiers clés entrés pour vous éviter de ressaisir à chaque montage le mot de passe.

L’option est on ne peut plus explicite : vous pouvez, si vous le souhaitez, afficher le mot de passe que vous saisissez.

Vous devez toutefois faire attention à ne pas être espionné au niveau informatique ou physique lorsque vous entrerez votre mot de passe.

Dans la majorité des cas, cette option (« Afficher le mot de passe ») est à oublier.

Pour accroître la sécurité de vos dossiers chiffrés, vous pouvez utiliser des clés en lieu et place d’un mot de passe.I

l faut être très vigilant à propos de la sécurité de ces fichiers : si ces « fichiers clés » sont rendus publics ou se font volés, quiconque peut alors les utiliser à votre insu et donc déchiffrer vos données des fichiers conteneurs.

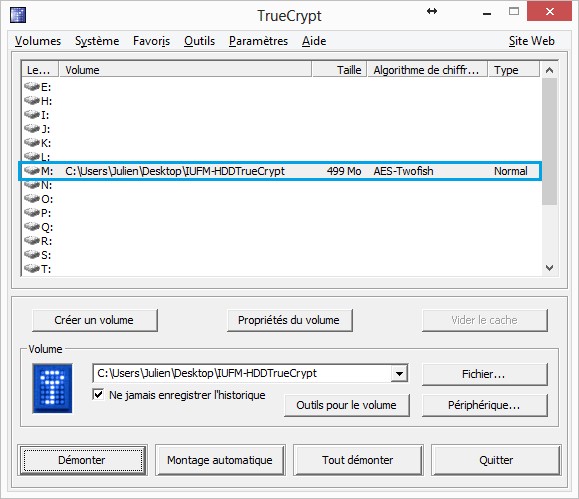

Enfin, vous vous retrouverez avec le récapitulatif complet de TrueCrypt, à savoir les lettres correspondantes à vos dossiers chiffrés (donc vos fichiers conteneurs) montés, avec leur taille et leurs algorithmes utilisés respectivement.

Soit dans notre exemple :

Vous pouvez donc fermer TrueCrypt, en cliquant sur « Quitter ».

Le logiciel sera caché en arrière-plan, n’utilisera aucune pratiquement ressource de votre PC et n’est absolument pas intrusif (pas de panneau publicitaire, de pop-up d’information etc…)

II. Utilisation du dossier conteneur

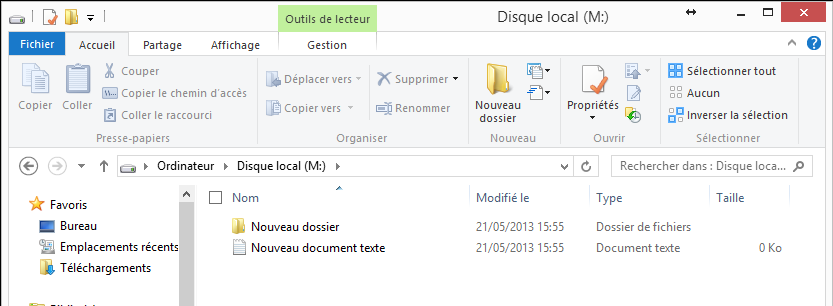

Ouvrez maintenant l’explorateur Windows pour afficher vos dossiers et fichiers.

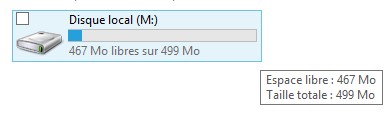

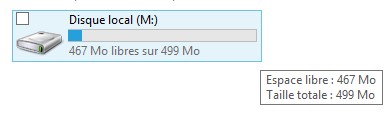

Comme vous pouvez le constater en cliquant sur « Ordinateur » (pour les utilisateurs de Windows Vista, Windows 7 et Windows 8) ou « Poste de Travail » (pour les utilisateurs de Windows 95, 98, 2000, ME et XP), un nouveau lecteur s’est créé : il s’agit de votre dossier chiffré que nous venons de monter grâce à TrueCrypt.

Sous Windows Vista, 7 et 8, le dossier chiffré s’intitule « Disque Local », avec la lettre que vous lui avez affectée dans TrueCrypt.

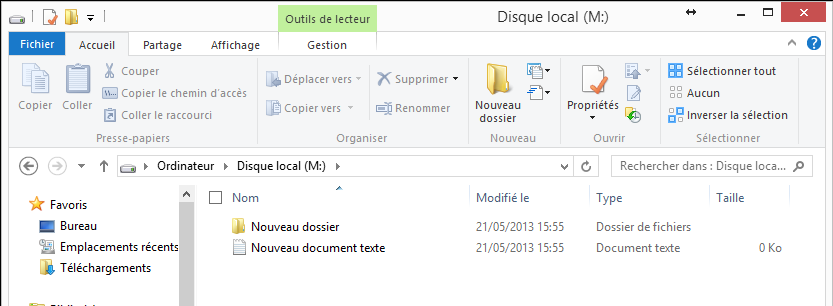

Entrez dans ce disque local – il est de même apparence qu’un dossier quelconque de votre ordinateur. Il n’y a pas de distinction particulière à première vue.

Vous pouvez maintenant utiliser ce dossier pour stocker des données sensibles, ne devant pas être à la vue de tous. Tous les fichiers stockés dans ce fichier conteneur seront sécurisés tant que le dossier n’est pas monté dans TrueCrypt, ni même sans avoir saisi le mot de passe nécessaire.

Cet article Utiliser un conteneur TrueCrypt est apparu en premier sur Actual-IT.info.