katawa shoujo : 4Chan RULZ

mardi 22 avril 2014 à 21:06Certains vont être contents... D'autres bien déçus.

Si je vous parle de jeu vidéo japonais, d'eroge, d'un étudiant masculin (vous) et de pleins de jeunes filles célibataires à conquérir, vous devez déjà avoir une image assez précise formée dans votre esprit coquin. Si j'ajoute que le lycée en question est réservé à personnes souffrant de handicap physiques, la vous vous dite que je suis passé de l'autre coté de la barrière de la perversité. (Mais qui de vous ou de moi est en train d'imaginer des trucs ignobles la hein ? bande d'affreux !).

Quoi qu'il en soit, vous avez tout faux.

Alors de quoi on parle ?

Un peu d'histoire pour commencer. Il y a longtemps, un artiste japonais (probablement dessinateur de jeux "pour adulte" mais je n'ai pas vérifié), publie dans 4chan (/a) un dessin qui à plus tard été repris, colorisé, et traduit en anglais. Ce dessin esquisse plusieurs jeunes filles handicapées et l'auteur explique qu'il rêve d'un jeu permettant de draguer ce genre de fille. Les discussions ont du aller bon train sur le forum, jusqu’à ce qu'a véritable groupe de passionnés se forme pour créer le jeu en question. Sous la bannière Four leaf studio, ils leur faudra cinq longues années pour le réaliser et en proposer une version définitive en janvier 2012. Et encore un an pour qu'un(e) certain(e) "Jisa", membre de l'association KawaSoft (Que les forces du bien te protège toi et les tiens, que vos vies soient longues et heureuses) termine une traduction 100% française. Un travail absolument titanesque et pourtant remarquablement effectué. Le résultat est librement disponible (licence Creative Commons BY-NC-ND) pour toutes les plateformes.

Tu nous à toujours pas dit ce que c'était que ce jeu...

Oubliez tout de suite le mot "jeu". Il s'agit d'un roman. Une petite dizaine d'heures sera nécessaire pour atteindre l'une des cinq fins heureuses possible. (Choisissez un clavier avec une touche espace silencieuse et résistante...) Vous aurez bien quelques très rares choix à effectuer, mais quand je dis rare, c'est rare. Un choix par heure de lecture, grand max. Cela signifie aussi que chaque choix est très important. Il orientera l'histoire vers la fille que vous avez choisi... ou votre propre mort !

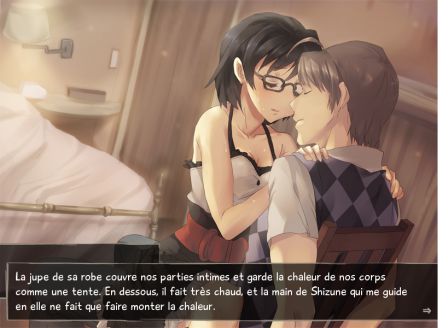

Tant qu'on y est, oubliez aussi l'aspect "eroge" (érotique). Totalement anecdotique, les rares scénettes un peu "chaudes" ne représenterons que quelques secondes de ces dix heures de lecture. Ces scène sont d'ailleurs totalement désactivables pour rendre le titre vraiment tout publique.

La réalisation

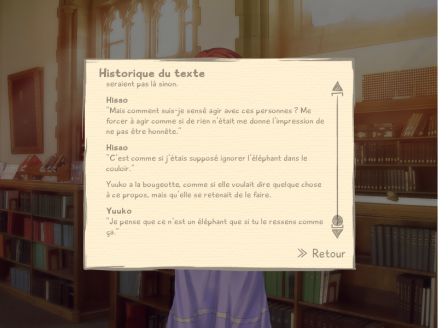

Les possibilités classiques des visuals novels (sauvegardes illimitées, avance rapide, consultation de l'historique des conversation...) sont bien sur implémentés. C'est joli, les musiques de fond sont belles, jamais lassantes, et s'adaptent parfaitement au contexte. Même si on est évidement pas en présence d'un titre AAA, j'ai vu des eroge commerciaux beaucoup moins bien réalisé que celui la. Vraiment, rien à dire.

L'histoire

Plus que le scénario (qui se résume au fait qu'on vous découvre une grave malformation cardiaque, ce qui vous obligera à prendre des tonnes de médicament pendant le reste de votre vie, et à poursuivre votre scolarité dans cette école spécialisé pour élèves handicapé), ce sont surtout les interactions entre les personnages qui font tout l’intérêt de Katawa Shoujo. Mais pas seulement.

Tu va donc enfin nous expliquer l’intérêt de ce truc !?

Ce qui frappe en premier lieu, c'est la qualité de l'écriture. C'est le réalisme des lieux, des personnages, des situations. C'est tout ce qui fait que l'identification au personnage principal fonctionne à 100%. Comme lui, on se pose beaucoup de questions sur le handicap. Comme lui on est gêné. Comme lui, on ne sais pas toujours comment réagir. Ce qu'il faut dire ou faire, ou ne pas dire, ou ne pas faire. Comme lui on s'habitue progressivement à des camarades de classes attachants, ayant des personnalités fortes, sans tomber dans la caricature.

Comme lui, on apprend des choses sur lesquelles on ne s'était jamais posé de question auparavant. (Vous saviez qu'il n'existe pas une langue des signes "universelle" mais des centaines ?) Katawa shoujo, c'est cinq belles histoires d'amour. C'est une leçon de vie. C'est aussi une nouvelle victoire du libre, une preuve que la passion et le temps donné sans compter, peuvent produire des choses merveilleuses. C'est la découverte de cinq personnalités de pure fiction, mais qu'aucun de ceux qui ont terminé ce visual novel n'oublieront.

J'ai nommé :

Emi

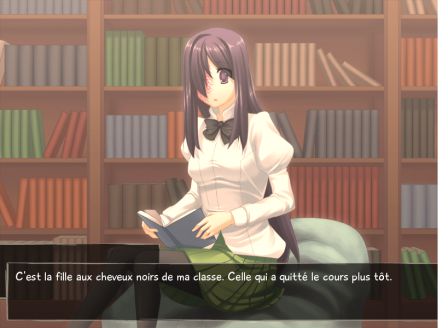

Hanako, (qui à la moitié du corps brulé)

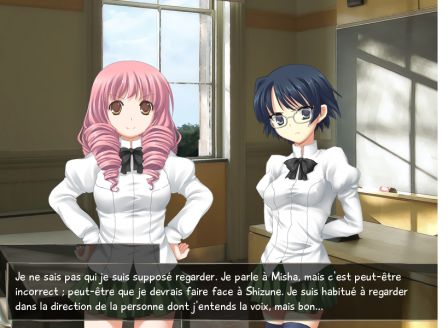

Shizune, sourde et muette, accompagné de Misha qui traduit comme elle peu

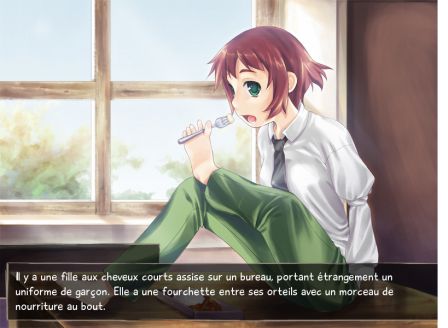

Rin

Et enfin lily (aveugle)

Conclusion :

Katawa shoujo offre une vison probablement très optimiste du handicap. Mais si comme moi, après 10 heures de jeu, vous ne voyez plus ces personnages féminins que comme des "personnes normales" et pas des personnes handicapées, cela doit fonctionner aussi dans la vie réelle. Nous avons tous étés mal à l'aise au moins une fois face à une personne handicapée. Dites vous bien que cette personne à du apprendre à vivre avec cette différence. Elle à n'a pas eu d'autres choix que de l'accepter. Et si vous voulez avoir une relation "normale" avec elle, il ne vous reste plus qu'a faire la même chose.

Katawa shoujo ne m'a pas seulement réconcilié avec les visuals novels, mais peut être avec la vie elle même. Relativiser ses difficultés au quotidien, se rappeler que l'on ne sait pas ce que sera demain. Soyez bons avec autrui, et profitez de la vie comme elle vient. Oui, tout ça fait très cliché. Mais ça n'en reste pas moins vrai.

Captures supplémentaires

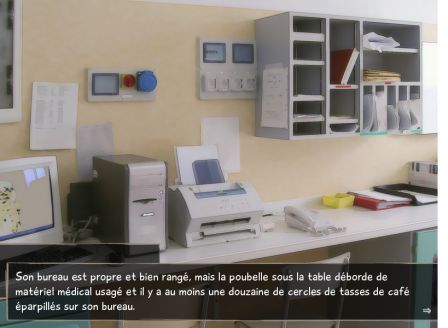

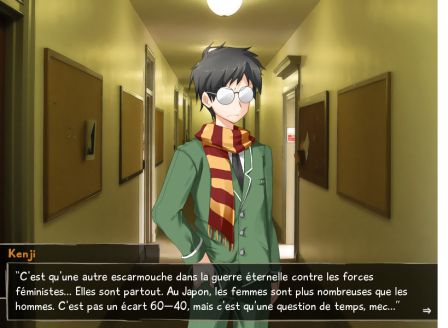

Kenji (lui son problème serait plutot dans la tête...)

Avec de la patience, on peut arriver à ce genre de chose. Même si, encore une fois, cela semble finalement bien anecdotique, et n'est absolument pas une conclusion à quoi que ce soit.

Vous trouverez sur le site de l'association qui à traduit Katawa Shoujo, d'autres histoires probablement tout aussi belles. A vous de cherchez, de lire et de nous en parler :)

EDIT : Je recommence en suivant la voie d'Emi. Et c'est TROP MIGON ! Suivez mon conseil, si vous commencez à lire et ne savez pas qui choisir, partez avec Emi. Je me demande si je ne vais pas finir par tester toutes les possibiiltés :)