Zerologon : la faille critique qui touche l’Active Directory

mercredi 16 septembre 2020 à 13:00La faille CVE-2020-1472 surnommée Zerologon et patchée en août 2020 par Microsoft représente un vrai danger sur les serveurs contrôleurs de domaine qui ne bénéficient pas de ce correctif.

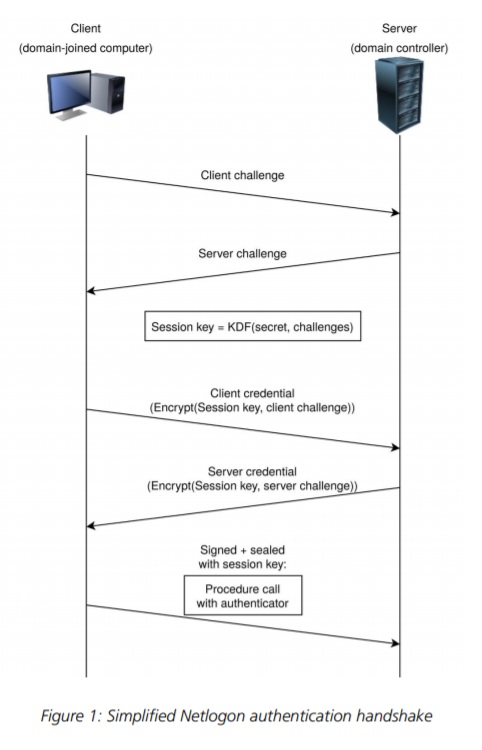

A l'intérieur du Patch Tuesday du mois d'août 2020, la correction de cette vulnérabilité est presque passée inaperçue au milieu de la centaine de failles corrigées malgré un score de criticité de 10 sur 10. La faille Zerologon s'avère très dangereuse : un attaquant qui parviendrait à l'exploiter pourrait prendre le contrôle de votre domaine Windows par l'intermédiaire du protocole Netlogon Remote Protocol (MS-NRPC) qui se présente sous la forme d'une interface RPC.

Le CERT-FR a d'ailleurs publié une note au sujet de cette faille où l'on apprend que toutes les versions de Windows Server sont touchées, de Windows Server 2008 R2 à Windows Server version 2004. Que ce soit sur une installation en mode graphique ou en tant que Server Core. Il est précisé ce qui suit sur la note du CERT-FR : "Cette vulnérabilité [...] concerne les différentes versions de Microsoft Windows Server où le rôle ADDS (Active Directory Domain Services) est installé et où le serveur joue le rôle de contrôleur de domaine. Cette vulnérabilité peut aisément être exploitée par un acteur mal intentionné ayant un accès aux ports TCP ouverts par le service Netlogon."

La société Secura de son côté indique que, grâce à la création d'un jeton d'authentification Netlogon spécifique, l'attaquant peut faire appel à une fonction qui va lui permettre de définir le mot de passe de l'objet ordinateur correspondant au contrôleur de domaine. Une fois l'opération réussie, l'attaquant peut alors prendre le contrôle sur le contrôleur de domaine et en profiter pour devenir Administrateur du domaine.

Cette faille est d'autant plus dangereuse que des codes d'exploitation sont disponibles sur Internet.

Vous pouvez dès à présent patcher vos contrôleurs de domaine en installant la mise à jour de sécurité correspondante à la version de votre système d'exploitation. Toutes les informations sont disponibles sur le site de Microsoft.

- Windows Server 2012 R2 : KB4571723 ou Monthly rollup (KB4571703)

- Windows Server 2016 : KB4571694

- Windows Server 2019 : KB4565349

En complément, pour ceux qui souhaitent, Secura met à disposition un script qui s'appuie sur Python afin de vérifier si votre contrôleur de domaine est vulnérable.

Quelques liens :

➡ CERT-FR

➡ Livre Blanc Secura sur la faille Zerologon

The post Zerologon : la faille critique qui touche l'Active Directory first appeared on IT-Connect.