Windows Server 2012 R2 – Se protéger des accès anonymes

lundi 15 septembre 2014 à 09:30I. Présentation

La sécurité de votre système d’information ne doit pas être négligée, et, lorsque l’on utilise un système d’exploitation tel que Windows Server dans un environnement Active Directory des mesures de sécurité sont à prendre, la protection contre les accès anonymes en fait partie.

Sous Windows Server 2012 R2, 4 paramètres de stratégies de groupe doivent être configurés correctement afin de vous protéger des accès anonymes. Par exemple, cela évitera qu’un utilisateur anonyme puisse énumérer les comptes utilisateurs d’une base SAM ou encore les partages situés sur un système. Les 4 paramètres que nous verrons dans cet article sont des préconisations effectuées par Microsoft afin de sécurisée son infrastructure.

Effectuer ce paramétrage permettra de rendre plus difficile la découverte de votre infrastructure, on est pas là pour faciliter le travail d’un éventuel attaquant !

Dans le cadre de ce tutoriel, j’effectue les modifications au sein d’une stratégie locale sur un serveur Windows Server 2012 R2. Vous pouvez très bien implémenter ce paramétrage au sein d’une GPO à déployer sur vos différents serveurs.

II. Configuration

L’ensemble des paramètres que nous allons voir sont accessibles dans la console “secpol.msc” puis :

Stratégies locales > Options de sécurité

Dans le cadre d’un domaine, parcourez l’arborescence des stratégies de groupe comme ceci :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Options de sécurité

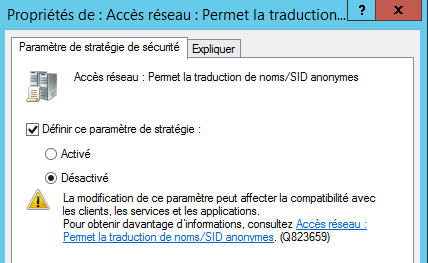

A. Accès réseau : Permet la traduction de noms/SID anonymes

Il est important de désactiver ce paramètre, sinon, un anonyme peut à partir d’un SID d’utilisateur demander à connaître le nom de cet utilisateur au niveau de l’annuaire, et donc, potentiellement le nom de connexion de cet utilisateur. Ainsi, on peut imaginer qu’il finira par découvrir le nom de compte d’un Administrateur, même s’il a était renommé. Par sécurité, il est intéressant d’interdire ce type de traduction.

Note : La traduction anglaise de ce paramètre est : “Network access: Allow anonymous SID/Name translation“.

B. Accès réseau : Ne pas autoriser l’énumération anonyme des comptes SAM

En interdisant les anonymes d’effectuer cette action d’énumération, c’est à dire en activant ce paramètre, cela aura pour impact de remplacer l’autorisation “Tous le monde” par “Utilisateurs authentifiés” concernant la lecture de cette ressource.

Note : La traduction anglaise de ce paramètre est : “Network access: Do not allow anonymous enumeration of SAM accounts“

Ce paramètre n’aura aucun impact sur un serveur contrôleur de domaine car sa base SAM est inactive comme il joue le rôle d’annuaire.

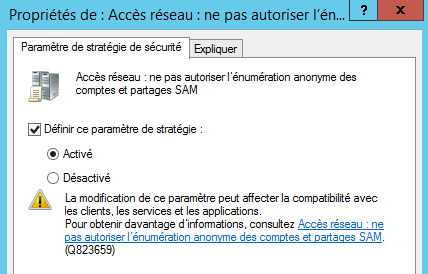

C. Accès réseau : ne pas autoriser l’énumération anonyme des comptes et partages SAM

Sur le même principe que le paramètre précédent, mais cette fois-ci pour les partages situés sur votre machine. Vous devez activer ce paramètre.

Note : La traduction anglaise de ce paramètre est : “Network access: Do not allow anonymous enumeration of SAM accounts and Shares“

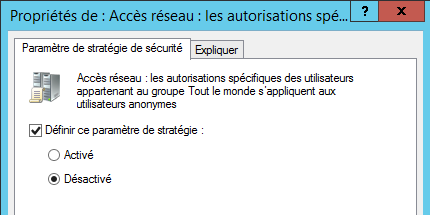

D. Accès réseau : les autorisations Tout le monde s’appliquent aux utilisateurs anonymes

Si ce paramètre est actif dans votre stratégie, le SID du groupe “Tout le monde” est ajouté automatiquement au jeton qui est créé pour les connexions anonymes. Ce qui implique que les utilisateurs peuvent accéder à toutes les ressources pour lesquelles le groupe “Tout le monde” dispose d’autorisations. Il est nécessaire de s’assurer que ce paramètre soit bien désactivé.

Note : La traduction anglaise de ce paramètre est : “Network access: Let Everyone permissions apply to anonymous users“