VMware ESXi : le ransomware Hive veut devenir plus efficace !

lundi 28 mars 2022 à 13:10Le ransomware Hive, réputé pour s'attaquer aux machines Linux et notamment les serveurs VMware ESXi, évolue afin de passer sur le langage de programmation Rust dans le but d'intégrer de nouvelles fonctionnalités de sécurité pour rendre le travail des chercheurs en sécurité plus difficile.

Initialement, le ransomware Hive s'appuie sur le langage de programmation Go (Golang) et il est capable de s'attaquer à des machines sous Windows, Linux, FreeBSD, ainsi que des hôtes VMware ESXi. Il est particulièrement polyvalent et il y a différentes variantes en fonction du système cible. D'ailleurs, les serveurs VMware ESXi sont très souvent ciblés dans le cadre d'attaques, car l'impact est très fort lorsque les machines virtuelles sont entièrement chiffrées.

Les pirates à l'origine du ransomware Hive s'appuient sur leur chiffreur Linux pour s'attaquer aux serveurs VMware ESXi, ce dernier étant un système basé sur Linux. Il s'avère que les pirates ont repris des techniques utilisées à l'origine par le ransomware BlackCat (ALPHV). Qu'est-ce que cela signifie ?

Et bien, lorsqu'un ransomware parvient à chiffrer les données sur une machine, les pirates essaient d'entamer des négociations en privé avec l'entreprise victime de l'attaque informatique. L'objectif étant d'inciter l'entreprise à payer la rançon, notamment sous peine de voir les données publiées sur Internet (la double peine !). Néanmoins, il s'avère que lorsqu'un échantillon d'un ransomware est chargé sur service d'analyse en ligne, les chercheurs en sécurité parviennent à extraire des informations notamment les instructions laissées sur la machine de la victime au moment du chiffrement. Grâce à cela, l'intention est claire : rendre les informations de négociations publiques, que ce soit sur Twitter ou ailleurs, afin de perturber les intentions des pirates.

Pour éviter que les chercheurs en sécurité puissent effectuer ce travail d'identification, le ransomware Hive reprend les techniques de BlackCat, à savoir :

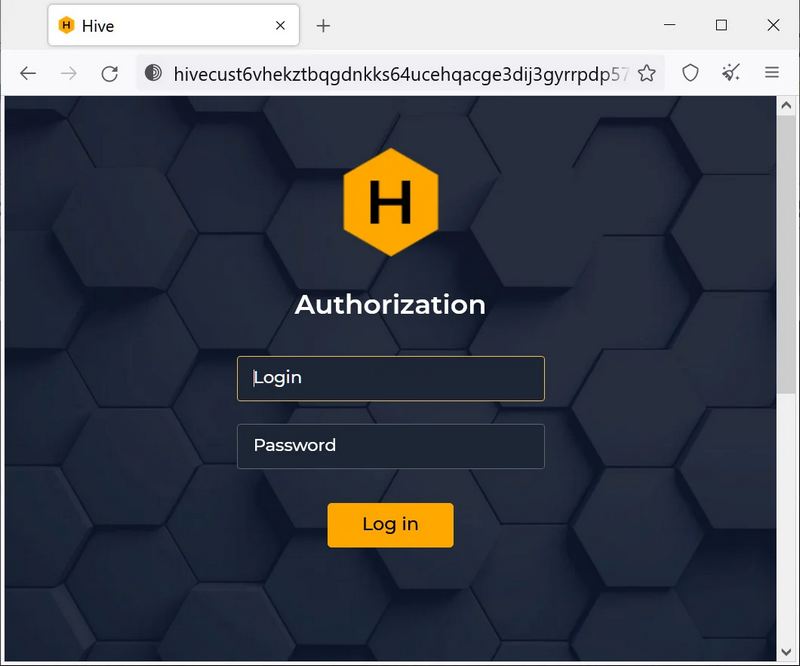

- L'URL (sur le réseau Tor) pour les négociations n'est plus intégrée dans le chiffreur, mais elle est passée en paramètre au moment de l'exécution, ce qui ne permet plus de la retrouver

- Les identifiants d'accès à la page de négociation ne sont plus stockés dans le chiffreur, mais ils sont passés en paramètres comme l'URL

Grâce à cela, lorsqu'un échantillon est chargé pour une analyse, il ne contient plus l'URL et les identifiants d'accès, ce qui empêche les chercheurs de pouvoir récupérer ces informations. Les identifiants sont seulement accessibles en local sur la machine infectée au sein des notes laissées suite au chiffrement des données.

En complément, le ransomware va être réécrit avec le langage de programmation Rust afin de le rendre plus efficace, plus rapide, mais aussi pour complexifier les opérations de reverse engineering. Espérons que le ransomware Hive ne fasse pas trop parler de lui en 2022...

The post VMware ESXi : le ransomware Hive veut devenir plus efficace ! first appeared on IT-Connect.