Une faille de sécurité dans Aiohttp exploitée par le gang de ransomware ShadowSyndicate

lundi 18 mars 2024 à 14:35Le gang de ransomware ShadowSyndicate analyse les serveurs Web exposés sur Internet à la recherche de serveurs vulnérables à la CVE-2024-23334 présente dans une bibliothèque Python nommée "aiohttp". Faisons le point sur cette menace.

Aiohttp est une bibliothèque Python open-source capable de gérer de grandes quantités de requêtes HTTP en simultanés, de façon asynchrones. Elle est basée sur le framework d'E/S AsyncIO, lui aussi codé en Python. Cette bibliothèque est utilisée par les développeurs qui ont besoin de mettre en place des applications et des services web avec un niveau élevé de performances performance. Elle semble relativement populaire puisque la page du projet sur Pypi.org compte près de 14 500 Stars.

La faille de sécurité CVE-2024-23334 dans Aiohttp

Le 28 janvier 2024, les développeurs de la bibliothèque Aiohttp ont mis en ligne la version 3.9.2 dans le but de corriger une faille de sécurité importante associée à la référence CVE-2024-23334. Toutes les versions avant la version 3.9.2 sont affectées par cette faille de sécurité. Depuis, la version 3.9.3 a été publiée, et il y a même une release candidate de la version 3.9.4.

La CVE-2024-23334 est une faiblesse de type "Path transversal" pouvant permettre à un attaquant non authentifié d'accéder à des données sensibles hébergées sur le serveur applicatif. Voici ce que l'on peut lire sur le site du NIST : "Cela peut conduire à des vulnérabilités de traversée de répertoire, entraînant un accès non autorisé à des fichiers arbitraires sur le système, même lorsque les liens symboliques ne sont pas présents."

Désormais, cette vulnérabilité est bien connue et il existe plusieurs ressources permettant de faciliter son exploitation, notamment un PoC sur GitHub relayé sur X (Twitter) le 27 février 2024, ou encore cette vidéo YouTube publiée début mars.

Des tentatives d'exploitation depuis le 29 février 2024

D'après les analystes de Cyble, il y a eu des premières tentatives d'exploitation dès le 29 février, et à présent les scans et les tentatives d'exploitation s'intensifient. Plusieurs adresses IP différentes sont à l'origine de ces tentatives, et précédemment, l'une de ces adresses IP a été associée au gang de ransomware ShadowSyndicate. Il s'agit d'un groupe de cybercriminels lancé en juillet 2022.

Voici les adresses IP malveillantes identifiées par Cyble :

- 81[.]19[.]136[.]251

- 157[.]230[.]143[.]100

- 170[.]64[.]174[.]95

- 103[.]151[.]172[.]28

- 143[.]244[.]188[.]172

Toujours d'après les informations fournies par Cyble, à l'aide du scanner ODIN (voir cette page), il y aurait actuellement plus de 44 500 serveurs exposés sur Internet où l'en-tête HTTP correspond à Aiohttp. Ceci ne veut pas dire que ces serveurs sont vulnérables, car tout dépend de la version utilisée.

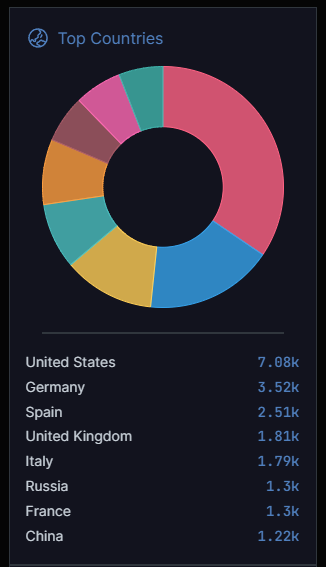

Comme le montre le graphique ci-dessous, il y a environ 1 300 hôtes situés en France : ce sont des cibles potentielles.

Si vous utilisez la bibliothèque Aiohttp, vous devez passer sur la version 3.9.2 ou supérieure, dès que possible.

The post Une faille de sécurité dans Aiohttp exploitée par le gang de ransomware ShadowSyndicate first appeared on IT-Connect.