Méthode Punycode : cette publicité malveillante apparaît avec le nom de domaine officiel de KeePass !

vendredi 20 octobre 2023 à 12:15Une campagne publicitaire malveillante prenant pour cible le gestionnaire de mots de passe KeePass a été identifiée ! Elle est particulièrement trompeuse, car elle apparait dans Google avec le nom officiel du site KeePass. Voici ce qu'il faut savoir !

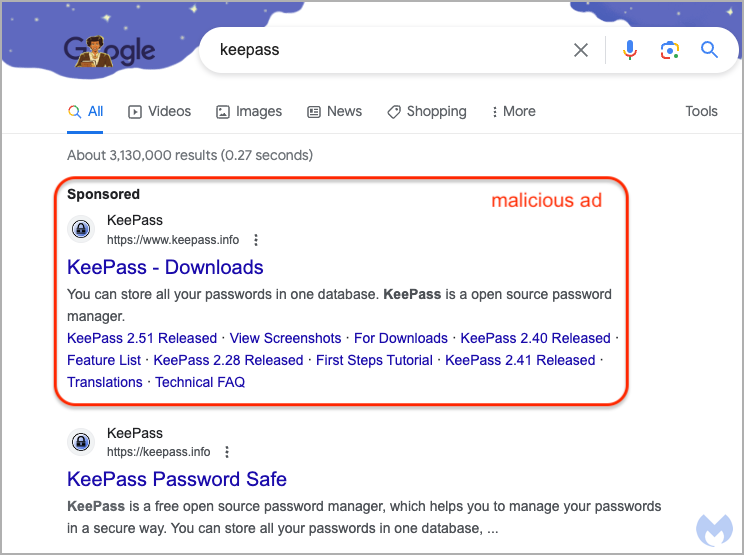

Des cybercriminels ont abusé du système publicitaire de Google de manière à afficher un site malveillant en première position (car sponsorisé) lors de la recherche du mot clé "keepass". Pire encore, le résultat malveillant apparaît avec l'adresse "www.keepass.info" correspondante au site officiel de KeePass (à la différence près du "www" mais le domaine est le même) ! Comment est-ce possible ?

Malwarebytes, qui est à l'origine de cette découverte, précise dans son rapport que les cybercriminels ont utilisé la technique du Punycode pour masquer le domaine malveillant, en jouant sur l'encodage des caractères. De ce fait, quand vous cliquez sur le lien "www.keepass.info", vous accédez en réalité au domaine "xn--eepass-vbb[.]info" qui héberge le site des pirates, après avoir "subit" un ensemble de redirections pour échapper aux contrôles de sécurité.

L'utilisation de la méthode Punycode à des fins malveillantes, ce n'est pas nouveau. Par contre, ce qui l'est, c'est l'exploitation au travers du système Google Ads et ceci nous donne un résultat particulièrement trompeur.

En ce qui concerne la méthode Punycode, voici l'explication de Wikipédia : "Punycode transforme une chaîne Unicode en une chaîne ASCII de manière unique et réversible. Par exemple, bücher devient bcher-kva avec Punycode. De suite, le nom de domaine bücher.ch est représenté par xn--bcher-kva.ch." - Effectivement, ceci ressemble au nom de domaine réellement utilisé par les cybercriminels !

Un installeur de KeePass infecté par un malware

Au-delà du nom de domaine, le site malveillant est une copie du site officiel de KeePass assez bien faite. Il permet à l'utilisateur de télécharger KeePass, au format MSIX, signé avec un certificat : KeePass-2.55-Setup.msix.

Toutefois, cette version de KeePass est infectée par un script PowerShell malveillant (famille de malware FakeBat) qui est là pour établir une connexion avec le serveur C2 des cybercriminels. Ensuite, ils peuvent exécuter un payload à distance sur la machine.

Google a fait le nécessaire pour supprimer cette publicité malveillante, mais ce ne sera surement pas la dernière fois que cette technique est utilisée... D'ailleurs, le site BleepingComputer a repéré le domaine malveillant "keeqass.info". Méfiance.

The post Méthode Punycode : cette publicité malveillante apparaît avec le nom de domaine officiel de KeePass ! first appeared on IT-Connect.