Microsoft va créer puis activer 3 stratégies d’accès conditionnel pour le MFA : voici ce qu’il faut savoir !

mardi 7 novembre 2023 à 09:35Microsoft va effectuer des changements importants au sein des stratégies d'accès conditionnels de Microsoft Entra ID : l'entreprise américaine va introduire plusieurs règles et elles seront activées dans 90 jours. Voici ce qu'il faut savoir !

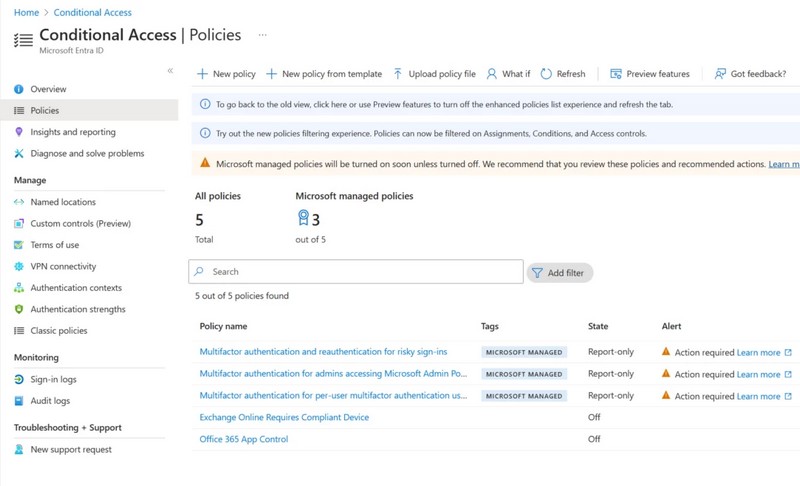

Tous les utilisateurs de Microsoft 365 et de Microsoft Entra ID doivent prendre connaissance de cette information : Microsoft va déployer des stratégies d'accès conditionnel estampillées "Microsoft-Managed" sur tous les tenants éligibles à partir de la semaine prochaine (vous serez notifié par Microsoft si vous êtes concerné).

L'entreprise américaine vient de publier un article détaillé sur le sujet (voir cette page) : "Dans le prolongement de notre engagement à aider nos clients à être sécurisés par défaut, nous annonçons aujourd'hui le déploiement automatique des politiques d'accès conditionnel de Microsoft Entra, qui protégeront automatiquement les locataires en fonction des signaux de risque, des licences et de l'utilisation."

A quoi correspondent les stratégies d'accès conditionnels créées par Microsoft ?

L'objectif de Microsoft, c'est d'avoir 100% des utilisateurs de tous les tenants protégés par l'authentification multifacteurs (MFA). Pour cela, la firme de Redmond a pris la décision de créer trois stratégies d'accès conditionnels. "L'activation de l'authentification multifactorielle étant notre principale recommandation pour améliorer la sécurité de votre identité, nos trois premières politiques sont liées à l'authentification multifactorielle.", précise Microsoft.

Voici les trois stratégies créées par Microsoft :

- Require multifactor authentication for admin portals

- Require multifactor authentication for per-user multifactor authentication users - MFA par utilisateur

- Require multifactor authentication for high-risk sign-ins - Uniquement pour Microsoft Entra ID Premium Plan 2

Microsoft précise que la première stratégie s'applique à tous les clients et qu'elle va permettre d'obliger l'activation du MFA pour l'accès à tous les portails d'administration de Microsoft (portail Azure, portail Exchange Admin Center, etc.). Autrement dit, ceci ajoute une couche de sécurité supplémentaire aux comptes Admins.

Le planning de Microsoft

Dans un premier temps, les politiques seront visibles dans l'interface de Microsoft Entra ID mais elles seront en mode "Report-only" donc il n'y aura pas d'impact pour les utilisateurs finaux. Ceci est utile pour mesurer l'impact de la politique grâce aux journaux générés.

Par contre, après 90 jours (soit 3 mois), ces politiques vont changer de mode et elles seront automatiquement activées par Microsoft ! Et là, ça peut être une mauvaise surprise pour vous et vos utilisateurs si vous n'avez pas anticipé ce changement.

À partir du moment où ces stratégies seront visibles dans votre console Microsoft Entra ID, vous aurez 90 jours pour prendre connaissance de ces nouvelles stratégies d'accès conditionnel et les personnaliser. En effet, vous pouvez exclure certains utilisateurs, groupes ou rôles, voire même activer ou désactiver dès maintenant ces stratégies.

The post Microsoft va créer puis activer 3 stratégies d’accès conditionnel pour le MFA : voici ce qu’il faut savoir ! first appeared on IT-Connect.