Comment monter un lecteur réseau par GPO ?

jeudi 9 avril 2020 à 09:20I. Présentation

Pendant très longtemps, et même encore aujourd'hui, lorsqu'il y avait besoin de connecter un ou plusieurs lecteurs réseaux sur un poste, on passait par un script d'ouverture de session. Bien souvent, un fichier ".bat" hébergé dans le SYSVOL du domaine, avec la fameuse commande "net use". Accessoirement, on pouvait utiliser l'attribut "HomeDir" de chaque utilisateur pour lui monter un dossier personnel dans un lecteur réseau.

Avec les stratégies de groupe, et notamment, les préférences de stratégie de groupe, il est possible de connecter un lecteur réseau très simplement. Pour plus de souplesse, les options de ciblage vont permettre de monter le lecteur réseau en fonction de l'appartenance à un groupe de sécurité, ce qui est plutôt intéressant en matière de flexibilité. Cela tombe bien c'est le sujet de l'article du jour.

II. Connecter un lecteur réseau en GPO

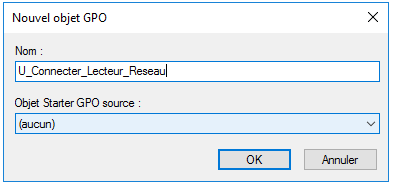

A l'aide de la console GPMC, créez une nouvelle GPO avec le nom qui va bien, par exemple "U_Connecter_Lecteur_Reseau". Celle-ci contiendra des paramètres utilisateurs exclusivement (U).

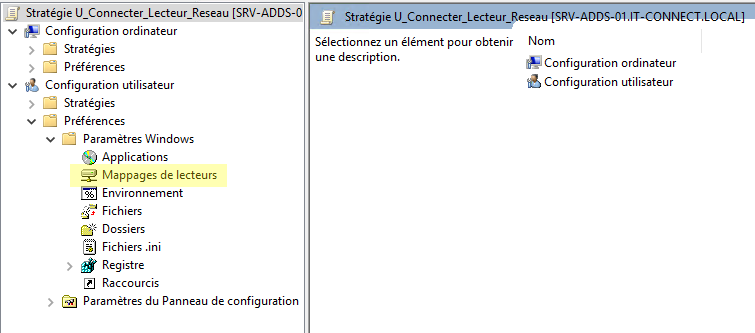

Modifiez la GPO que l'on vient de créer, et parcourez l'arborescence de cette façon : Configuration utilisateur > Préférences > Paramètres Windows > Mappages de lecteur.

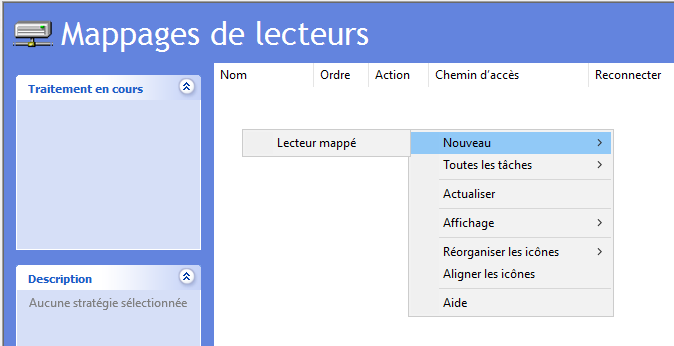

Sur la droite, effectuez un clic droit : Nouveau > Lecteur mappé.

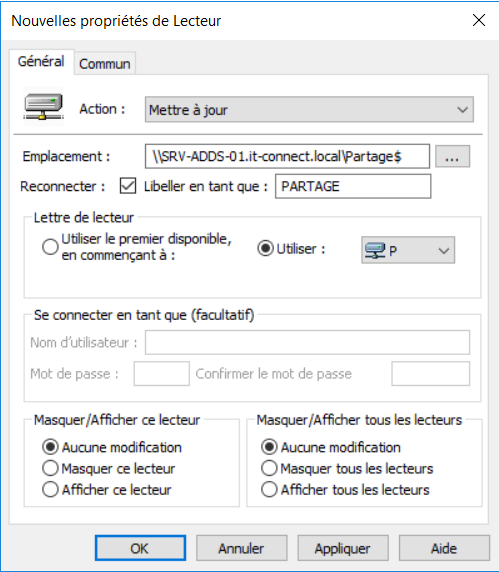

Maintenant, "le plus dur" reste à faire : saisir les informations utiles à la connexion du lecteur réseau. Nous avons les champs suivants à notre disposition :

- Action : créer, mettre à jour, remplacer, supprimer (précisions ci-dessous)

- Emplacement : il s'agit du chemin UNC vers le partage réseau à connecter sur le poste client

- Reconnecter : rendre le lecteur réseau persistent si l'option est cochée, c'est-à-dire qu'il va se reconnecter à chaque ouverture de session

- Libeller en tant que : donner un nom personnalisé au lecteur réseau connecté

- Lettre de lecteur : lettre à utiliser par ce lecteur, un classique mais attention à un éventuel conflit vis-à-vis des lecteurs locaux

L'option "Se connecter en tant que" est désactivée par Microsoft pour des raisons de sécurité : elle exposait les credentials dans les fichiers de la GPO, accessible via le dossier SYSVOL, ce qui était dangereux.

Revenons plus en détails sur l'option "Action" car elle est très importante et il faut bien la comprendre. Les différentes actions sont :

- Créer : connecter un nouveau lecteur réseau pour cet utilisateur. Attention, la lettre à utiliser ne doit pas être déjà utilisée sinon il ne pourra pas se connecter

- Supprimer : déconnecter un lecteur réseau existant. S'il n'existe pas, l'action ne réalisera aucune action

- Remplacer : le lecteur réseau ciblé va être déconnecté (supprimé) puis reconnecté (créé) pour l'utilisateur

- Mettre à jour : le lecteur réseau va être connecté s'il ne l'est pas actuellement, et si il est déjà connecté il va être mis à jour pour intégrer les éventuels changements dans sa configuration. Contrairement à l'action "Remplacer", celle-ci ne supprime pas le lecteur réseau pour le recréer. Cette option est la plus souvent utiliser car c'est la plus flexible

Note : en phase de migration, il est intéressant d'utiliser l'action "Remplacer" pour être sur que le lecteur réseau va être supprimé puis recréé vers le nouveau partage. Lorsque la migration est finalisée et la situation stable, il est préférable de se satisfaire de l'option "Mettre à jour".

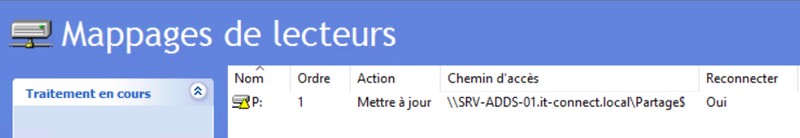

Prenons l'exemple suivant : je souhaite monter le partage "\\SRV-ADDS-01.it-connect.local\Partage$" sur les sessions de mes utilisateurs, de façon persistante, en le nommant "PARTAGE" et utilisant la lettre "P". Ce qui donne :

Après validation, le lecteur réseau va apparaître dans la GPO. Il est possible de configurer plusieurs actions de mappages de lecteurs dans la même GPO.

III. Tester la GPO

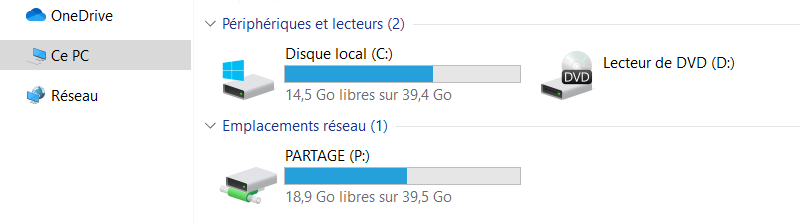

La GPO étant configurée, il est temps de tester ! Pour cela, il vous suffit de vous connecter sur un poste du domaine avec un compte ciblé par la GPO actuelle et disposant des autorisations nécessaires pour connecter ce partage via un lecteur réseau.

Il est vrai que nous n'avons pas abordé la partie "création du partage" et la gestion des droits, que ce soit au niveau du partage ou des droits du système de fichiers (NTFS...), je vous laisse le soin de réaliser ces actions en amont.

Grâce à la GPO définie précédemment, le lecteur réseau se connecte, avec le bon nom et la lettre associée 👍😉

IV. Lecteur réseau et ciblage

Comme je le disais, il est possible de connecter plusieurs lecteurs réseaux dans la même GPO. Cela est d'autant plus intéressant lorsque l'on associe cette possibilité au fait de pouvoir réaliser un ciblage particulier au niveau de chaque lecteur réseau. Pour finir ce tutoriel, nous allons aborder cette notion, ce qui peut permettre d'avoir une seule GPO pour connecter vos lecteurs réseaux, même si tous les utilisateurs ne doivent pas avoir les mêmes lecteurs.

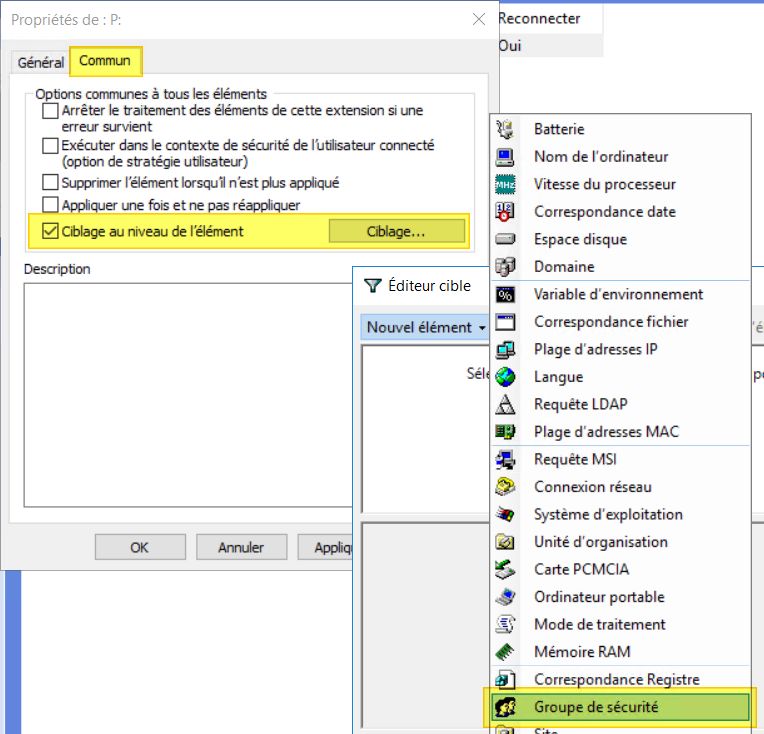

Pour rappel, l'accès aux options de ciblage s'effectue au niveau de chaque élément créé, c'est-à-dire pour chaque lecteur réseau déclaré dans la GPO, en cliquant sur l'onglet "Commun". Ensuite, il faut cocher l'option "Ciblage au niveau de l'élément" et cliquer sur le bouton "Ciblage".

L'éditeur de cible va s'ouvrir, ensuite libre à vous de monter le lecteur réseau en fonction d'un critère spécifique en fonction de vos règles de gestion habituelles : basée sur l'appartenance à un groupe de sécurité ou sur une unité d'organisation, par exemple.

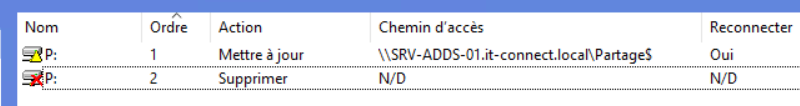

Grâce à cette méthode vous allez pouvoir centraliser la gestion des lecteurs réseaux dans une GPO unique, même si vos utilisateurs ne doivent pas avoir les mêmes lecteurs réseaux. Pour que le lecteur réseau soit supprimé si l'utilisateur n'est plus membre du groupe de sécurité en question, il faut ajouter un second lecteur réseau avec l'action "Supprimer" et créer un ciblage inverse : l'utilisateur n'est pas membre du groupe de sécurité XXX. C'est le ciblage qui fera la différence.

Ce qui donne :

Astuce : pour gagner du temps, dans l'éditeur de stratégie de groupe, vous pouvez faire un copier-coller d'un lecteur réseau 😉