ShodanHQ et la magie des appareils connectés ! (Caméras IP, imprimantes, centrales électrique,…)

samedi 9 novembre 2013 à 19:42EDIT : il se peut que ShodanHQ soit bloqué dans votre pays (c'est le cas en côté d'ivoire - merci à "lignon lignon", lecteur de gamerz0ne.fr). Si tel est le cas, vous pouvez essayer d'accéder au site via mon proxy PHProxy.

Shodan HQ, c'est assez cool : c'est un moteur de recherche un peu particulier puisqu'il affiche les IP de très nombreux équipements réseaux qui sont disponibles via internet et il y'a de tout : caméras IP, imprimantes, routeurs, systèmes SCADA de centrales électrique, hydraulique ou d'éoliennes,...

Et on va voir que sans aucune connaissance particulière en "hacking" informatique, on peut jouer avec toutes ces caméras, ces imprimantes mais aussi avec des systèmes bien plus sensible.

Allez, on va commencer doucement, sans rentré dans l'illégalité :

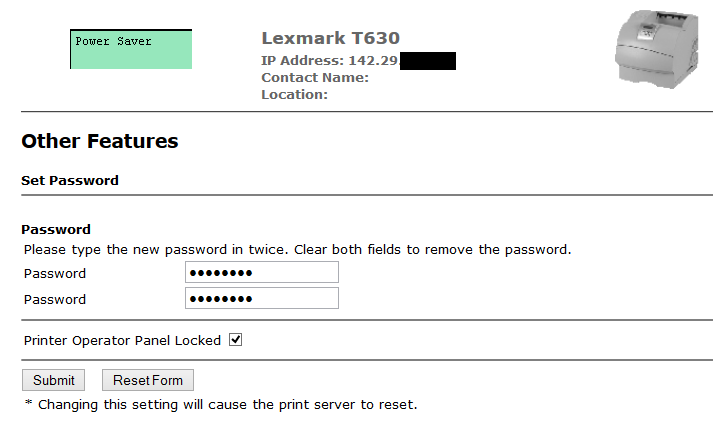

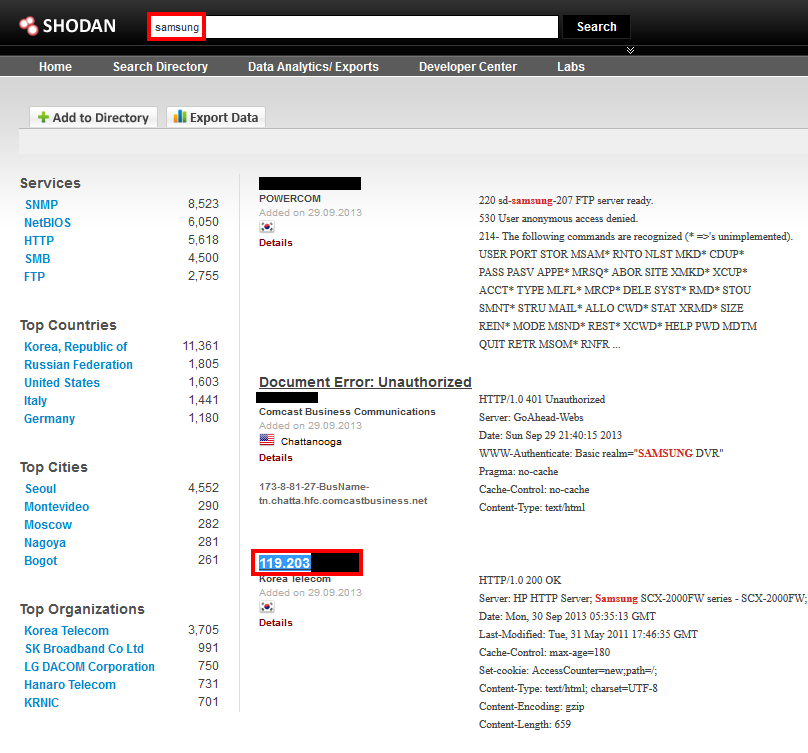

D'abord, une simple recherche "Samsung" sur Shodan :

On prend la 3ème IP de la liste (pourquoi la 3ème ? parce que les 2 précédentes ne fonctionne pas, elles nécessites une authentification).

Dans notre navigateur on tape donc l'IP 119.203.xxx.xxx et on valide :

Hop, une jolie page pour administrer une imprimante Samsung SCX-2000FW en Corée !!

Bon, à partir de là, à part "s'amuser" un peu on ne peut pas faire grand chose :

• On peut ajouter un mot de passe à la page d'administration

• On peut bien sur toucher un peu tout les paramètres réseaux, de quoi déconnecter l'imprimante du réseau sur lequel elle est connectée.

• On peut imprimer des pages dites de maintenances qui contiennent tout un tas d'informations sur l'imprimante, comme par exemple sur cette page SyncThru pour une Samsung SL-M4020ND :

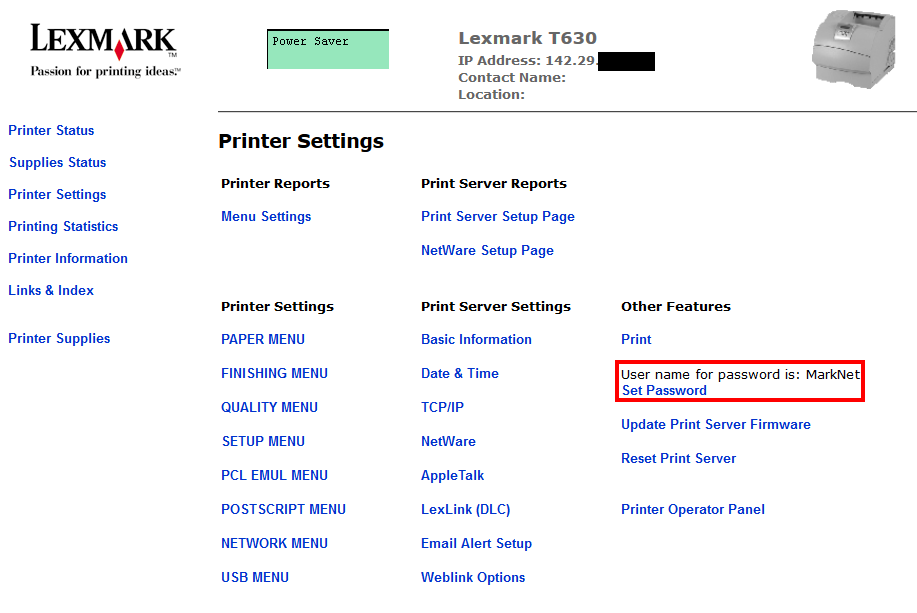

... ça marche aussi avec les Lexmark :

... On peut configurer un mot de passe et bloquer le panneau de configuration :

... Et voila ce qui se passe quand on essaye de revenir aux paramètres :

/!\ Bon, bien entendu, une fois finit mes capture d'écran j'ai retirer le mot de passe et la protection au panneau de configuration de l'imprimante. Pour le moment, je n'ai commit aucunes infractions, le système est en accès libre avec un simple navigateur... /!\

Mais bon, on peut encore faire bien plus intéressant, avec par exemple un peu d'exploitation de failles !

/!\ (là, c'est un peu plus "borderline" , donc je testerais avec une caméra IP publique, pour ne pas "espionner" les personnes dans leur intimité). Le mieux consisterais à tester avec vos propres équipements, mais bon, là j'ai pas de caméra IP sous la main... /!\

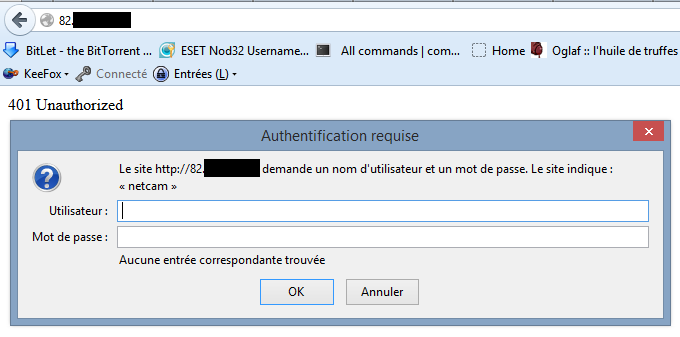

Donc pour une caméras IP, il est plus rare que celle-ci soit ouverte et accessible à tout le monde. Mais notre cher ami Korben nous signale que les caméra TrendNet ont une grosse faille de sécurité et que l'on peut les recherchées sur Shodan HQ avec ce mot-clé : "netcam" .

Donc, à titre pédagogique uniquement, je me suis dit que j'allais essayer, "pour voir" :

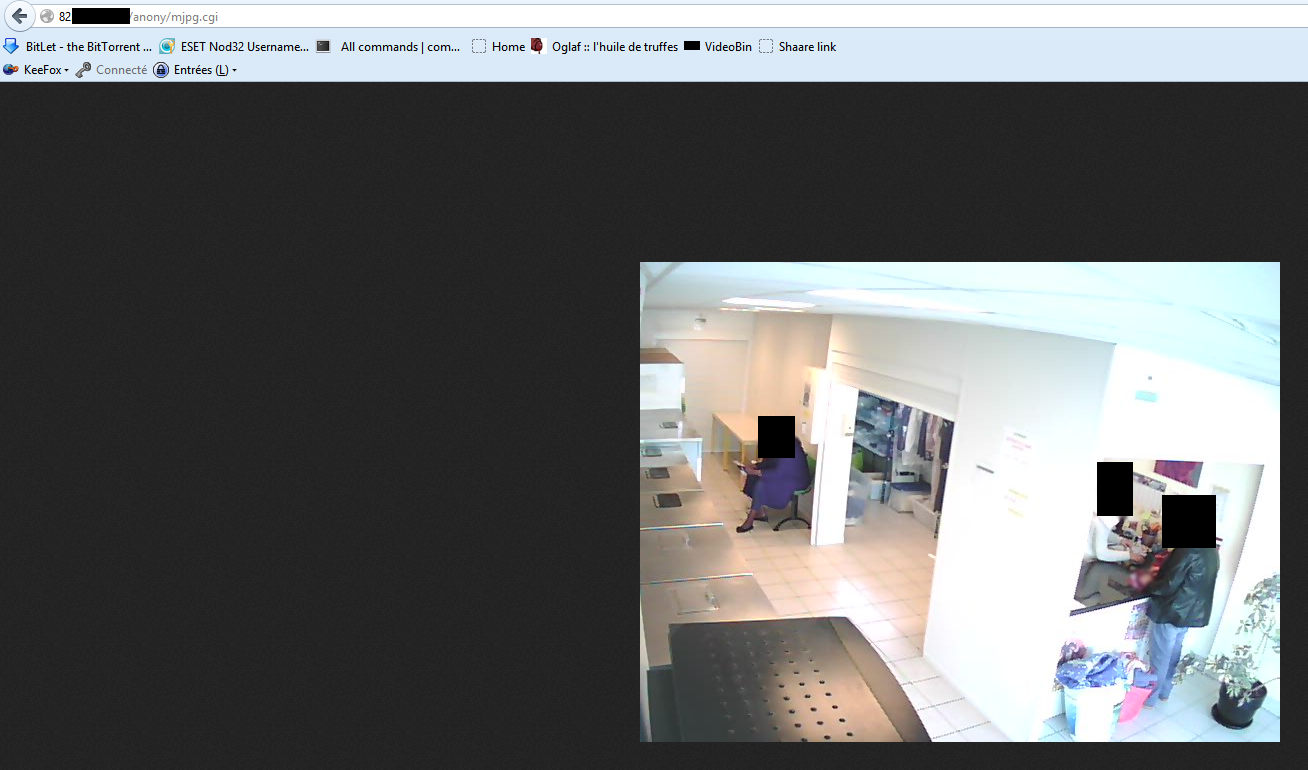

Petite recherche Shodan et je trouve http://82.127.xxx.xxx, une caméra situé en France, donc là, sans surprise :

... "Authentification requise"

Mais je ne connais pas le mot de passe, donc je jette un oeil à l'article de Korben et je rajoute ceci à la fin de mon URL : "/anony/mjpg.cgi"

Et comme par magie :

Et BIM, une laverie, avec des gens dedans qui ne se doute pas une seule seconde que la Terre entière peut les admirer en train de laver leurs linges en direct ! Mieux que Secret Story n'est-ce pas ?

Bon, là, la faille est ultra simpliste et j'estime que les bras cassés qui gèrent ces caméras de surveillances devraient se tenir un peu mieux au courant de l'actualité concernant leurs matériels et leurs faillent CONNUS ! Elles seraient facilement corrigeables avec une simple authentification via un fichier .htaccess

(des "exploits" ou failles exploitables, on peut en trouver ici par exemple)

Bon, des exemples comme ceci, ils y en à beaucoup :

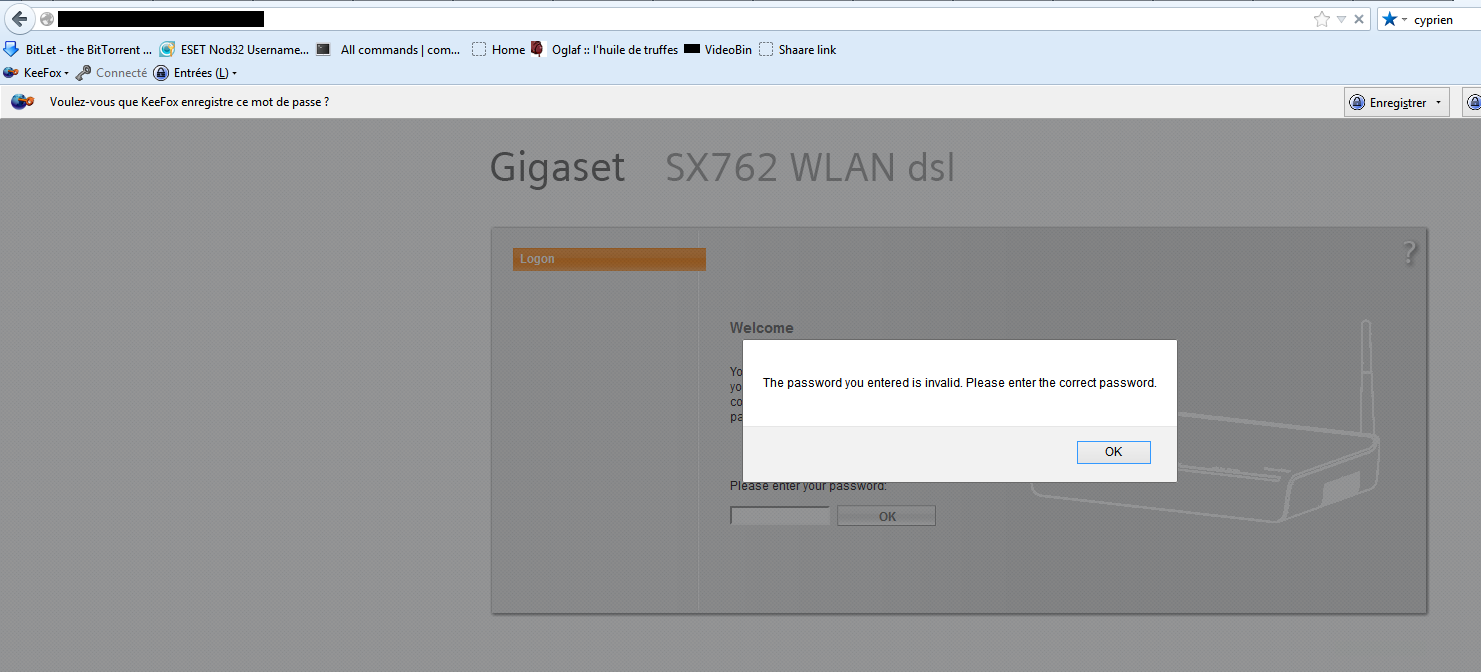

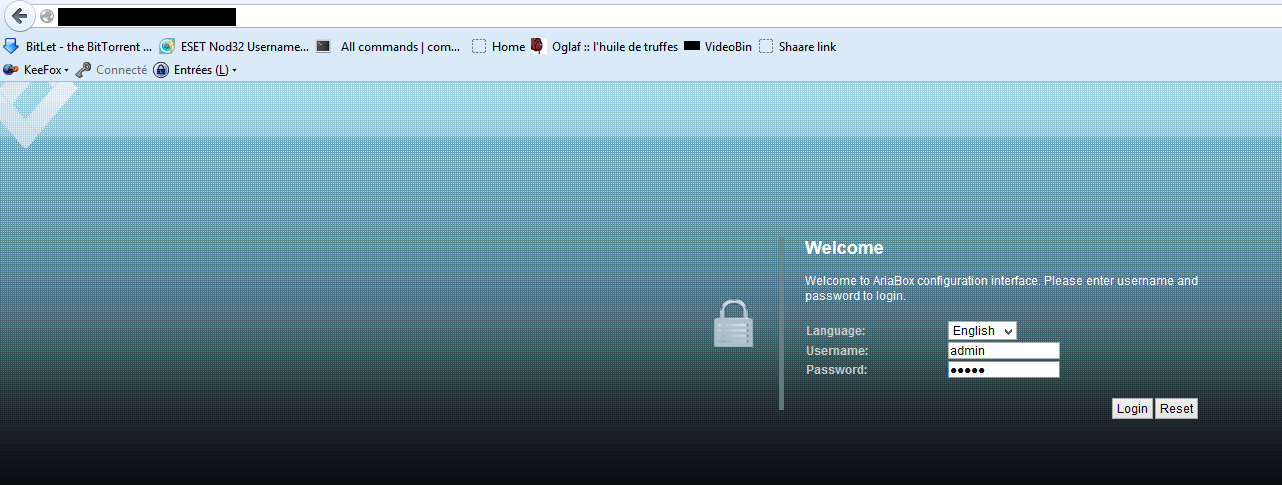

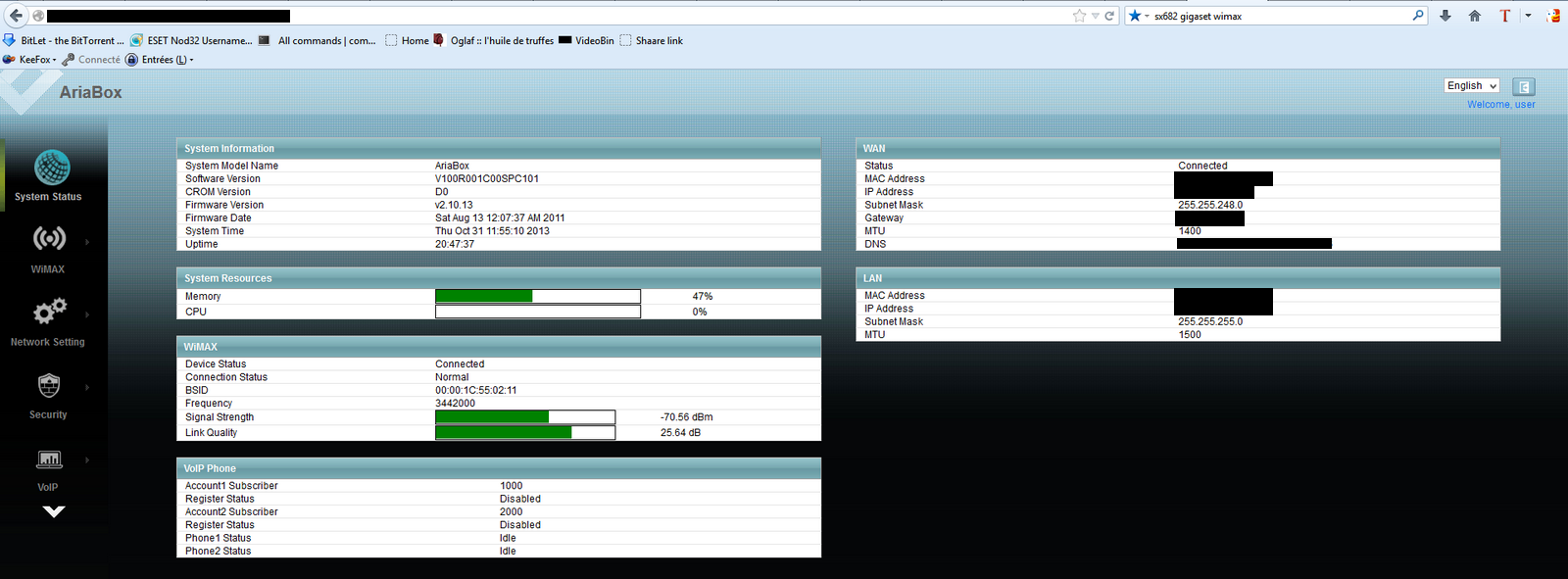

Des interfaces de routeurs et de BOX :

... dont le nom d'utilisateur et le mot de passe n'ont pas été changés et sont ceux par défaut, informations disponible dans le manuel d'utilisateur, ici ce seras login : admin et password : admin

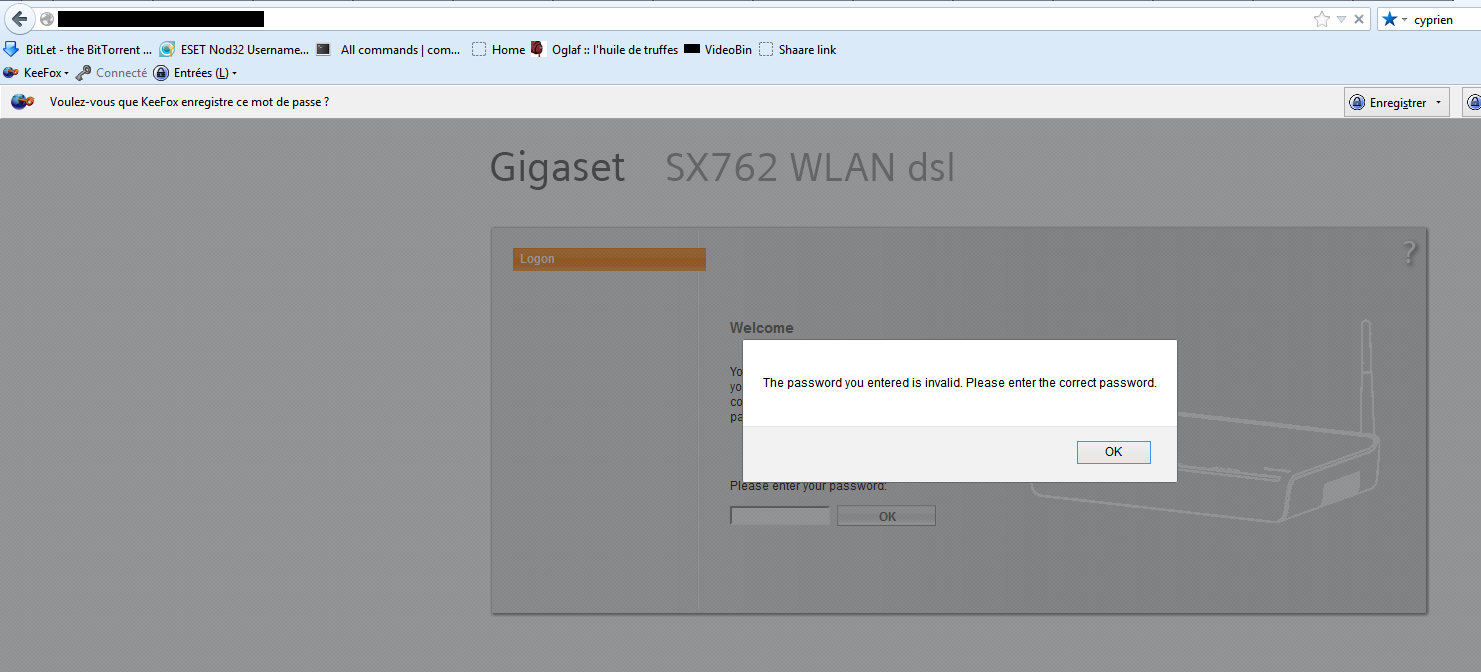

Par exemple pour le Gigaset SX762 WLAN dsl (1) (.pdf), le mot de passe est admin (et pas de login)...

... Mais beaucoup pensent tout de même à changer de mot de passe ;)

Des mots de passes par défauts, on en trouve à la pelle sur le net, et pas bien difficilement : ici(2) ou ici(3) par exemple. (et y'a même des sites spécialisés > default-password.info & routerpasswords.com) ______________________________________________________________________________________________

Mais là où ça devient assez dangereux, c'est avec les systèmes SCADA (Supervisory Control and Data Acquisition) assez vulnérables :

Quand on arrive à combiner ShodanHQ et des mots de passes par défauts (4) (et d'autres ici) (5), on peut faire pas mal de dégâts !

On trouve par exemple des systèmes SCADA dans les contextes suivants :

- surveillance de processus industriels

- transport de produits chimiques

- systèmes municipaux d'approvisionnement en eau

- commande de la production d'énergie électrique

- distribution électrique

- canalisations de gaz et de pétrole

- recherche et études scientifiques et industrielles

(Source = Wikipédia)

Je vais commencez par vous conseillez trois excellent articles rédigés par Bluetouff sur son blog et sur reflet.info :

• SCADA : Attaque d'une infrastructure de distribution électrique - Reflets.info

• SCADA et Stuxnet ou les prémices d’une scadastrophe - bluetouff.com

• SCADA sous les balles - bluetouff.com

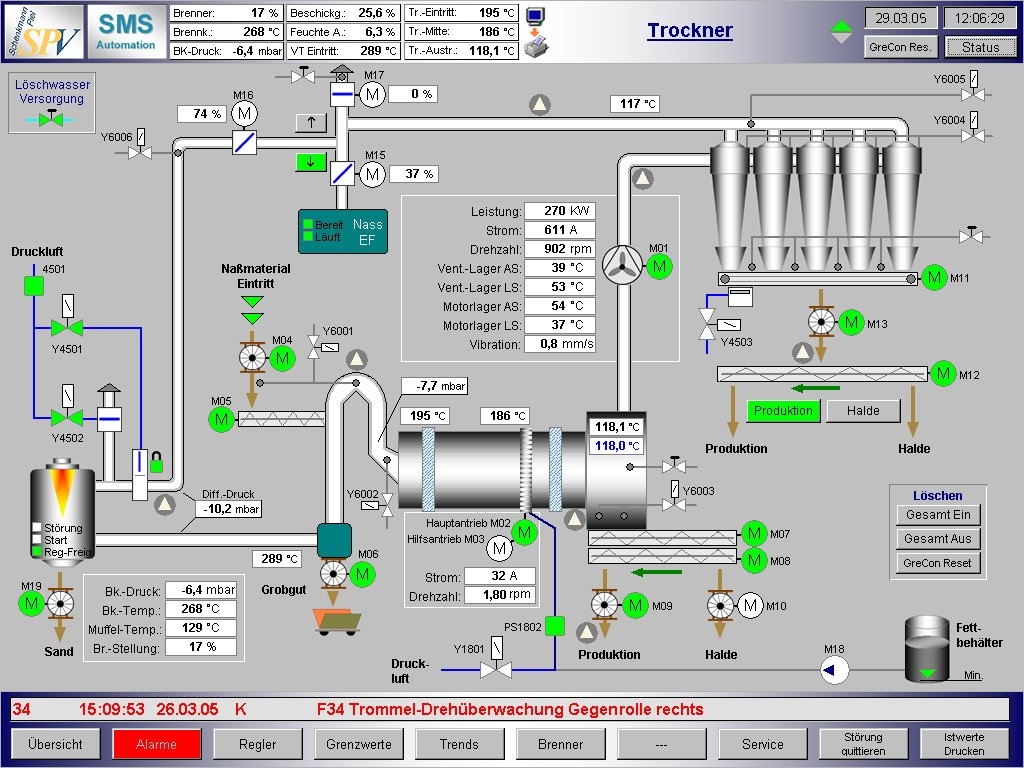

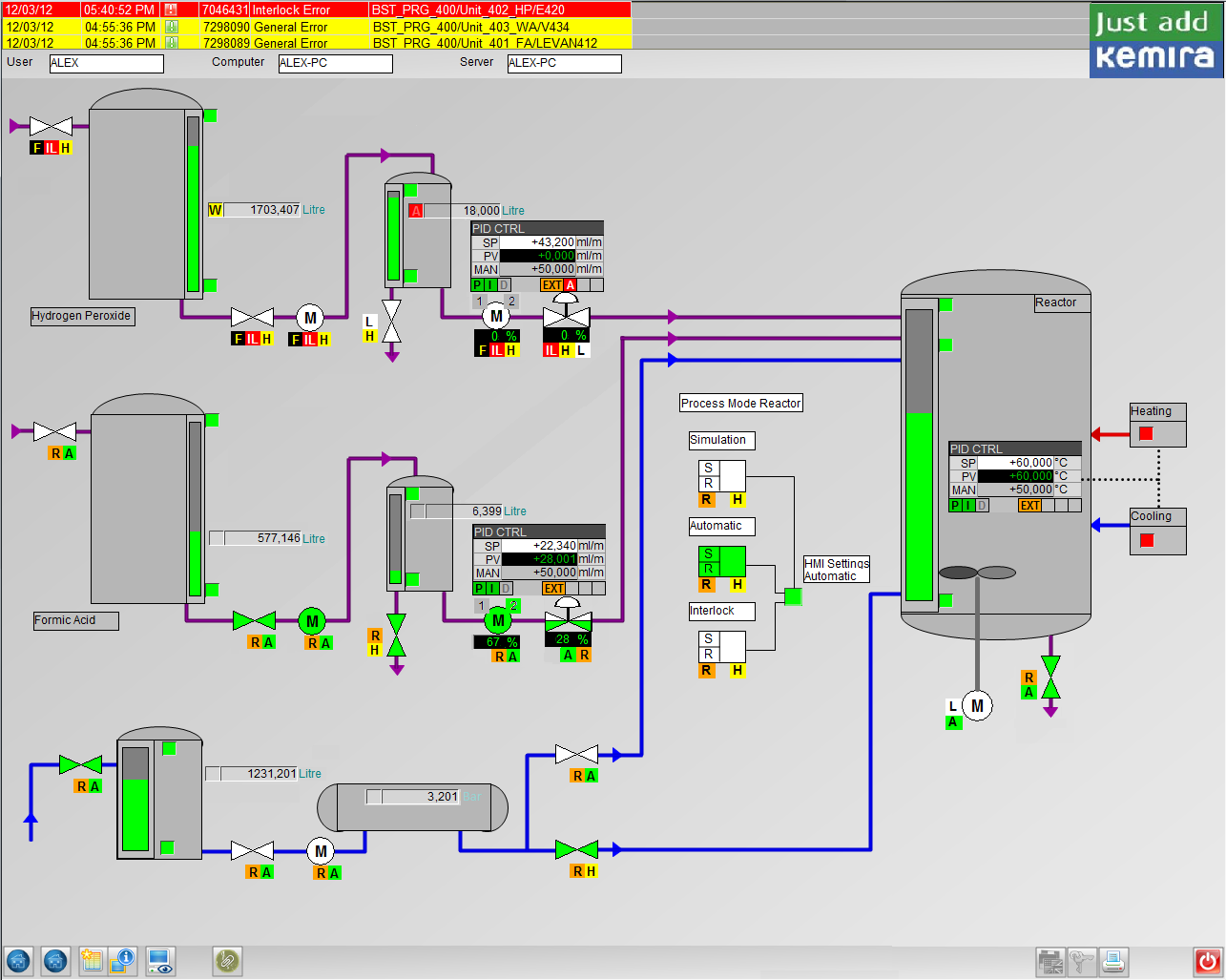

Un système SCADA - ou tout du moins son interface homme-machine - ressemble à ce genre de chose :

Ici un système SCADA qui gère apparemment un réacteur

Ici un système SCADA qui gère apparemment un réacteur

Système SCADA de gestion d'un générateur électrique

Système SCADA de gestion d'un générateur électrique

via l'interface ci-dessus, il est possible de changer le mode de fonctionnement du générateur ou d'y appliquer un blocage !

... Ici c'est écrit en allemand donc d'après Google traduction c'est un "tambour rotatif surveillance de rouler à droite" (oui je sais ça veux rien dire)

... Ici c'est écrit en allemand donc d'après Google traduction c'est un "tambour rotatif surveillance de rouler à droite" (oui je sais ça veux rien dire)

Voila, c'est donc très dangereux et je ne toucherais donc jamais à l'un des boutons présent sur une interface SCADA. Sachez que les captures d'écrans des systèmes SCADA ont été prisent sur Google images.

A l'aide de ShodanHQ, j'ai eu accès à un système de distribution électriques et un système de parc éoliens. Je n'ai absolument rien touché et je n'ai fait qu'admirer que... ça CRAINT UN MAX !!! Je n'est pas comprit grand chose au fonctionnement de ses interfaces mais à ce que j'ai vu je pouvais :

_stopper ou démarrer une éolienne

_changer l'inclinaison des pales d'une éolienne

_changer tout un tas de trucs incompréhensible quand à la distribution électrique d'une centrale

_faire exploser une centrale nucléaire en appuyant sur la toucher "entrée" de mon clavier... (non je déconne mais par contre il existe des systèmes SCADA servant à gérer des centrales nucléaires et que celles-ci sont - je l'espère grandement - beaucoup mieux protéger que celles dont j'ai eu accès !)

Je rappel que ces systèmes étaient protéger par un système d'authentification qui utilisaient des identifiants et mot de passes par défauts !!

Bon allez, si vous souhaitez savoir s'il est possible de se connecter à d'autres systèmes que ceux cités précédemment ou si vous avez des questions quand à mes recherches sur ShodanHQ, je vous écoute !

Annexe :

(1) = source : Gygabit website (http://www.gigaset.com/fileadmin/legacy-assets/SX762_EN_A31008-M709-R121-4x-7619_23-10-2008.pdf)

(2) = source : DexCMS (http://bizuns.com/default-passwords-list)

(3) = source : SpeedGuide (http://www.speedguide.net/default_passwords.php)

(4) = source : PasteBin (http://pastebin.com/dHVxKyUx)

(5) = source : ToolsWatch (http://www.toolswatch.org/2013/02/new-scada-default-passwords-added-to-dpe-xml-database/)