Quack1 : #SSTIC 2014 - Premier jour

vendredi 6 juin 2014 à 11:28Le premier jour du #SSTIC était composée de 11 conférences, principalement orientées sur la sécurité Windows, mobile (Android/iPhone) et le hardware.

Voici quelques notes sur les différentes conférences !

« Conférence d'ouverture (titre à venir) » par Travis Goodspeed

Une keynote très intéressante par Travis Goodspeed qui nous as présenté plusieurs PoC qui ont été publiés dans le journal qu'il auto-publie avec plusieurs autres chercheurs : PoC||GTFO

- Active Disks Antiforensics : Quelques PoC pour bypasser les protection anti inforensiques qui existent sur des disques durs. Par exemple, le firmware d'un iPod est présent sur une portion de la ROM qui est inaccessible depuis un explorateur de fichiers. Par contre, si on duplique le disque avec un

dd, on récupère la totalité du disque, et donc le firmware. Autre exemple, il est possible de faire booter un Linux sur un disque dur, en modifiant son firmware ; - PGP Matryoshka Doll : Comment encapsuler du PGP dans du PGP pour en augmenter la sécurité ? PoC||GTFO 0x02

- PDF+ZIP Polyglot : Basé sur les travaux de corkami, on peut inclure une archive Zip dans un fichier PDF. Pour voir ça, récupérez

PoC||GTFO 0x02plus haut, ou tout autre numéro du journal, et dézippez le. Vous trouverez tous les autres numéros dePoc||GTFOainsi que les ressources utilisées dans le journal !

$ file POCorGTFO0x02.pdf POCorGTFO0x02.pdf: x86 boot sector $ ls POCorGTFO0x02.pdf $ unzip POCorGTFO0x02.pdf Archive: POCorGTFO0x02.pdf warning [POCorGTFO0x02.pdf]: 8016414 extra bytes at beginning or within zipfile (attempting to process anyway) inflating: README.txt inflating: coda.txt inflating: feeling.txt inflating: harrison.txt creating: pgpquine/ inflating: pgpquine/Makefile inflating: pgpquine/inflate.c inflating: pgpquine/quine.c inflating: rfc4880.txt inflating: tamagotchi.zip inflating: thewub.txt inflating: pocorgtfo00.pdf inflating: pocorgtfo01.pdf

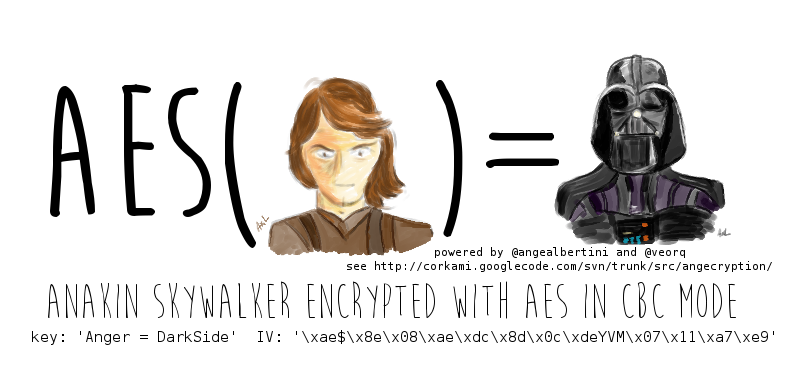

- Angecryption : Ce PoC est également basé sur le travail d'@angealbertini et qui consiste à chiffrer un fichier valide (une image) avec AES en mode CBC, pour obtenir un chiffré qui est également un fichier valide, en controlant la clé et le vecteur d'initialisation. Une conférence sur le sujet a été enregistrée.

- Strange Python Encoding : Petit trick sympa sur les encodages exotiques proposés par Python. On peut par exemple écrire son code en ... rot13.

A quick trick from PoC||GTFO 3:10, it's easy to write Python code in Rot13. pic.twitter.com/vDEkReGuIf

— Travis Goodspeed (@travisgoodspeed) 5 Juin 2014Chemins de contrôle en environnement Active Directory par Emmanuel Gras & Lucas Bouillot

Un AD c'est parfois compliqué, et on peut parfois trouver des effets de bords.

Par exemple, on peut se dire que seuls les membres du groupe Domain Admins sont administrateurs du domaine. Mais en fait, on peut voir que certains users sont administrateurs d'un groupe dont les users utilisent des postes qui sont utilisés par des utilisateurs qui sont administrateurs du domaine. Bref, en allant de lien en lien comme ça on peut voir que des stagiaires ou des secrétaires peuvent accéder aux droits d'admins du domaine en contrôlant des machines utilisées par des gens qui contrôlent des machines...qui sont utilisées par les ADMINS DOM. Par exemple, sur un Windows Server 2012 tout frais, 6 noeuds (groupes ou users) contrôlent les administrateurs du domaine.

Du coup, l'outil crée un graphe de tous les liens entre groupes et users à partir d'un groupe ou d'un utilisateur particulier pour voir les liens et répondre aux questions « Qui contrôle cet utilisateur ou ce groupe ? »

Analyse de la sécurité d'un Active Directory avec l'outil BTA par Joffrey Czarny & Philippe Biondi

L'outil avait été présenté en rump l'an dernier par Philippe Biondi. Il permet, à partir d'un dump du NTDS.dit qui va être inséré en base, de vérifier certains points de contrôle pour s'assurer qu'il n'y a pas de cas anormaux dans l'Active Directory.

Par exemple, des checks prédéfinis permettent d'extraire tous les utilisateurs qui ne se sont jamais connectés, qui n'ont pas changé leur mot de passe, qui ont de mots de passe trop faibles, voir les membres de certains groupes, etc.

C'est en Python et c'est open-source.

Secrets d'authentification épisode II : Kerberos contre-attaque par Aurélien Bordes

Présentation un peu compliquée sur l'authentification Kerberos. Ce que j'en ai compris, c'est que si on récupère la bonne clé associée à un utilisateur ou à une machine sur un host, on peut forger un ticket Kerberos pour obtenir des droits élevés sur une machine distante.

Analyse sécurité des modems des terminaux mobiles par Benoit Michau

À l'ANSSI, ils cherchaient à analyser la sécurité des terminaux mobiles, mais d'un point de vue réseaux. Ils ont donc monté un lab avec des antennes pour simuler des réseaux 2G/3G/LTE dans des cages de Faraday.

Pour leurs tests, il faut donc un bon budget pour acheter le matos, puis se taper toutes les normes et enfin tester tous les périphériques possibles. Finalement, après un bon paquet de développements spécifiques, on peut voir que les smartphones n'indiquent pas quand les communications ne sont pas chiffrées, et certains mécanismes d'authentification sont vulnérables à des stack overflow qui ont depuis été corrigées.

How to play Hooker : Une solution d'analyse automatisée de markets Android par Dimitri Kirchner & Georges Bossert

Les applications Android demandent toutes beaucoup de permissions, pour accéder aux contacts, à Internet, etc.

Hooker est un framework qui permet d'analyser dynamiquement une application Android pour détecter les appels à des permissions spéciales. Le fonctionnement est « connu » et repose sur une sandbox. Certaines fonctions sont hookées puis l'apk est lancé dans une VM puis est stimulé pour comprendre et analyser son fonctionnement.

On peut voir dans les Fun Facts que certaines applications cherchent les binaires iptables ou su, ou bien cherchent à accéder à plein de fichiers sur la carte SD.

Investigation numérique & terminaux Apple iOS - Acquisition de données stockées sur un système fermé par Mathieu Renard

L'analyse forensique d'un terminal iOS complexe puisque le système est fermé et peu d'outils sont disponibles. De plus, la RAM est chiffrée et on a donc beaucoup de mal à y avoir accès pour lancer des investigations.

Finalement, pour pouvoir obtenir les données et faire des analyses, on est obligé d'exploiter des vulnérabilités pour accéder à tout le système de fichiers.

Catch Me If You Can - A Compilation Of Recent Anti-Analysis In Malware par Marion Marschalek

Plusieurs techniques utilisées dans des malwares pour ne pas se faire analyser, ou pour ralentir l'analyse par des reversers. Le mieux sera de regarder les slides quand elles seront disponibles pour avoir toutes les infos !

Marion Marschalek a quand même donné une de ses références favorites en matière de techniques anti-debbuging, disponible ici.

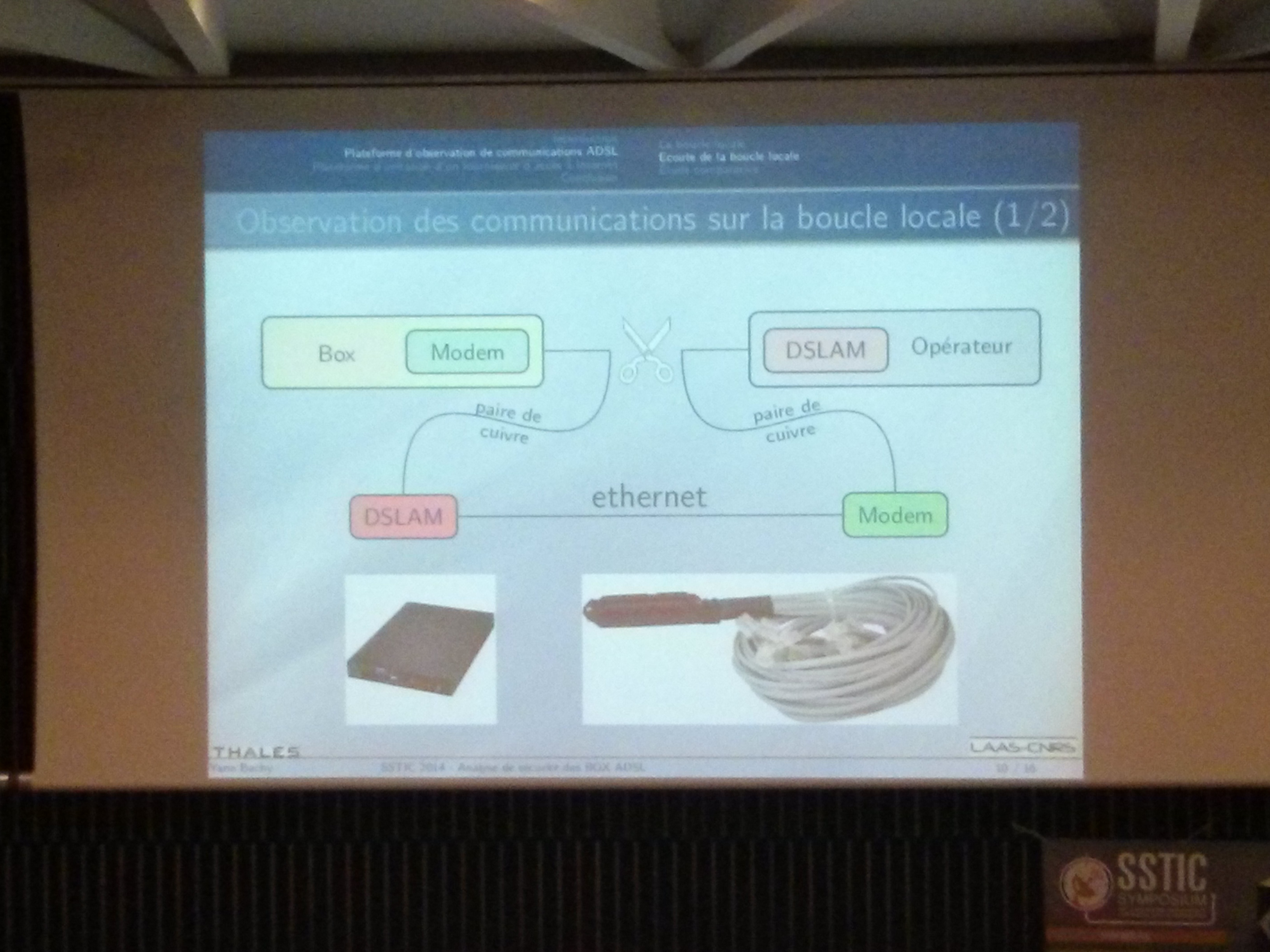

Présentation courte : Analyse de sécurité des box ADSL par Eric Alata

Sur les box, on a généralement deux axes d'attaque : depuis le LAN, ou depuis le WAN (depuis Internet). Il en existe un troisième : la « boucle locale », le lien entre l'abonné et son DSLAM.

En se branchant en MiTM entre le DSLAM et la box, on peut analyser tout le traffic des box, et recevoir notamment les mises à jour et les nouveautés de la conf qui sont envoyées en HTTP sur 2 box sur les 6 analysées (les autres font du HTTPS).

On peut également se faire passer pour le FAI et pousser une nouvelle mise à jour, lancer des services à distance, etc.

C'est une nouvelle surface d'attaque, mais un peu plus complexe à exploiter (il faut un accès physique aux paires de cuivres).

Présentation courte: Sécurité des ordivisions par Frédéric Basse

Les ordivisions, ou Smart TV, ne sont pas hyper secure. Enfin, les 2 TV analysées ne le sont pas.

Pour prendre la main dessus, deux solutions :

- Se brancher sur le port UART (une prise jack 3.5 derrière la TV)

- ou scanner la TV avec un nmap.

En 2014, on trouve toujours des failles publiées en 2012 et on peut obtenir un accès root sur les TV.

Présentation courte : La radio qui venait du froid par Alain Schneider

La plupart des claviers et souris sans fil utilisent des puces NRF24L01+ pour leurs communications. Le clavier envoie et reçoit ses données sur une fréquence de 2,4GHz.

On peut écouter toutes ces communications avec un peu de matériel pour pas trop cher, en utilisant ici un arduino (ou un goodfet) connecté à un PC qui va lire les données.

Résultat : les claviers Logitech chiffrent en AES, mais Microsoft chiffre les données avec un XOR, la clé étant l'adresse de destination des messages --'. Seul inconvénient, c'est du _read-only.

Le reste, ce sera par là quand ce sera prêt !

Original post of Quack1.Votez pour ce billet sur Planet Libre.

Articles similaires

- Quack1 : #SSTIC 2014 : Le retour (02/06/2014)

- Quack1 : #SSTIC 2014 - Rumps (08/06/2014)

- Quack1 : #SSTIC 2014 - Deuxième jour, on continue (08/06/2014)

- Quack1 : #SSTIC 2014 - ... (11/06/2014)

- Quack1 : #SSTIC 2014 - Dernier jour.. (11/06/2014)